Эксперты по кибербезопасности завершили детальный анализ новой Windows-версии печально известного шифровальщика LockBit 5.0. В отличие от своего «грубого» Linux/ESXi-собрата, предназначенного для массового шифрования на уровне гипервизора, Windows-вариант представляет собой «скальпель», целенаправленно вырезающий системы защиты и восстановления в корпоративных сетях. Обнаруженные образцы демонстрируют усовершенствованные методы уклонения от обнаружения и уникальные функции для саботажа бизнес-непрерывности.

Описание

Ядром новой атаки стал кастомный загрузчик, использующий технику Process Hollowing (T1055.012). Он запускает легитимный системный процесс defrag.exe в приостановленном состоянии, после чего заменяет его код на вредоносную полезную нагрузку (ransomware payload). Этот метод позволяет не оставлять на диске дополнительных артефактов и маскировать активность под нормальную системную работу. Для дополнительной скрытности загрузчик использует динамическое разрешение API-функций, считывая оригинальный код библиотек (ntdll.dll, kernel32.dll) напрямую с диска. Такой подход позволяет обходить хуки систем безопасности, установленные в оперативной памяти средствами EDR и антивирусов.

Новая версия также внедрила изощренные механизмы самоудаления и противодействия анализу. Перед удалением загрузчик переименовывает свой файл, используя альтернативные потоки данных (Alternative Data Streams, ADS), что делает его невидимым в проводнике. Затем он корректно удаляет себя через системный вызов NtSetInformationFile, что невозможно при стандартном подходе, так как файл все еще выполняется в памяти. Для защиты от отладки вредоносное ПО использует вызовы CheckRemoteDebuggerPresent и IsDebuggerPresent.

Особое внимание исследователей привлекла система сокрытия артефактов с помощью уникального хеширующего алгоритма. Алгоритм применяется для маскировки имен импортируемых функций, служб и процессов, с которыми взаимодействует шифровальщик. Специалистам пришлось восстанавливать эти имена методом перебора. Анализ восстановленного списка служб выявил стратегическую цель атакующих: целенаправленный саботаж инфраструктуры резервного копирования, виртуализации и критичных бизнес-приложений до начала шифрования. В «список убийств» вошли службы таких платформ, как Veeam, Acronis, Commvault, Hyper‑V, Microsoft SQL Server и QuickBooks, а также агенты безопасности Sophos и другие.

Шифровальщик также включает продвинутые техники противодействия системам мониторинга. Он активно ищет и удаляет хуки в API-функциях, установленные решениями безопасности, а также отключает сбор телеметрии Event Tracing for Windows (ETW), напрямую патча функцию EtwEventWrite в памяти. Для тихого удаления теневых копий (Volume Shadow Copies) без запуска подозрительных утилит вроде vssadmin.exe, LockBit 5.0 использует прямое взаимодействие с COM-объектом VSS Coordinator, что снижает шансы на обнаружение.

Интересной особенностью стала географическая и языковая фильтрация. Перед выполнением вредоносная программа проверяет язык системы и геолокацию пользователя через GetUserDefaultUILanguage и GetUserGeoID. Если обнаруживается русский язык (0x419) или местоположение на Филиппинах (0xC9), шифрование прерывается, и пользователю показывается сообщение. Эта черта характерна для многих APT-групп и сложных шифровальщиков, стремящихся избегать внимания правоохранительных органов в определенных регионах.

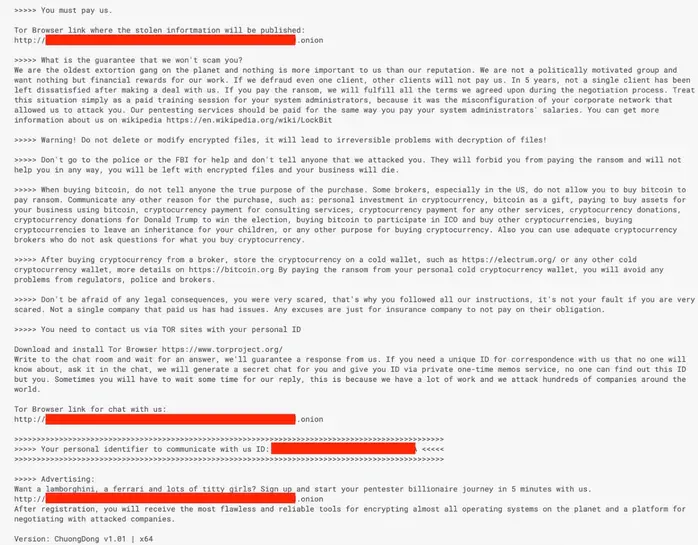

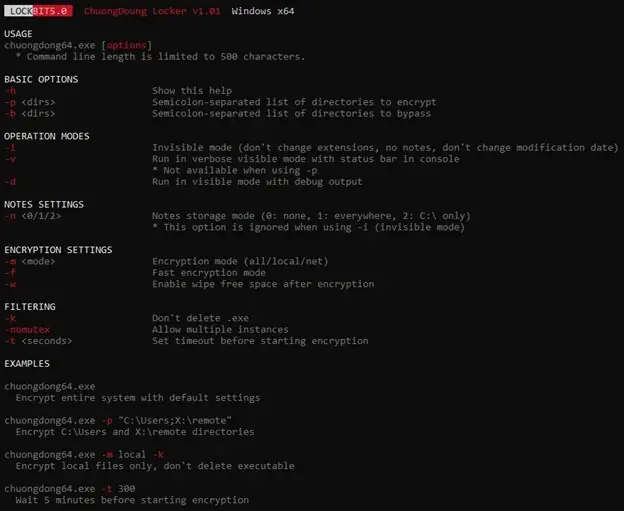

Полезная нагрузка получила функционал, более характерный для легитимного ПО: аргументы командной строки (--help, -v для подробного вывода, -d для отладки), индикатор прогресса шифрования и контроль за запуском только одной копии через мьютекс. Текст вымогательской записи скрыт в бинарном файле и расшифровывается на лету с помощью алгоритма RC4.

Эксперты отмечают, что LockBit 5.0 для Windows демонстрирует опасную эволюцию. Он сместил фокус с демонстративного шифрования на скрытый, методичный саботаж ключевых систем восстановления предприятия. Однако, несмотря на сложные методы обфускации и противодействия анализу, его разрушительное поведение - остановка служб, удаление теневых копий, массовое шифрование - остается заметным для современных платформ защиты, ориентированных на обнаружение аномальных действий, а не только на статические сигнатуры.

Индикаторы компрометации

SHA256

- 3194ab5e2a174e9f859e8fb6d2a33ac7aa15dc1af0da512910cf869fb15f1ebd

- 36e279532263888b37491358cf9d5d9fa831b623513cc69e3a9020877828e874

- 44887eb41f45c269da6f69ab93542c2577d43bd4d401af29cfd0e8084141485e

Mutex

- 05b50cbc-5b50-bc05-50cb-05b50cbc05b5