Обнаружена новая целевая фишинговая кампания, нацеленная на организации в Индии. Злоумышленники используют методы spear-phishing (целевого фишинга), напоминающие операцию Sindoor. Особенностью этой активности стало применение метода заражения, ориентированного на Linux, с использованием weaponized (вооруженных) .desktop файлов. Данная техника ранее связывалась с группой APT36 (также известной как Transparent Tribe, Mythic Leopard, G0134), что позволяет предположить ее причастность к текущей кампании, а также адаптацию методов работы.

Описание

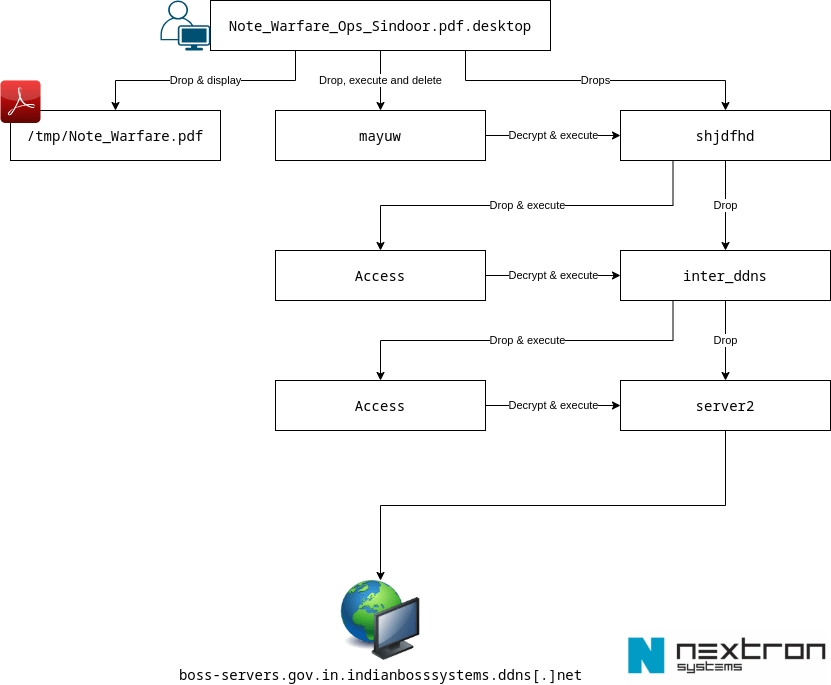

При открытии эти .desktop файлы запускают сильно обфусцированную цепочку выполнения, разработанную для уклонения как от статического, так и от динамического обнаружения. В конечном счете цепочка доставляет полезную нагрузку MeshAgent, которая предоставляет злоумышленнику полный удаленный доступ к системе. Этот доступ включает возможность мониторинга активности, перемещения по сети и потенциального извлечения данных.

Кампания демонстрирует эволюцию методов региональных угроз, особенно в части нацеливания на среды Linux, которые исторически получали меньше внимания со стороны операторов фишинга. Сочетая локализованные приманки для целевого фишинга с продвинутыми техниками обфускации, противники увеличивают свои шансы на обход защитных систем и получение доступа к чувствительным сетям.

На момент написания статьи первоначальная полезная нагрузка не обнаруживалась ни одним из антивирусных вендоров на VirusTotal.

Вредоносный .desktop файл создан так, чтобы казаться безобидным, маскируясь под легитимный документ. На рабочем столе жертвы он отображает значок, напоминающий файл PDF, что заманивает пользователя в ловушку выполнения. При запуске файл открывает безобидный на вид документ-приманку PDF, чтобы усилить иллюзию легитимности. Пока пользователь сосредоточен на открытом документе, фоновый процесс тихо запускает обфусцированные процедуры, инициирующие цепочку развертывания, которая в конечном итоге устанавливает полезную нагрузку MeshAgent. Этот подход сочетает социальную инженерию со скрытностью, маскируя вредоносную активность под безвредный файл.

Использование .desktop файла позволяет злоумышленнику размещать исполняемые файлы на системе жертвы без необходимости повышенных привилегий. Исходный файл рабочего стола загружает документ-приманку, поврежденный дешифратор и зашифрованный загрузчик. Дешифратор представляет собой бинарный файл Go, упакованный с помощью UPX. Чтобы избежать обнаружения, у этого бинарного файла удалены магические байты ELF, что, по-видимому, необходимо для уклонения от сканирования платформой Google Docs. Магические байты восстанавливаются на лету файлом .desktop, чтобы снова сделать его исполняемым. Этот дешифратор отвечает за расшифровку AES и выполнение полезной нагрузки. Также есть возможность использовать DES вместо AES.

После расшифровки полезная нагрузка второго этапа представляет собой упакованный UPX дроппер Go, который сбрасывает другой дешифратор вместе с другой полезной нагрузкой, зашифрованной AES. Дроппер содержит базовые трюки для противодействия виртуальным машинам. Процесс проверяет, что каждое значение в определенных файлах системы не совпадает с набором черного списка. Также черносливаются определенные префиксы MAC-адресов и проверяется выполнение процессов, связанных с виртуальными средами. Все строки обфусцированы с помощью комбинации кодирования Base64 и шифрования DES-CBC.

Процесс повторяется с еще одним этапом загрузки и расшифровки, на этот раз с использованием другого пароля. Процесс дешифрования завершается развертыванием конечной полезной нагрузки - MeshAgent. Конечная полезная нагрузка, доставляемая дроппером Sindoor, представляет собой бинарный файл MeshAgent, легитимный инструмент удаленного администрирования, перепрофилированный для вредоносного использования. MeshAgent предоставляет злоумышленнику полный удаленный доступ к скомпрометированной системе, обеспечивая широкий спектр действий после эксплуатации, таких как мониторинг активности, перемещение по сети, извлечение данных и сохранение доступа.

После выполнения MeshAgent подключается к своему серверу командования и управления. Все наблюдаемые поддомены разрешаются в один IP-адрес. Анализ показывает, что эта инфраструктура размещена на экземпляре Amazon Web Services (AWS) EC2. Согласно регистрационным записям, эти поддомены были зарегистрированы незадолго до активности кампании, что свидетельствует о скоординированной настройке инфраструктуры. Это соединение позволяет злоумышленнику отдавать команды, передавать файлы и сохранять доступ к зараженному хосту. Использование легитимного инструмента, такого как MeshAgent, осложняет обнаружение и реагирование, поскольку его функциональность пересекается с легитимным удаленным администрированием.

Индикаторы компрометации

IPv4

54.144.107.42

SHA256

- 05b468fc24c93885cad40ff9ecb50594faa6c2c590e75c88a5e5f54a8b696ac8

- 0f4ef1da435d5d64ccc21b4c2a6967b240c2928b297086878b3dcb3e9c87aa23

- 231957a5b5b834f88925a1922dba8b4238cf13b0e92c17851a83f40931f264c1

- 38b6b93a536cbab5c289fe542656d8817d7c1217ad75c7f367b15c65d96a21d4

- 9a1adb50bb08f5a28160802c8f315749b15c9009f25aa6718c7752471db3bb4b

YARA

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 | rule SUSP_LNX_Sindoor_ELF_Obfuscation_Aug25 { meta: description = "Detects ELF obfuscation technique used by Sindoor dropper related to APT 36" author = "Pezier Pierre-Henri" date = "2025-08-29" score = 70 reference = "Internal Research" hash = "6879a2b730e391964afe4dbbc29667844ba0c29239be5503b7c86e59e7052443" strings: $s1 = "UPX!" condition: filesize < 10MB and uint16(0) == 0 and uint16(4) > 0 and $s1 in (0xc0..0x100) } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 | rule SUSP_LNX_Sindoor_DesktopFile_Aug25 { meta: description = "Detects ELF obfuscation technique used by Sindoor dropper related to APT 36" author = "Pezier Pierre-Henri" date = "2025-08-29" score = 70 reference = "Internal Research" hash = "9943bdf1b2a37434054b14a1a56a8e67aaa6a8b733ca785017d3ed8c1173ac59" strings: $hdr = "[Desktop Entry]" $s1 = "printf '\\\\x7FELF' | dd of" $s2 = "Future_Note_Warfare_OpSindoor.pdf" condition: filesize < 100KB and $hdr and any of ($s*) } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 | rule MAL_Sindoor_Decryptor_Aug25 { meta: description = "Detects AES decryptor used by Sindoor dropper related to APT 36" author = "Pezier Pierre-Henri" date = "2025-08-29" score = 80 reference = "Internal Research" hash = "9a1adb50bb08f5a28160802c8f315749b15c9009f25aa6718c7752471db3bb4b" strings: $s1 = "Go build" $s2 = "main.rc4EncryptDecrypt" $s3 = "main.processFile" $s4 = "main.deriveKeyAES" $s5 = "use RC4 instead of AES" condition: filesize < 100MB and ( (uint16(0) == 0x5a4d and pe.number_of_signatures == 0) // Windows or uint32be(0) == 0x7f454c46 // Linux or (uint32be(0) == 0xcafebabe and uint32be(4) < 0x20) // Universal mach-O App with dont-match-java-class-file hack or uint32(0) == 0xfeedface // 32-bit mach-O or uint32(0) == 0xfeedfacf // 64-bit mach-O ) and all of them } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 | rule MAL_Sindoor_Downloader_Aug25 { meta: description = "Detects Sindoor downloader related to APT 36" author = "Pezier Pierre-Henri" date = "2025-08-29" score = 80 reference = "Internal Research" hash = "38b6b93a536cbab5c289fe542656d8817d7c1217ad75c7f367b15c65d96a21d4" strings: $s1 = "Go build" $s2 = "main.downloadFile.deferwrap" $s3 = "main.decrypt" $s4 = "main.HiddenHome" $s5 = "main.RealCheck" condition: filesize < 100MB and ( (uint16(0) == 0x5a4d and pe.number_of_signatures == 0) // Windows or uint32be(0) == 0x7f454c46 // Linux or (uint32be(0) == 0xcafebabe and uint32be(4) < 0x20) // Universal mach-O App with dont-match-java-class-file hack or uint32(0) == 0xfeedface // 32-bit mach-O or uint32(0) == 0xfeedfacf // 64-bit mach-O ) and all of them } |