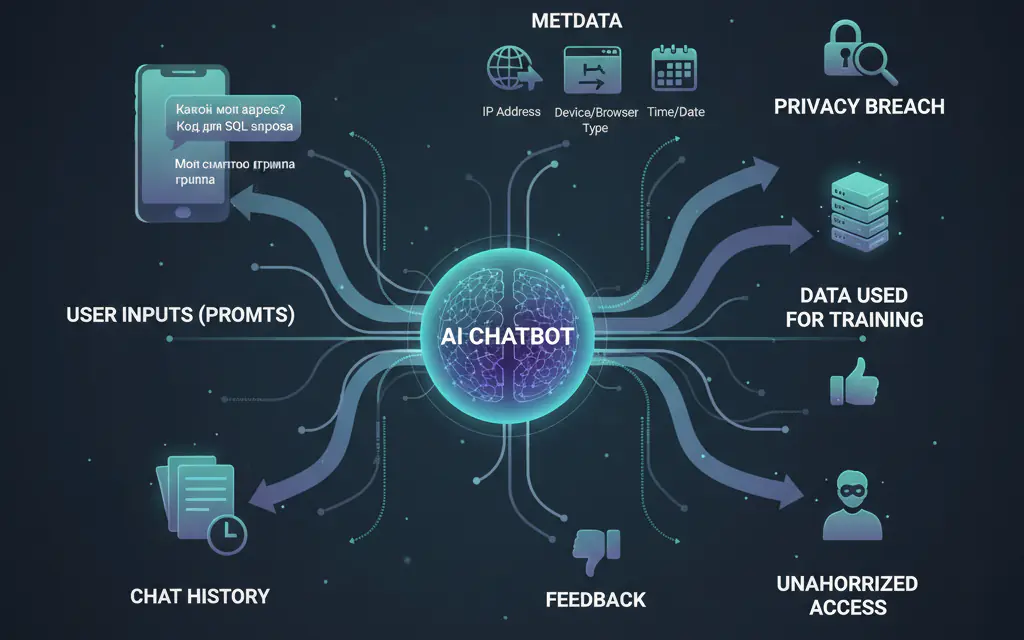

Представьте, что вы пришли на прием к психотерапевту, выложили ему самые сокровенные тайны, рассказали о проблемах в бизнесе и даже продиктовали номер банковской карты, чтобы он сразу оплатил услугу.

Каждую минуту в мире происходит тысяча кибератак, и главная цель злоумышленников- ваши учётные данные. Мы привыкли думать, что сложный пароль - это надежный щит.

Интернет давно перестал быть просто источником информации - он стал средой обитания для наших детей. Они здесь учатся, общаются, играют и влюбляются. Однако цифровой мир таит в себе опасности, о которых многие родители даже не подозревают.

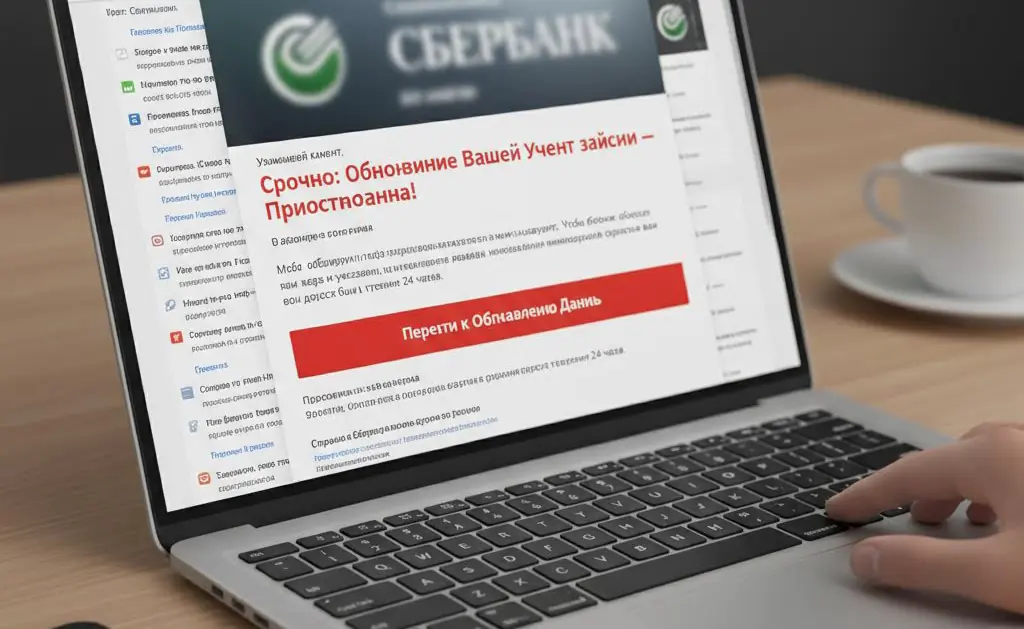

Вы когда-нибудь задумывались, почему преступники всё реже используют тёмные подворотни и всё чаще - ваш смартфон? Ответ прост: взломать человека через телефон дешевле, быстрее и безопаснее для злоумышленника, чем грабить банк.

Я перестал спрашивать у коллег, используют ли их компании ИИ в защите. Теперь я спрашиваю иначе: когда вы в последний раз проверяли свои модели на устойчивость к атакам?

Виртуальные частные сети (VPN) часто позиционируются как универсальный инструмент для обеспечения приватности и безопасности в интернете. Однако за этой репутацией скрываются серьёзные риски, о которых пользователи могут не догадываться.

Компрометация корпоративной электронной почты - это чрезвычайная ситуация, требующая немедленных и грамотных действий. Когда взломали почту, что делать специалисту в первую очередь, определяет масштаб

На основе анализа данных за 2025 год можно уверенно прогнозировать, что наступающий 2026 год станет для специалистов по информационной безопасности периодом серьезных испытаний и переосмысления подходов к защите.

Фреймворк аудита Linux - это мощный инструмент для аудита системных событий. От запуска исполняемых файлов до системных вызовов - всё может быть залогировано. Однако всё это аудит-логирование достигается

Никто из нас не хочет разбираться с системой аудита в рабочей среде, потому что обычно это происходит уже после нарушения безопасности или инцидента. За годы люди придумали множество идей для наблюдения за действиями приложений.

Работая с Syslog, можно заметить, что каждое сообщение начинается с числа. Это число определяет приоритет сообщения, и в этом тексте я объясню, как его рассчитать и разложить на составляющие.

В начале каждого сообщения Syslog находится значение приоритета.