В ноябре 2025 года аналитики Sekoia Threat Detection & Response (TDR) в рамках рутинного поиска угроз обнаружили широкомасштабную кампанию по распространению вредоносного ПО. Злоумышленники используют социальную инженерию по схеме ClickFix и систему распределения трафика (Traffic Distribution System, TDS). Эта кампания, получившая название IClickFix, скомпрометировала более 3800 сайтов на WordPress по всему миру и нацелена на установку на компьютеры жертв трояна удаленного доступа NetSupport RAT.

Описание

Механика атаки: от легитимного сайта к заражению

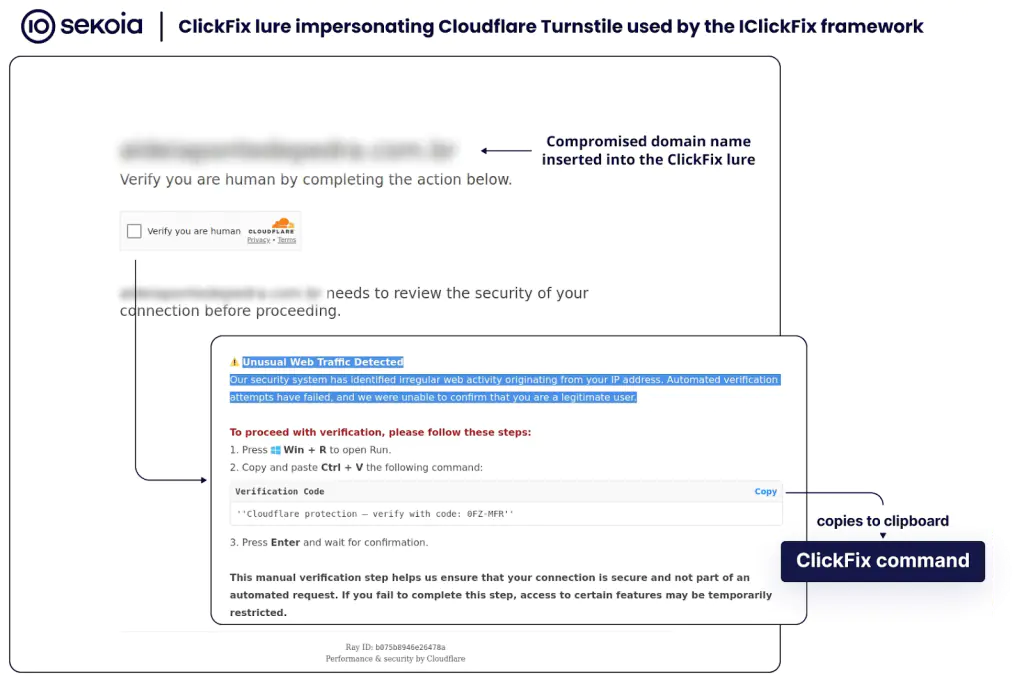

Кампания использует скомпрометированные легитимные сайты на WordPress в качестве "водопоя" (watering hole). При их посещении в страницу внедряется вредоносный JavaScript-фреймворк IClickFix. Он перенаправляет трафик через систему распределения трафика, основанную на популярном URL-сокращателе с открытым исходным кодом YOURLS. Затем пользователю показывается поддельная капча, имитирующая систему Cloudflare Turnstile.

При попытке пройти проверку появляется сообщение "Обнаружен необычный трафик" с инструкцией скопировать и выполнить специальную команду. Эта команда, помещенная в буфер обмена, на самом деле запускает скрытый PowerShell-скрипт. Он загружает и устанавливает NetSupport RAT - легитимный инструмент удаленного администрирования, часто используемый киберпреступниками для полного контроля над системой.

Эволюция угрозы и масштабы

Активность кластера IClickFix отслеживается с декабря 2024 года. Изначально, в феврале 2025 года, он распространял загрузчик Emmenhtal Loader, который, в свою очередь, устанавливал похититель данных XFiles Stealer. За прошедший год операторы кампании значительно усовершенствовали свою инфраструктуру. Они внедрили многоэтапную загрузку JavaScript, улучшили фишинговую страницу и начали активно использовать TDS для фильтрации трафика и защиты своей инфраструктуры от сканеров.

Географический и отраслевой анализ скомпрометированных сайтов не выявил четкой целенаправленности. Зараженные ресурсы расположены в 82 странах и относятся к самым разным секторам: от государственных учреждений до малого бизнеса. Это указывает на opportunistic-характер кампании, построенной на массовой, а не целенаправленной эксплуатации.

Технические детали и методы уклонения

Кампания демонстрирует относительно высокий уровень технической изощренности. Для обеспечения устойчивости (persistence) вредоносное ПО прописывается в автозагрузку Windows. PowerShell-скрипт, выступающий в роли дроппера (dropper), маскируется под установщик "SecureModule Engine v1.0.0" и самостоятельно удаляет следы своего выполнения, включая историю запуска команд. Для коммуникации с серверами управления (C2) используется NetSupport RAT, который шифрует трафик, усложняя его обнаружение сетевыми системами IDS/IPS.

Аналитики Sekoia TDR с умеренной степенью уверенности полагают, что фреймворк IClickFix может быть причиной тысяч заражений ежедневно. Устойчивость кампании, постоянное обновление ее компонентов и глобальный масштаб делают ее серьезной угрозой. Эксперты рекомендуют организациям, особенно использующим WordPress, обеспечить своевременное обновление ядра CMS и всех плагинов, а также обучать сотрудников распознаванию социальной инженерии, такой как тактика ClickFix.

Индикаторы компрометации

IPv4

- 141.98.11.175

- 83.222.190.174

- 85.208.84.35

Domains

- 1teamintl.com

- aasdtvcvchcvhhhhh.com

- abogados-gs.com

- adventurergsdfjg.com

- aksdaitkatktk.com

- almhdnursing.qa

- alsokdalsdkals.com

- appasdmdamsdmasd.com

- asdaotasktjastmnt.com

- atmospheredast.com

- basketballast.com

- bestiamos.com

- bestieslos.com

- blueprintsfdskjhfd.com

- booksbypatriciaschultz.com

- caprofklfkzttripwith.com

- dasdalksdkmasdas.com

- dasktiitititit.com

- dasopdoaodoaoaoao.com

- dhdjisksnsbhssu.com

- dreamdraftingsydney.com.au

- ecoawnings.com.au

- erisaactuarialservices.com

- fnotusykakimao.com

- foflfalflafl.com

- forfsakencoilddxga.com

- foundationasdasd.com

- fsdotiototakkaakkal.com

- fsdtiototoitweot.com

- generationkasdm.com

- gerab.bt

- ikfsdfksldkflsktoq.com

- ititoiaitoaitoiakkaka.com

- jairecanoas.com

- jdaklsjdklajsldkjd.com

- kalkgmbzfghq.com

- kdfmmikfkafjikmfikfjhm.com

- kdkdaosdkalkdkdakd.com

- ksaitkktkatfl.com

- ksdkgsdkgkgmgm.pro

- ksfldfklskdmbxcvb.com

- lastmychancetoss.com

- ldasldalsd.com

- losiposithankyou.com

- makimakiokina.com

- medi-care.gr

- mexicaletta.com.br

- newgenlosehops.com

- nightlomsknies.com

- notlimbobimboa.com

- notmauserfizko.com

- ototaikfffkf.com

- ototoqtklktzlk.com

- otpnemoyjfh.com

- overtimeforus.com

- pisikakimmmad.com

- pptpooalfkakktl.com

- pqoqllalll.com

- qit15.short.gy

- qq51f.short.gy

- qq525f.short.gy

- remarkableaskf.com

- sdfikguoriqoir.cloud

- serviceverifcaptcho.com

- sfc-oman.com

- skldfjgsldkmfgsdfg.com

- smallfootmyfor.com

- soinpharmaceuticals.com

- solpower.com.my

- stangherlini.com.br

- talentforth.org

- tripallmaljok.com

- undermymindops.com

- understandott.com

- universitynsd.com

- voluntarydasd.com

- wintars.com

- www.alwanqa.com

- www.mitaxi.net

- www.raftingsella.com

- www.webentangled.com

- xxclglglglklgkxlc.com

- zmzkdodudhdbdu.com

URLs

- http://141.98.11.175/fakeurl.htm

- http://83.222.190.174:443/fakeurl.html

- http://85.208.84.35:443/fakeurl.htm

MD5

- 051cdb6ac8e168d178e35489b6da4c74

- 14ca8f4ee0dd828ecfd0c566dce00f06

- 26e28c01461f7e65c402bdf09923d435

- 3aabcd7c81425b3b9327a2bf643251c6

- 3be27483fdcdbf9ebae93234785235e3

- 5be6fb8f28544d4f83c25a2b76ff7890

- 67c53a770390e8c038060a1921c20da9

- 7629af8099b76f85d37b3802041503ee

- 95f059449205c6a4852b26c0d3e26441

- 99f493dce7fab330dc47f0cab8fe6172

- e9df9d12cb00ae138031a04d98fc11be

- ee75b57b9300aab96530503bfae8a2f2

SHA1

- 16906fb5988303bb462b65ff4ece23539a12f4b5

- 1d9b5cfcc30436112a7e31d5e4624f52e845c573

- 2cf382fdf1d18148c71e163fdf879d1ea4b5ef2a

- 360b61fe19cdc1afb2b34d8c25d8b88a4c843a82

- 38c171457d160f8a6f26baa668f5c302f6c29cd1

- 49e63af91169c8ce7ef7de3d6a6fb9f8f739fa3a

- 6ad5d9338984c52b37f2176c8ae4ae2366a7fd25

- 98dd757e1c1fa8b5605bda892aa0b82ebefa1f07

- a0d55da1da4e977a121927d2d7f28ce713e097b2

- cd7d6a571d58ff9bd6a411f98a205c43b9a34da2

- ea841199baa7307280fc9e4688ac75e5624f2181

- f40a5efcb9dee679de22658c6f95c7e9c0f2f0c0

SHA256

- 06a0a243811e9c4738a9d413597659ca8d07b00f640b74adc9cb351c179b3268

- 0cff893b1e7716d09fb74b7a0313b78a09f3f48c586d31fc5f830bd72ce8331f

- 2cc8ebea55c06981625397b04575ed0eaad9bb9f9dc896355c011a62febe49b5

- 2dfdc169dfc27462adc98dde39306de8d0526dcf4577a1a486c2eef447300689

- 4bfa4c00414660ba44bddde5216a7f28aeccaa9e2d42df4bbff66db57c60522b

- 62f7a444ab0c645f20c7dc6340c3eaaad7ef033b2188c3e5123406762990c517

- 6562585009f15155eea9a489e474cebc4dd2a01a26d846fdd1b93fdc24b0c269

- 6846bc236bd2095fbf93f8b31dd4ca0798614fcab20fbd2ecac6cc7f431c6dec

- 83a6feb6304effcd258129e5d46f484e4c34c1cce1ea0c32a94a89283ccd24f9

- 8793353461826fbd48f25ea8b835be204b758ce7510db2af631b28850355bd18

- b11380f81b0a704e8c7e84e8a37885f5879d12fbece311813a41992b3e9787f2

- b6d4ad0231941e0637485ac5833e0fdc75db35289b54e70f3858b70d36d04c80

- d96856cd944a9f1587907cacef974c0248b7f4210f1689c1e6bcac5fed289368

- e0ed36c897eaa5352fab181c20020b60df4c58986193d6aaf5bf3e3ecdc4c05d

YARA

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 | rule infrastructure_iclickfix_cluster_ic_tracker_js_wordpress { meta: description = "Find WordPress HTML compromised by the IClickFix cluster, that injects the ic-tracker-js HTML tag" source = "Sekoia.io" creation_date = "2025-12-04" modification_date = "2025-12-04" classification = "TLP:CLEAR" strings: $wp01 = "\" id=\"ic-tracker-js\"" ascii condition: all of them } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 | rule infrastructure_iclickfix_cluster_ic_tracker_js_javascript1 { meta: description = "Find the first obfuscated JavaScript of the IClickFix cluster, that contacts the .php?data= URL to download the second JavaScript" source = "Sekoia.io" creation_date = "2025-12-04" modification_date = "2025-12-04" classification = "TLP:CLEAR" strings: $obfjs01 = "'location'" ascii $obfjs02 = "'style'" ascii $obfjs03 = "?data=" ascii $obfjs04 = "={'host'" ascii $obfjs05 = "animation:1s\\x20ease-in-out\\x201s\\x20forwards\\x20fadeIn}'," ascii $obfjs06 = "}(document," ascii $obfjs07 = "'aHR0cH" ascii $obfjs08 = "'now'" ascii condition: 6 of ($obfjs0*) } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 | rule infrastructure_iclickfix_cluster_ic_tracker_js_javascript2 { meta: description = "Find the second JavaScript of the IClickFix cluster, that contacts the .php?page= URL to download the ClickFix lure" source = "Sekoia.io" creation_date = "2025-12-04" modification_date = "2025-12-04" classification = "TLP:CLEAR" strings: $datajs01 = "xhr.send();" ascii $datajs02 = ".php?page=\");" ascii $datajs03 = "function getFaviconPath() {" ascii $datajs04 = "close-tlc-data" ascii $datajs05 = ".php?click=1&data=\"" ascii $datajs06 = "// listen from child" ascii $datajs07 = "--loadNumValue" ascii $datajs08 = "encodeURIComponent(JSON.stringify(data))" ascii $datajs09 = "/* WHITE background: rgba(255,255,255,0.65); */" ascii condition: 6 of ($datajs0*) } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 | rule infrastructure_iclickfix_cluster_ic_tracker_html_lure { meta: description = "Find the HTML lure used by the IClickFix cluster, impersonating Cloudflare Turnstile CAPTCHA" source = "Sekoia.io" creation_date = "2025-12-04" modification_date = "2025-12-04" classification = "TLP:CLEAR" strings: //HTML page containing JavaScript and a second HTML corresponding to the ClickFix lure $lure01 = "let clickCopy" ascii $lure02 = "let clickCounts" ascii $lure03 = "let delay" ascii $lure04 = "let COPYbase64Text" ascii $lure05 = "let rayID" ascii $lure06 = "'Cloudflare protection – verify with code:" ascii $lure07 = "center.innerHTML" ascii $lure08 = "Verify you are human" ascii $lure09 = "location.host + " ascii $lure10 = "needs to review the security of your connection before proceeding." ascii $lure11 = "Unusual Web Traffic Detected" ascii $lure12 = "Our security system has identified irregular web activity" ascii $lure13 = "originating from your IP address. Automated verification" ascii $lure14 = "unable to confirm that you are a legitimate user." ascii $lure15 = "This manual verification step helps us ensure that your connection" ascii condition: 9 of ($lure*) } |