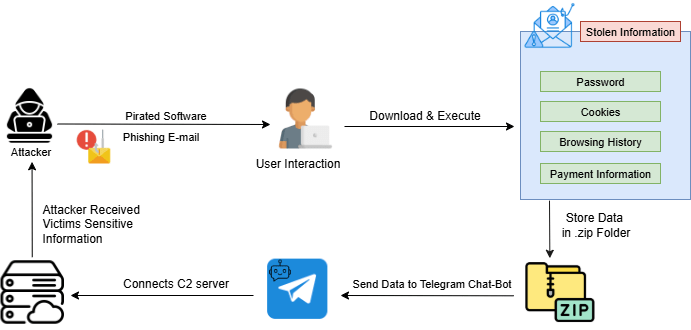

Эксперты по кибербезопасности обнаружили новую версию вредоносного ПО для кражи данных под названием Raven Stealer, которая активно распространяется через подпольные форумы и каналы Telegram. Эта легковесная и эффективная программа-похититель, написанная преимущественно на Delphi и C++, ориентирована на кражу учетных данных, данных браузеров и осуществляет эксфильтрацию собранной информации в реальном времени через интеграцию с Telegram-ботами.

Описание

Raven Stealer демонстрирует высокий уровень скрытности и требует минимального взаимодействия с пользователем. Он извлекает пароли, куки, платежные данные и историю автозаполнения из браузеров на базе Chromium, таких как Chrome и Edge. Модульная архитектура и встроенный редактор ресурсов позволяют злоумышленникам легко встраивать конфигурационные параметры, включая токены Telegram-ботов, непосредственно в полезную нагрузку, что упрощает развертывание даже для малоопытных киберпреступников.

Статический анализ исполняемого файла показал, что это 32-разрядный PE-файл, скомпилированный в Borland Delphi. Критически важные компоненты, такие как конфигурационные данные и дополнительные библиотеки, хранятся в зашифрованном или обфусцированном виде в секции ресурсов (.rsrc). Это позволяет вредоносной программе извлекать и загружать их непосредственно в память в процессе выполнения, избегая записи на диск и повышая устойчивость к обнаружению.

Динамический анализ выявил детали механизма работы: после запуска вредоносное ПО расшифровывает свой основной DLL-модуль в памяти с использованием алгоритма ChaCha20, создает новый экземпляр браузера в приостановленном состоянии и внедряет в него декриптованный код через технику Reflective Process Hollowing. Это позволяет злоумышленникам маскировать выполнение вредоносных операций под легитимные процессы браузера.

Собранные данные - включая cookies, пароли и информацию о платежных картах - сохраняются в виде текстовых файлов в каталоге %Local%\RavenStealer. Затем все артефакты упаковываются в ZIP-архив и отправляются злоумышленнику через API Telegram. Однако в ходе анализа попытка отправки завершилась ошибкой 404, что может указывать на использование недействительного или устаревшего токена бота.

Для противодействия угрозам, связанным с Raven Stealer, специалисты рекомендуют применять поведенческие методы обнаружения угроз, мониторинг сетевой активности, связанной с Telegram, регулярно обновлять программное обеспечение и проводить обучение пользователей по вопросам фишинга. Также следует избегать загрузки пиратского ПО и использовать антивирусные решения с активированной защитой в реальном времени. Такие продукты, как UltraAV, уже детектируют данную угрозу под именем Trojan.W32.100925.RavenStealer.ORS.

Повышенная скрытность, модульность и активное использование популярных мессенджеров для управления и эксфильтрации делают Raven Stealer серьезной угрозой как для домашних пользователей, так и для корпоративных сетей. Осведомленность и проактивные меры защиты остаются ключевыми элементами противодействия подобным вредоносным кампаниям.

Индикаторы компрометации

URLs

- https://api.telegram.org/

MD5

- 7e281e88a3d6c1f0be56d7bf6f5302d7

SHA1

- b91e7699ded3913ddbf1c04b87dbcb63a6084489

SHA256

- 2b24885942253784e0f6617b26f5e6a05b8ad45f092d2856473439fa6e095ce4

- 65ca89993f2ee21b95362e151a7cfc50b87183bf0e9c5b753c5e5e17b46f8c24