Киберпреступники активно используют вредоносные LNK-файлы (ярлыки Windows) для распространения опасного ПО, включая бэкдор REMCOS. Эти файлы маскируются под документы или программы, а при запуске скрытно выполняют вредоносные команды через PowerShell. В последней кампании жертвы получают файл с названием вроде «ORDINE-DI-ACQUIST-7263535», который на самом деле является замаскированным LNK-файлом.

Описание

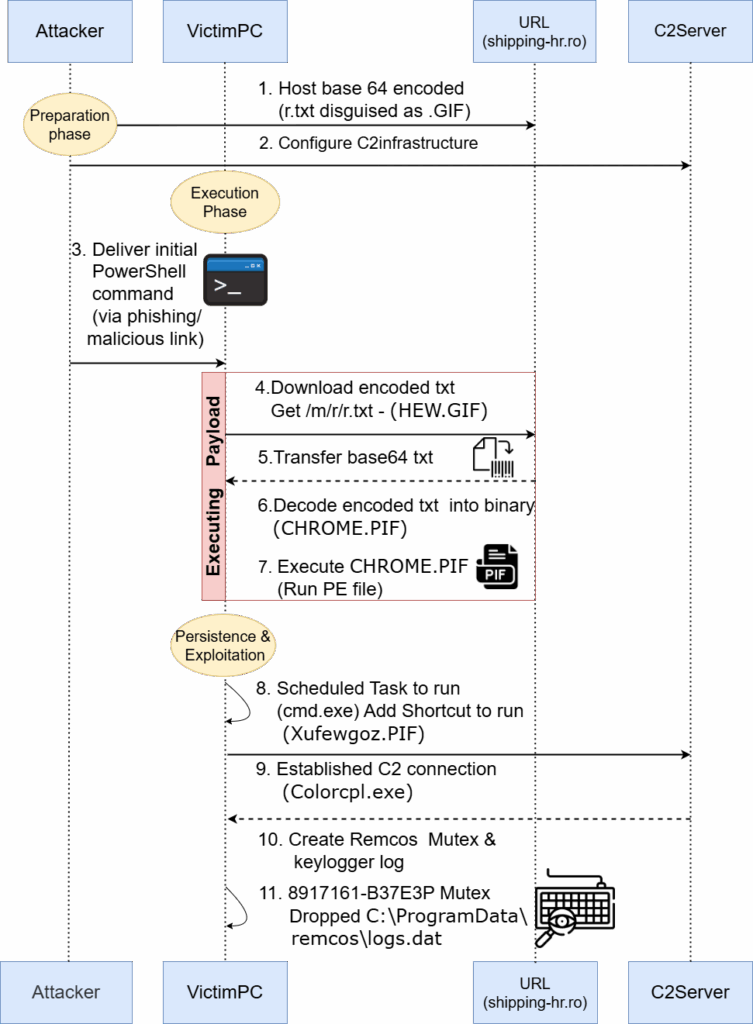

Как работает атака

Атака начинается с социальной инженерии: жертве приходит письмо с вложением или ссылкой на вредоносный LNK-файл. Файл выглядит как документ, например, PDF или Word, но при открытии запускает PowerShell с опасной командой. В данном случае PowerShell загружает зашифрованный скрипт с сервера shipping-hr.ro, сохраняет его в виде файла HEW.GIF, декодирует из Base64 и сохраняет в CHROME.PIF - исполняемый файл, который в итоге запускает REMCOS.

Технические детали

Файл CHROME.PIF оказывается PE-файлом, который создает мьютекс, перехватывает клавиатурный ввод через функцию SetWindowsHookExA и сохраняет данные в logs.dat. Бэкдор также устанавливает связь с командным сервером (C2) по IP 92.82.184.33 (Румыния) и 198.23.251.10 (США), передавая украденные данные с использованием шифрования TLS 1.2.

Чем опасен REMCOS

Этот бэкдор предоставляет злоумышленникам полный контроль над системой: от выполнения команд и кражи файлов до записи с веб-камеры и микрофона. Он активно скрывает свою деятельность, работая в скрытом режиме и сохраняя данные в скрытых директориях.

Заключение

Эта кампания демонстрирует, как киберпреступники комбинируют социальную инженерию и технические уловки для обхода защиты. LNK-файлы остаются популярным вектором атак из-за простоты создания и эффективности. Для защиты критически важно использовать современные антивирусные решения и обучать пользователей осторожности при работе с подозрительными вложениями.

Индикаторы компрометации

IPv4

- 198.23.251.10

- 92.82.184.33

Domains

- mal289re1.es

- shipping-hr.ro

SHA256

- 506ecb76cf8e39743ec06129d81873f0e4c1ebfe7a352fc5874d0fc60cc1d7c6

- 5ec8268a5995a1fac3530acafe4a10eab73c08b03cabb5d76154a7d693085cc2

- 8bc668fd08aecd53747de6ea83ccc439bdf21b6d9edf2acafd7df1a45837a4e1