Исследователи кибербезопасности опубликовали технический анализ новой кампании с использованием трояна Sakula RAT, действующего с 2012 года. Вредоносная программа, ассоциируемая с группами Advanced Persistent Threat (APT), демонстрирует сложные механизмы скрытности и персистентности, ориентированные на корпоративные сети и государственные организации.

Описание

Образец под именем 6d6634ec6b24447516df42bb2f76eca1.exe размером 101 КБ использует упаковщик MPRESS для противодействия анализу. Нестандартные секции .MPRESS1 и .MPRESS2 скрывают основной код, который распаковывается только в памяти во время выполнения. Статический анализ выявил в ресурсах EXE-файла скрытые двоичные данные типа "DAT" с идентификатором языка 2052 (упрощённый китайский). Эти ресурсы содержат зашифрованные компоненты, извлекаемые во время работы трояна.

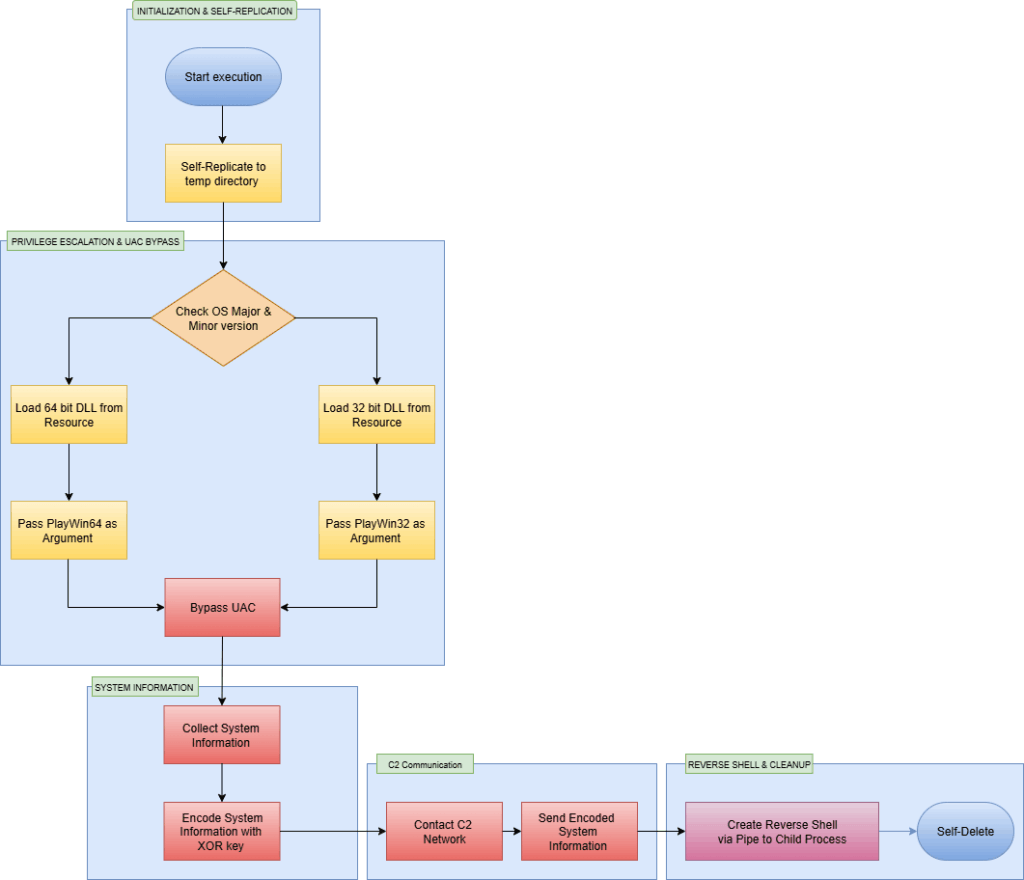

При запуске вредонос создаёт свою копию в каталоге %Temp%\MicroMedia\ под именем MediaCenter.exe. Этот процесс запускается как дочерний для explorer.exe, маскируясь под легитимную активность системы. Для обеспечения персистентности Sakula RAT добавляет запись MicroMedia в ветку реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run. Это гарантирует автоматический запуск трояна при каждой загрузке ОС.

Программа проверяет привилегии через вызов IsUserAnAdmin(), адаптируя своё поведение в зависимости от уровня доступа. Для генерации уникальных имён файлов (например, ukapfuka.dat) используется псевдослучайный алгоритм на основе GetTickCount() с преобразованием результатов в символы диапазона a-z. Встроенные ресурсы расшифровываются через однобайтовый XOR с ключом 0x24.

Особую озабоченность вызывает механизм обхода контроля учётных записей (UAC). Sakula использует CLSID {3ad05575-8857-4850-9277-11b85bdb8e09}, соответствующий автоповышаемому COM-объекту "Сетевые подключения". Это позволяет трояну получать права администратора без взаимодействия с пользователем. Декодирование сетевой активности выявило домен управления citrix.vipreplod.com и IP-адрес 184.22.175.13. Связь осуществляется через HTTP-запросы к /newimage.asp и /viewphoto.asp, маскирующиеся под легитный трафик.

В запросах передаются закодированные идентификаторы системы. Троян вычисляет их на основе имени компьютера и серийного номера тома C: (например, 5067747813), полученного через GetVolumeInformationA. Эти данные хешируются в уникальную строку вида "qrfykgbctabhhybs", позволяя злоумышленникам отслеживать заражённые системы. Для скрытого выполнения команд Sakula использует именованные каналы (named pipes), перенаправляя ввод-вывод через CreateProcessA и PeekNamedPipe.

После установки персистентности оригинальный файл самоуничтожается, усложняя обнаружение. Антивирусные решения, включая UltraAV, детектируют угрозу как Trojan.W32.250325.SakulaRAT.YR. Для удаления эксперты рекомендуют загрузку в безопасном режиме, проверку задач планировщика, записей автозагрузки в реестре и папках Startup, а также удаление подозрительных файлов в каталогах Temp.

Sakula RAT исторически применяется в целевых атаках через скомпрометированные сайты (watering hole), фишинговые письма с вредоносными вложениями и атаки на цепочку поставок. Его способность красть файлы, устанавливать дополнительное ПО и скрытно исполнять команды делает его серьёзной угрозой для организаций финансового, государственного и оборонного секторов. Регулярное обновление систем безопасности и обучение сотрудников остаются ключевыми мерами противодействия.

Индикаторы компрометации

IPv4

- 184.22.175.13

Domains

- citrix.vipreclod.com

URLs

- http://citrix.vipreclod.com/viewphto.asp?resid=%d&photoid=qrfxgbctabhhybs-50672781

SHA256

- 0891ae981442d2379ca8ae24340b2dcf568507816634d19f0848e8c9e998850c