Специалисты по кибербезопасности опубликовали детальный анализ червя Worm.WIN32.Canbis, демонстрирующий его исключительную способность к скрытому распространению через заражение исполняемых файлов. Этот представитель вредоносного ПО использует изощрённую тактику удаления следов собственной активности, одновременно внедряясь в системные директории и легитимные приложения. Исследование выявило, что червь не только автономно реплицируется по сети, но и пытается устанавливать связь с внешними серверами, потенциально открывая путь для дополнительных атак.

Описание

Червь Canbis функционирует как автономная самораспространяющаяся программа, не требующая действий пользователя для инфицирования новых систем. Его ключевая опасность заключается в эксплуатации автоматизированных процессов операционной системы, часто остающихся незамеченными до момента критической нагрузки на ресурсы компьютера. Черви подобного типа традиционно используют уязвимости сетевых протоколов, включая FTP, для проникновения на незащищённые машины.

Технические характеристики и механизм заражения

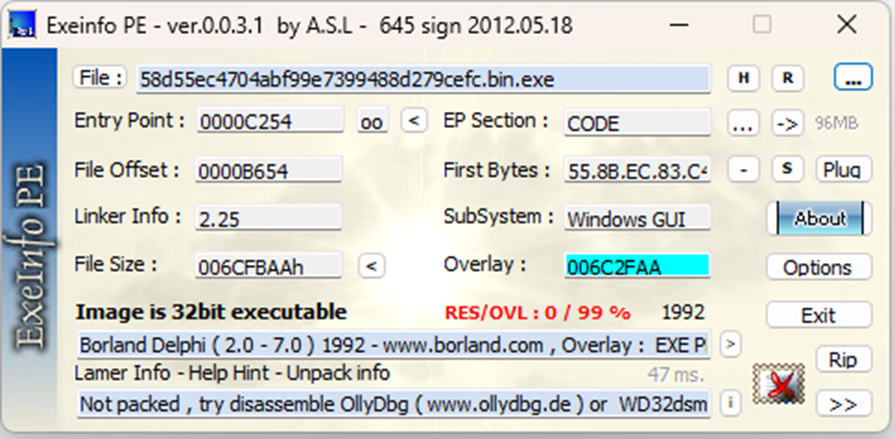

Исходный файл вредоноса идентифицируется по имени 58d55ec4704abf99e7399488d279cefc.bin.exe. Его криптографические отпечатки включают MD5: 58d55ec4704abf99e7399488d279cefc, SHA-1: 115e17a268e4273963d600382cb45d9cacdced90 и SHA-256: 963efa12cafa59dc07e00f0e937968a3761b3b3267f22c165842a09012645dbe. Размер составляет 6 975 КБ, а компиляция выполнена с помощью Borland Delphi. Статический анализ с использованием инструмента exeinfoPE выявил наличие оверлейной части размером 0x006C2FAA, которая потенциально содержит скрытый вредоносный код.

Динамический анализ продемонстрировал чёткий четырёхэтапный цикл распространения. При запуске Sample.exe червь немедленно создаёт копию под именем shellrun.exe в директории C:\Windows\SysWOW64\. Этот файл берёт на себя функцию дальнейшего заражения, методично инфицируя .exe файлы в доступных папках. В качестве примера исследователи зафиксировали модификацию содержимого директории 7-Zip, где после атаки размер исполняемых файлов заметно увеличился. Завершающим шагом становится удаление оригинального Sample.exe для затруднения обнаружения источника заражения.

Скрытность и сетевая активность

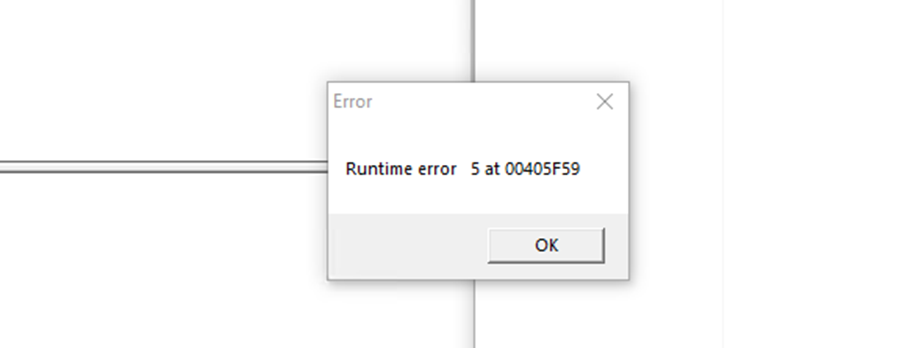

Одной из отличительных черт Canbis является применение техник обмана пользователя. При запуске инфицированного файла на экране появляется диалоговое окно с сообщением об ошибке, создающее ложное впечатление сбоя. В реальности в этот момент уже идёт активный процесс заражения системы. Анализ системных вызовов подтвердил, что червь последовательно выполняет операции создания файлов, копирования собственного кода в новые расположения и последующего удаления промежуточных артефактов.

Особую тревогу вызывает сетевое поведение Canbis. Лабораторные испытания зафиксировали попытки червя установить соединение с доменом uk.undernet.org. Такая активность указывает на потенциальную связь с командным сервером (C2), который может использоваться для загрузки дополнительных вредоносных модулей, удалённого управления или эксфильтрации данных. Это превращает червь из инструмента разрушительной атаки в возможный шлюз для комплексного компрометирования систем.

Ключевые индикаторы компрометации и меры защиты

Эксперты выделяют несколько поведенческих признаков заражения Canbis: появление ложных сообщений об ошибках при запуске программ, наличие файла shellrun.exe в папке SysWOW64, необъяснимое увеличение размера исполняемых файлов в различных директориях, а также следы удаления исполняемых файлов после их запуска. Сетевые соединения с uk.undernet.org также являются критическим индикатором.

Для защиты от подобных угроз специалисты настоятельно рекомендуют комплексный подход. Обязательным условием является использование антивирусных решений с функцией проактивной защиты в реальном времени. Пользователям следует проявлять максимальную осторожность при открытии вложений электронной почты, переходе по непроверенным ссылкам и загрузке файлов из сомнительных источников, включая пиринговые сети. Регулярное обновление операционных систем и прикладного программного обеспечения для устранения известных уязвимостей остаётся фундаментальной мерой безопасности.

Worm.WIN32.Canbis служит наглядным подтверждением эволюции угроз, где упор делается на скрытность и автономность распространения. Его способность маскироваться под легитимные процессы, систематически заражать приложения и устанавливать скрытые каналы связи подчёркивает необходимость постоянного совершенствования систем защиты. Глубокое понимание механизмов работы таких червей, как продемонстрировано в данном исследовании, формирует основу для разработки эффективных контрмер и укрепляет устойчивость цифровой инфраструктуры в условиях растущих киберрисков.

Индикаторы компрометации

Domains

- uk.undernet.org

MD5

- 58d55ec4704abf99e7399488d279cefc

SHA1

- 115e17a268e4273963d600382cb45d9cacdced90

SHA256

- 963efa12cafa59dc07e00f0e937968a3761b3b3267f22c165842a09012645dbe

Imphash

- dd7fe15a2b88e6524b745ee379d33216