Исследователи из FortiGuard Labs обнаружили новую фишинговую кампанию, распространяющую обновленную версию удаленного доступа Remcos (RAT). Этот коммерческий инструмент, используемый злоумышленниками, обладает широкими возможностями для удаленного управления системами жертв. Анализ подробно описывает многоступенчатую цепочку заражения, в которой вредоносная нагрузка никогда не сохраняется на диск, что затрудняет ее обнаружение.

Описание

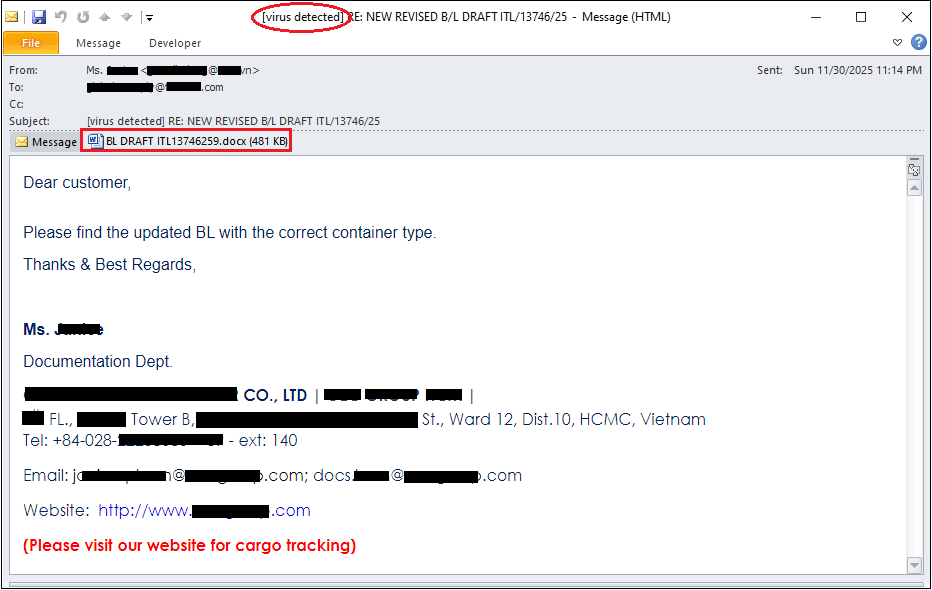

Кампания начинается с фишингового письма, маскирующегося под сообщение от вьетнамской транспортной компании. В письме получателя просят открыть вложенный документ Word для ознакомления с "обновленной накладной". При открытии файл автоматически загружает из интернета удаленный шаблон в формате RTF. Этот шаблон содержит данные, эксплуатирующие уязвимость CVE-2017-11882 в устаревшем редакторе уравнений Microsoft (EQNEDT32.EXE). Успешная эксплуатация позволяет выполнить встроенный шелл-код.

Шелл-код, в свою очередь, загружает и запускает скрипт VBScript. Этот скрипт содержит закодированный код PowerShell, который исполняется скрытно. Основная задача PowerShell - загрузка модуля .NET, замаскированного под легитимный системный компонент Microsoft.Win32.TaskScheduler. Модуль выполняет две ключевые функции. Во-первых, он устанавливает механизм постоянства (persistence), создавая запланированную задачу в Планировщике Windows для периодического перезапуска вредоносного скрипта.

Во-вторых, модуль выступает в роли загрузчика для финальной полезной нагрузки - агента Remcos. Он получает его по сети, декодирует из формата Base64 и внедряет в память легитимного системного процесса colorcpl.exe с помощью техники "опустошения процесса" (process hollowing). Таким образом, исполняемый файл трояна никогда не записывается на жесткий диск, существуя только в оперативной памяти, что является признаком файлесс-атаки.

Статический анализ дампа памяти позволяет установить, что используется Remcos версии 7.0.4 Pro. Внутри бинарного файла находится зашифрованный конфигурационный блок. После расшифровки в нем обнаруживается информация о командном сервере (C2) с IP-адресом 216.9.224[.]26, а также множество флагов, управляющих функционалом трояна. Соединение с C2-сервером защищено протоколом TLS.

Возможности этой версии Remcos, реализованные через 211 различных команд, сгруппированы в шесть категорий. К категории "Система" относятся удаленное управление файлами, процессами, службами, реестром, а также выполнение произвольных команд. "Наблюдение" включает кейлоггинг (перехват нажатий клавиш), захват изображения с экрана и через веб-камеру, запись звука с микрофона и кражу сохраненных в браузерах паролей.

Сетевая категория позволяет злоумышленнику просматривать активные соединения, настраивать прокси-серверы, блокировать доступ к сайтам через редактирование файла hosts, а также загружать и запускать дополнительные файлы. Функции коммуникации предусматривают удаленный чат с жертвой и вывод сообщений на ее экран. Отдельные инструменты дают возможность загружать DLL-библиотеки, очищать историю браузеров и управлять периферийными устройствами. Последняя категория предназначена для управления самим агентом: его перезапуска, обновления или удаления.

Данная кампания демонстрирует тенденцию к использованию сложных многоэтапных атак, сочетающих фишинг, эксплуатацию старых уязвимостей для первоначального выполнения кода, скриптовые языки для обхода защиты и файлесс-техники для скрытного присутствия в системе. Специалисты по безопасности рекомендуют своевременно обновлять программное обеспечение, особенно офисные пакеты, и проявлять повышенную бдительность при работе с вложениями в электронной почте от неизвестных отправителей.

Индикаторы компрометации

URLs

- http://66.179.94.117/157/fsf090g90dfg090asdfxcv0sdf09sdf90200002f0sf0df09f0s9f0sdf0sf00ds.vbe

- http://66.179.94.117/157/w/w.doc

- https://idliya.com/arquivo_20251130221101.txt

- https://idliya.com/assets/optimized_MSI.png

SHA256

- 7798059d678bca13eeeebb44a8db3588e4aa287701aede94b094b18f33b58f84

- 94ca3beeb0dfd3f02fe14de2e6fb0d26e29beb426aee911422b08465afbd2faa

- a35dd25cd31e4a7cca528dbfff37b5cdbb4076aac28b83fd4da397027402badd

- e915ce8f7271902fa7d270717a5c08e57014528f19c92266f7b192793d40972f