Эксперты по кибербезопасности из FortiMail обнаружили целенаправленную кампанию, направленную против израильских организаций. Злоумышленники использовали скомпрометированную почтовую инфраструктуру для рассылки фишинговых писем, которые запускали многоэтапную атаку через PowerShell. В результате на компьютеры жертв загружался удалённый троян (RAT), полностью управляемый с помощью скриптов PowerShell.

Описание

Особенности атаки

Кампания выделяется несколькими ключевыми характеристиками. Во-первых, все этапы заражения выполнялись исключительно через PowerShell, без использования внешних исполняемых файлов. Во-вторых, злоумышленники применяли сложные методы обфускации для сокрытия вредоносного кода. В-третьих, были обнаружены признаки перемещения внутри сети и слежения за активностью пользователей.

Хотя некоторые техники напоминают методы группировки MuddyWater, точная атрибуция остаётся под вопросом. Возможно, это либо эволюция их тактики, либо деятельность другого актора, имитирующего их почерк.

Как работала атака

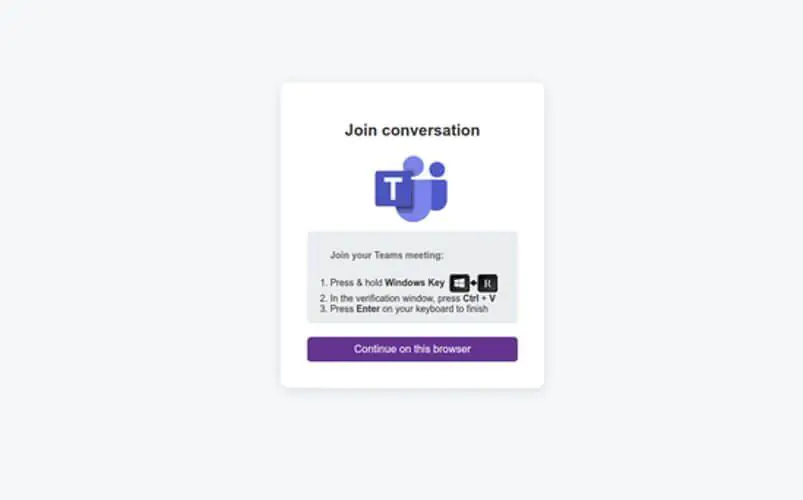

Фишинговая кампания началась с писем, маскирующихся под приглашения на "сессию по работе в военных условиях и использованию медицинских препаратов". Сообщения содержали ссылку, ведущую на поддельную страницу Microsoft Teams, где пользователям предлагалось нажать Win + R, вставить скопированную команду и запустить её.

Этот шаг выполнял обфусцированный PowerShell-скрипт, который загружал второй этап атаки с сервера злоумышленников. Далее вредоносный код извлекал зашифрованные данные из HTML-файла, преобразовывал их в исполняемые команды и загружал RAT на устройство жертвы.

Связь с командным сервером

Троян поддерживал постоянное соединение с C2-сервером, отправляя информацию о заражённой системе и получая инструкции. Команды включали:

- 7979 - переинициализацию соединения,

- 5322 - загрузку дополнительных файлов,

- 4622 - изменение интервала опроса сервера,

- 2474 - выполнение произвольных PowerShell-команд.

Для скрытности трафик шифровался, сжимался и обращался дважды, что затрудняло его обнаружение.

Кто стоит за атакой?

Несмотря на сходство с MuddyWater, исследователи не исключают, что кампания может быть работой другой группировки, имитирующей их методы. Отсутствие стандартных инструментов, таких как RMM-софт, и полный переход на PowerShell наводят на мысль о возможной адаптации тактик или появлении нового игрока.

Выводы и рекомендации

Атака демонстрирует, насколько эффективными могут быть техники "живучести в системе" (LOLBins) и обфускации кода. Организациям, особенно в высокорисковых секторах, стоит усилить мониторинг PowerShell-активности и применять сигнатуры для обнаружения подобных угроз.

Исследователи продолжают анализировать схожие инциденты, чтобы уточнить атрибуцию и разработать новые механизмы защиты.

Индикаторы компрометации

URLs

- https://pharmacynod.com/

- https://pharmacynod.com/16625

- https://pharmacynod.com/17361

SHA256

- 46a76b3c7851f30d68ebc6a5584bc099435b0544d8707fff7a9178f46046708b