Специалисты по кибербезопасности обнаружили новую фишинговую кампанию, в которой злоумышленники используют официальную систему уведомлений GitHub для распространения вредоносных ссылок и нагрузок, предназначенных для кражи учетных данных. Эта атака эксплуатирует высокий уровень доверия, который разработчики открытого кода испытывают к каналам коммуникации платформы, что позволяет обходить традиционные почтовые фильтры и средства защиты от социальной инженерии.

Кампания начинается с электронного письма, которое тщательно имитирует стандартный формат уведомлений GitHub, включая знакомый логотип, стиль заголовка и ссылки в подвале сообщения. Получатели получают сообщения с уведомлениями о новых приглашениях для сотрудников, ожидающих запросах на извлечение или предупреждениях о безопасности, связанных с их репозиториями. В реальности же ссылки в этих уведомлениях перенаправляют жертв на контролируемые злоумышленниками домены, созданные для сбора учетных данных от аккаунтов GitHub. Аналитики безопасности отмечают, что жертвы, вводящие свои логины и пароли на этих поддельных сайтах, непреднамеренно предоставляют злоумышленникам полный доступ к своим репозиториям кода и конфиденциальным данным.

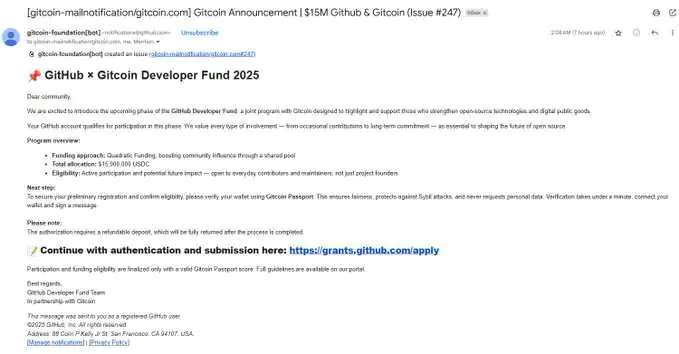

Интересной особенностью этой волны атак стало использование анонсов Developer Fund от Gitcoin в качестве приманки. Одно из образцов фишинговых писем ссылалось на программу «GitHub × Gitcoin Developer Fund 2025», играя на привлекательности грантов для сообщества и инициатив по финансированию open-source проектов. Комбинируя два авторитетных бренда, атакующие повышают доверие к сообщению, что увеличивает вероятность того, что получатель выполнит требуемые действия без подозрений. Упомянутое в приманке требование о возвратном депозите дополнительно убеждает пользователей продолжить, под предлогом того, что легитимные платежи необходимы для резервирования финансирования гранта.

В отличие от примитивных фишинговых сообщений с очевидными орфографическими ошибками или общими формулировками, эти письма используют динамический контент и персонализированные детали. Злоумышленники используют информацию, собранную из публичных профилей, такую как названия репозиториев, недавние contributions и количество подписчиков, для создания сообщений, которые кажутся tailored под каждого конкретного получателя. Встроенные tracking pixels и уникальные URL-адреса позволяют атакующим идентифицировать цели, которые взаимодействуют с письмом, и запускать последующие сообщения, направленные на углубление компрометации.

Чтобы избежать обнаружения, эти фишинговые письма рассылаются со скомпрометированных почтовых серверов или через ботнеты, которые ранее использовались для доставки легитимного трафика. Почтовые шлюзы безопасности, полагающиеся исключительно на репутацию домена, оказываются менее эффективными, так как исходные IP-адреса и домены отправителей часто имеют чистую историю. Использование валидных подписей DKIM и записей SPF дополнительно осложняет процесс фильтрации, затрудняя для автоматизированных систем защиты различие между легитимными уведомлениями GitHub и вредоносными подделками.

Разработчикам и администраторам репозиториев рекомендуется проявлять повышенную бдительность при взаимодействии с неожиданными уведомлениями от GitHub. Проверка реального URL-адреса за любой ссылкой путем наведения на нее курсора перед кликом и подтверждение сообщений через веб-интерфейс GitHub или официальное мобильное приложение могут предотвратить раскрытие учетных данных. Настоятельно рекомендуется включить двухфакторную аутентификацию на аккаунтах GitHub; даже если учетные данные будут скомпрометированы, 2FA может блокировать несанкционированный доступ.

Организации могут усилить свою позицию в области безопасности электронной почты, внедряя продвинутые антифишинговые решения, которые анализируют содержимое сообщений, поведение пользователей и направления ссылок в реальном времени. Командам безопасности также следует развертывать политики DMARC, которые отклоняют или помещают в карантин неподтвержденные письма, заявляющие о происхождении с домена github.com. Регулярное обучение осведомленности о фишинге и имитационные упражнения помогут обеспечить, чтобы разработчики распознавали признаки изощренных приманок.

По мере роста экосистем открытого кода злоумышленники, вероятно, будут совершенствовать свои тактики, используя доверие к брендам и вовлеченность сообщества для запуска все более убедительных фишинговых кампаний. Внедряя многоуровневую оборону, поддерживая постоянную бдительность и культивируя культуру безопасности среди разработчиков, организации могут снизить риск, создаваемый этими новыми угрозами, и защитить свои репозитории от несанкционированного вторжения.