Коллектив хакеров Scattered Spider, также известный как UNC3944 или Octo Tempest, продолжает активно атаковать компании в сфере технологий, финансов и ритейла, используя изощрённые методы социальной инженерии и фишинга. Согласно исследованию ReliaQuest Threat Research Team, 81% доменов, используемых группировкой, имитируют IT-вендоров, что позволяет злоумышленникам получать доступ к критически важным учетным записям системных администраторов и топ-менеджеров.

Основная тактика Scattered Spider включает использование фишинговых фреймворков, таких как Evilginx, для обхода многофакторной аутентификации (MFA), а также телефонный фишинг (вишинг) для манипуляции сотрудниками службы поддержки. В мае 2025 года серия кибератак поразила британские ритейлеры, включая Marks & Spencer, Co-op и Harrods, причём эксперты связывают эти инциденты с активностью Scattered Spider. Аналогичные атаки были зафиксированы и в США, что указывает на скоординированную кампанию против корпоративного сектора.

Эволюция угрозы: от SIM-свопинга до атак на MSP

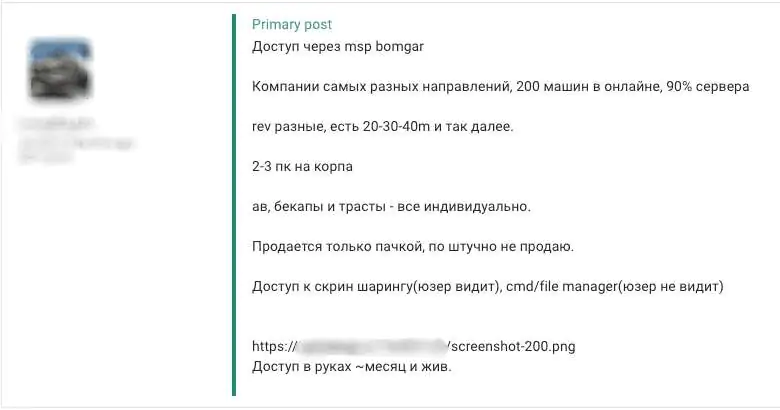

Изначально Scattered Spider специализировалась на SIM-свопинге, но со временем переключилась на более сложные схемы, включая взломы через управляемых сервис-провайдеров (MSP) и IT-подрядчиков. Этот подход позволяет злоумышленникам получать доступ сразу к нескольким компаниям через единую точку компрометации. Например, в случае с Marks & Spencer хакеры, по данным расследования, воспользовались взломанными аккаунтами сотрудников Tata Consultancy Services (TCS), чтобы проникнуть в корпоративные сети.

Анализ более 600 доменов, связанных с группировкой, показал, что 81% из них имитируют IT-сервисы - системы единого входа (SSO), VPN-шлюзы и корпоративные helpdesk. Это позволяет хакерам похищать данные администраторов, финансовых директоров и других высокопоставленных сотрудников. Кроме того, 35% доменов, обнаруженных GreyMatter DRP, принадлежали технологическим компаниям, а 20% - финансовому сектору, что подтверждает стратегический фокус группировки на отраслях с высокой капитализацией.

Социнженерия и набор англоговорящих хакеров

Одним из ключевых факторов успеха Scattered Spider является использование социальной инженерии. Члены группировки тщательно изучают профили сотрудников целевых компаний в LinkedIn и ZoomInfo, а затем звонят в службу поддержки, выдавая себя за руководителей. Например, типичный сценарий включает звонок «CFO» с просьбой срочно сбросить пароль или зарегистрировать новое MFA-устройство.

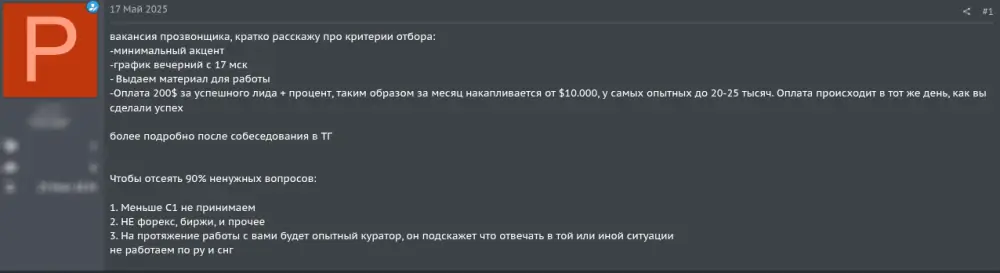

Интересно, что русскоязычные хакерские группировки, связанные с Scattered Spider, активно нанимают англоговорящих социальных инженеров для атак на западные компании. На киберпреступных форумах публикуются вакансии с требованиями к кандидатам: отсутствие акцента, уровень английского C1 и выше, а также готовность работать в вечерние смены (по московскому времени). Оплата за такую работу может достигать $25 000 в месяц, что свидетельствует о высоком уровне профессионализации киберпреступных группировок.

По прогнозам экспертов, Scattered Spider продолжит атаковать технологический и финансовый сектора, а в ближайшем будущем может начать использовать deepfake-технологии для голосового фишинга. Это сделает атаки ещё более убедительными и сложными для обнаружения. Компаниям необходимо уже сейчас укреплять защиту, чтобы не стать следующей жертвой этой высокоорганизованной киберпреступной группировки.