Специалисты подразделения Jamf Threat Labs обнаружили новую версию воровской программы MacSync Stealer, распространяемую через подписанное и нотаризованное приложение. Этот подход кардинально отличается от прежних методов распространения данного вредоноса и демонстрирует растущую изощренность атак на macOS.

Описание

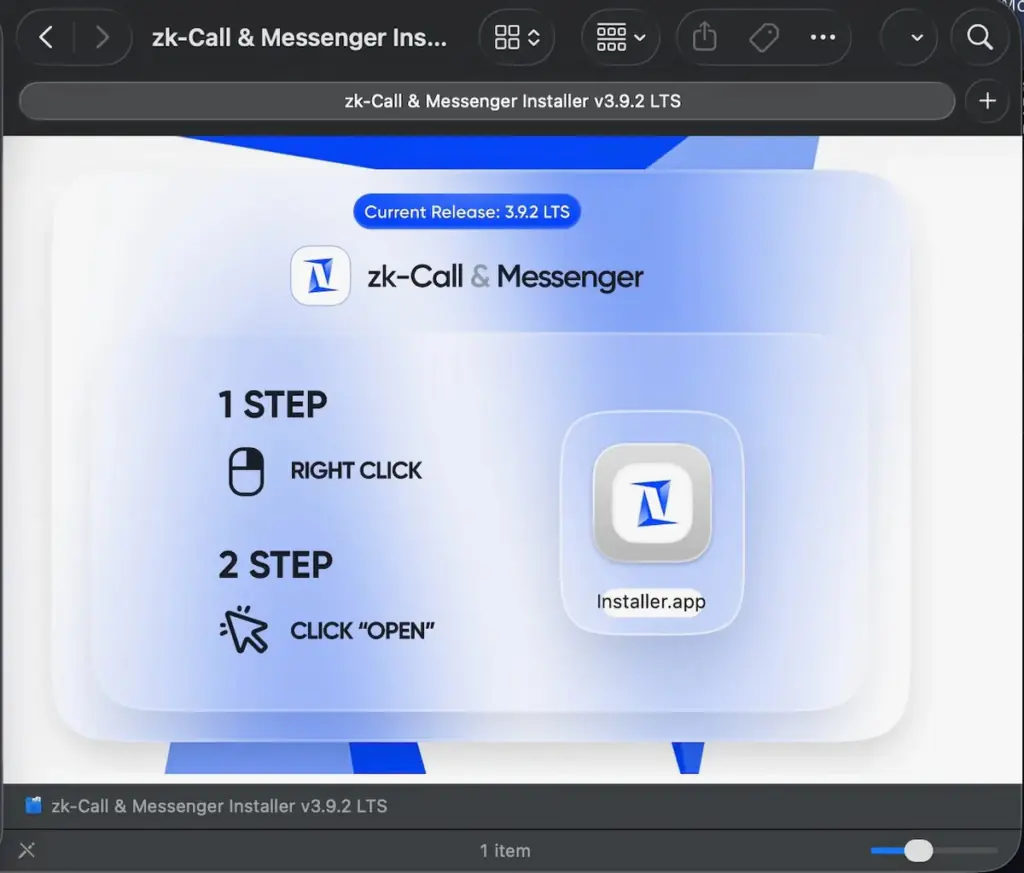

Ранее MacSync Stealer в основном использовал социальную инженерию, заставляя пользователей вручную выполнять команды в Терминале. Например, злоумышленники применяли метод «перетащить в терминал» (drag-to-terminal) или технику «ClickFix», когда жертве предлагалось вставить закодированную команду base64. Сейчас же вредонос распространяется в виде дискового образа "zk-call-messenger-installer-3.9.2-lts.dmg", доступного на сайте "zkcall[.]net". Внутри образа находится подписанное приложение Swift, что устраняет необходимость прямого взаимодействия с терминалом.

Приложение имеет действительную подпись разработчика с Team ID "GNJLS3UYZ4" и прошло нотаризацию Apple. На момент анализа сертификат не был отозван, что позволяло программе обходить базовые защитные механизмы Gatekeeper. Интересно, что, несмотря на наличие подписи, в инструкциях по установке все еще содержится устаревший шаг «щелкнуть правой кнопкой и открыть». Образ диска имеет необычно большой размер (25,5 МБ), искусственно увеличенный за счет вложенных файлов-приманок, таких как документы PDF, связанные с LibreOffice.

Внутри приложения содержится универсальный бинарный файл (Mach-O) с именем "runtimectl". Его основная функция заключается в загрузке и выполнении второго этапа атаки. Сначала программа проверяет наличие интернет-соединения. При успешной проверке она обращается по URL "gatemaden[.]space/curl/985683bd660c0c47c6be513a2d1f0a554d52d241714bb17fb18ab0d0f8cc2dc6", используя специальный пользовательский агент "UserSyncWorker/1.0 (macOS)". Загруженный скрипт сохраняется по пути "/tmp/runner".

Для большей скрытности и надежности в команде "curl" используются измененные флаги ("-fL -sS") и добавлена опция "--noproxy". Перед запуском вредонос удаляет атрибут карантина "com.apple.quarantine" у файла и проверяет его тип с помощью утилиты "file". Также выполняется проверка через "spctl", чтобы убедиться, что файл соответствует политике безопасности Apple. После выполнения скрипт удаляется с диска. Кроме того, вредонос реализует логику ограничения частоты запусков, записывая временную метку в файл "last_up", чтобы не выполнять полезную нагрузку чаще, чем раз в примерно 3600 секунд.

Анализ загруженной полезной нагрузки (payload) подтвердил её принадлежность к семейству MacSync Stealer. Расшифрованный скрипт содержит знакомые исследователям элементы, включая вызов функции "daemon_function()" и использование домена "focusgroovy[.]com". Основная цель вредоноса - кража данных, таких как пароли из связки ключей, файлы cookies и информация из криптокошельков.

Обнаружение этой кампании стало возможным благодаря срабатыванию правила YARA в системе предотвращения угроз Jamf, которое отслеживает выполнение обфусцированных bash-скриптов. Анализ события показал, что скрипт "/tmp/runner" был запущен из подписанного приложения, смонтированного в директории "/Volumes/". После подтверждения злонамеренного использования Developer Team ID "GNJLS3UYZ4" Jamf Threat Labs уведомили Apple, и соответствующий сертификат был отозван.

Этот случай иллюстрирует важную тенденцию в мире вредоносного ПО для macOS. Злоумышленники всё чаще стремятся использовать подписанный и нотаризованный код, чтобы их творения выглядели как легитимное программное обеспечение. Такой подход значительно повышает шансы на успешное проникновение, снижая вероятность раннего обнаружения. Аналогичные методы распространения недавно были замечены и в кампаниях с использованием другого вора информации - Odyssey Stealer.

Специалисты Jamf Threat Labs продолжают мониторинг активности MacSync Stealer и других угроз, ожидая дальнейшего совершенствования тактик злоумышленников. Для эффективной защиты пользователям macOS рекомендуется обеспечивать активный режим работы систем предотвращения угроз и расширенного контроля, таких как решения от Jamf, которые могут блокировать подобные сложные вредоносные программы.

Индикаторы компрометации

Domains

- focusgroovy.com

URLs

- https://gatemaden.space/curl/985683bd660c0c47c6be513a2d1f0a554d52d241714bb17fb18ab0d0f8cc2dc6

SHA256

- 06c74829d8eee3c47e17d01c41361d314f12277d899cc9dfa789fe767c03693e

- 2e671bd9673d174de9b4ad8fd03049859e1d2d17ac9bc49ecc5d736505002937

- 4ae745bc0e4631f676b3d0a05d5c74e37bdfc8da3076208b24e73e5bbea9178f

- 7cfe0b119e616ac81ddb1767a5c7f40bec67d91fdd66e53490c0225789537073

- 9990457feac0cd85f450e60c268ddf5789ed4ac81022b0d7c3021d7208ebccd3

- 9d43e059111460c4f81351a062fb7eb7dbfd34988a06d756c7206f330c06cb42

- be961ec5b9f4cc501ed5d5b8974b730dabcdf7e279ed4a8c037c67b5b935d51a

- c4d3e5cdb264eded917cd61b8131c40715c0ee3f4d2c94c84d60fa295ca4ed97

- ecfaa20f25e11878686249c7094706bc3dcd2dc0ace0f2932a39d1bfdac85863