Популярный мессенджер Telegram продолжает оставаться в центре внимания злоумышленников, которые активно интегрируют его в различные этапы атак. Начиная с октября 2025 года, специалисты Центра операций безопасности (SOC) компании NVISO зафиксировали четыре различные попытки вторжений с использованием Telegram. Эта тенденция побудила экспертов детально изучить, как именно противники используют платформу для вредоносной деятельности, и поделиться методами обнаружения подобных угроз.

Описание

Telegram, как облачная платформа с шифрованием и мощным Bot API, предоставляет злоумышленникам анонимность, доступность и устойчивость. Особенно часто в зловредных программах эксплуатируется именно Bot API. Вредоносное ПО обычно жестко прописывает в своем коде токены ботов или идентификаторы каналов для взаимодействия с серверами Telegram через стандартные конечные точки, такие как "/sendMessage" для выгрузки данных или "/getUpdates" для получения команд.

Многообразие сценариев злоупотребления

Аналитики выделили несколько ключевых фаз атак, где фигурирует Telegram, подтверждая каждый примером из реальных кампаний.

На этапе мониторинга успеха на стороне клиента можно вспомнить группу Lunar Spider. Она использовала JavaScript для отслеживания жертв через панель FakeCaptcha, которая распространяла загрузчик Latrodectus. Собранные данные о браузере и уникальный идентификатор посетителя отправлялись напрямую на серверы Telegram через API.

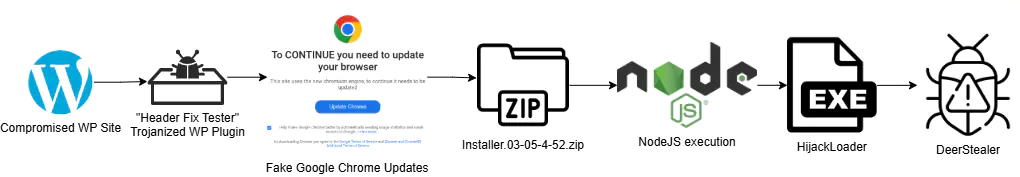

В случае с мониторингом на стороне хоста показателен пример со стилером DeerStealer. Этот вредоносный код распространялся через скомпрометированные сайты под видом обновлений для Google Chrome. После выполнения своей полезной нагрузки (payload) на зараженном компьютере, DeerStealer с помощью утилиты curl отправлял уведомления о запуске в Telegram-бот, используя команды на русском языке, например, «старт» или «запущен».

Для получения адресов командного сервера (C2) Telegram использовал стилер Lumma. Обновленные в марте 2025 года образцы этого вредоносного ПО получили возможность обращаться к публичному Telegram-каналу, извлекать его зашифрованное имя и после дешифровки использовать как актуальный адрес C2. Этот метод обеспечивал операционную устойчивость и позволял быстро менять инфраструктуру.

Сам процесс выгрузки похищенной информации также активно переносится в мессенджер. Например, современный стилер Raven Stealer после сбора и архивирования данных использует PowerShell и curl для отправки ZIP-архива через конечную точку "/sendDocument". Имя архива часто включает имя пользователя жертвы.

Наконец, Telegram выступает в роли полноценного центра управления. В кампании с троянизированной сборкой XWorm, описанной CloudSEK, зловред использовал бота для выгрузки данных и удаленного управления. Оператор мог отправлять команды через бота в формате "/идентификатор_машины*команда", а вредоносная программа, находясь в режиме ожидания, периодически опрашивала сервер через "/getUpdates" для их получения.

Эксперты подчеркивают, что API-боты Telegram широко используются в операциях вредоносного ПО для выгрузки данных, уведомлений об исполнении и управления. Мониторинг процессов и исходящих соединений на "api.telegram.org" может помочь выявить подозрительную активность на ранних этапах цепи атаки. Защитникам рекомендуется создать базовый профиль легитимного использования Telegram в своей среде и разрабатывать правила обнаружения для нестандартных паттернов. В случаях, когда бизнес-необходимости в доступе к API Telegram нет, его полная блокировка на корпоративном периметре является наиболее эффективной мерой предосторожности.

Индикаторы компрометации

Domains

- statswpmy.com

- trackingmyadsas.com

SHA256

- 0720020873057513e83a9e7f7aac2c88d0c0129aeb63c48d804127c8ef28f908

- 08b3879aa5567c371beeec5befe5d9999f64868f1a3cc0a505a7faa36c55503b

- 1ef83ff2f8387eb45a6606980b9bbd45f888e4667bc785a5f78968fa74d17aeb

- 20f704ddc04a1f00639543301af826e9e2ec301d252dee003f21d5e4372baff9

- 247e68b3f2baf0247db1975b7eaefbb83222ea2364d3c1734ee443df6ab0786a

- 27a088b8423e1856f1c175562cd8aa407f7ad105d9cd30cb53cd0d8b9610496b

- 2833883cf8ecc6a2f8f9e80c5f653a6ee1d80899561c9dd5ac3d85eb3a13d594

- 2abd06f634641e2dd800ab35d997a8283be44ddfc108b7558f6b8b95dd31470f

- 2e9bc236ed69946a7a725f829fda01ba5a25d665b718856688fe15281b5fa4e3

- 39aa2461340f99d7ae34ff1ddd21ff79876e5c446cea46530aa5704e46745720

- 4a77c84e3e45524dbffe7a3feac22ac5f67fa2f891f8b6756c4616eaaa481766

- 5157858e3b2fec6aaaaf4245f336ed14d3ab260cf174945e99727e57d593f0df

- 54d7b90ffd220ebe13f4c442a5651c4f210dc33a7fff15bc61ab3c0725567011

- 59b779d411e102edd031eb91bc5e2ee8dd761083325fb63d86d0543f8d2e563f

- 5aa69a1de7bfd0f030ad7100f183631b47f5653cd91c71577f5f32656784ce14

- 5b6e8c0b4ad7b0dde555cadbd9e018c34a7b037f27fa47399c7c107a525cfe4d

- 5d2552695c652df5bffe7770d3cca4576bdb1ab923ccd3e953852188d3784b88

- 621a32b0567925697ce84be2ee4bf2c706a710cee1a18e003cb10ed17ad0a0c4

- 63153f4ab529e0c70a8489e1a5c41d0acdaa397eb21874b70870f767daa41c2e

- 63433c1eb4f6347bc8264d22523ff43cbcd3af9eeeb6d6d817213180141f940d

- 64608d79c28b0e04c311e833cc45f732f9d2c8be332341fb255ff282485b0df8

- 65aefc7aaaca79c2c523e804854f5c76b856886045af97596d72ca7795386ed2

- 678734515c98ec65235f1b4c962b9db97dd4852c28b7bd93ddf146da9ede153c

- 6da78b434500536067b4bd76f04870d2c9083cd0866c13b68a626568669a70da

- 74b7f0e1ac739559fe7b71e948fba3d84e8e8d66990770b175e0d7b771e58f48

- 756b0ec026e32a5af5f2c5c969f04416683ea2359569f1c31d2a2071c6e2ef26

- 7aa3204dcf077afcc1f5542cf2306d2a5fb3bcbe01ae328500b75726441d52ac

- 7b653d6b7dfde03b8b1900dd13d6829b4ccd46a7d2e60aa03e596aa57135c23a

- 7eb3a606177dd01f450e4a4a17888ddeeff733b1c050f6183a5e40280241faea

- 8424b11555e00ec6415bf2049bc2cd4071df9d46ed75a2f046e1f17d702460fb

- 862f99df04b04edc83f38586d27325c7db63c49f0f0abf89c514df5671eb6800

- 8eb7256460131595447780e4cb0879b085143a1d2f782a2dd0c793a924ac133a

- 8fb8b943d8a49714b5cbfb7518705032f44feb29b9791d934d04b9da1eb41ed8

- 98f1c6a89a329b285beffc57ea1f884fff28bd44726f1079df8e9e6e2d55ae0d

- 9a6f2d283179844e447636e00ce29d2ca0f0cdb65116dda8e4760ff0edfe5549

- 9d38f11c79700f28101ab4d980c01d8cf7445c984b33c23b6817873bfe514a4d

- a66535c43a79936c520485627e37e463bfc22a3402d5598407060b514c2b72c8

- a7835afd2be9d2b8c770633a8b7fcf635d6a6fb232327bb15dad103bfdf7c058

- a98e7877308abed073634decfd323859151851828a1ceae5ee174e978c3df179

- b9a6b0e59c852c93f4c2c21977014cb8829bc6957237fdecd19a5f02f05dd30c

- bcc329b95d3a43ca50e85a79a57fa01258fccdbe57cc7c46b75c6822fa5dd96b

- c2d93c072fcb48c78f22a017a974fce209ee72994e5741e1df8ca923e432009d

- c355ebc20f08f969a82e5b1097b36efda199a4074d8e06bc92eb01851e5bc372

- c47fd78b9615a1edafc395ced3d2ea2224a566d51ecf61e94e271f6b0bdd2ce1

- c50d152c029e9dad1d766dc4810731908d27f7bbec57398d54b1e054db0ed1c2

- c9850fff0c1fdc3aa9785b305a19252d02051212e3f928827603a7f0b2c9892e

- cc03103ef9c657206199777e022794a5c144b8f2eb6a7bf1e5f9ab6cca7120c5

- cd82b93c782fb458fd64865026dc1dc5a0c689e7036d54ba2994c88dc851907c

- d25461fbc1a6518fc63da26156eae4ee15620f3de0b1159d16642cc6e3063769

- ddd2dc2ad3441a762830b2cea99abe5fe1d77fa6abe679a2e8a194505ea7d739

- e5f159ab792d8bce906a174e8d57a80cbc7811bfb60e99e4ceb70a9da3b85c1d

- e77879d397e226aef7af9455f1001b74580d56481ef19477e1c5c6515199ab76

- f1474b9f6478f126266b1ee836b040f397171604ebfade9832ab1039e57d1d9b

- f26b5a7e2f99eda7caa2ffa4884480667486f4e1ba74ca7d603401acd8393ec2

- f276691509e71e0a6e51c8b8af2807ad40d45bce4874e9cadce7836b813879c4

- f27b20cf5f487636d3c622498ce65ca0057dfd590ffc0c72eac5531a20fb73ce

- f2f4f3e55afa957eaa958be66ea35a8519298b120123573c79bab802d4e86c54

- f51bb24baf8f5d5703e0eaa17fd216024890189fad8909ba781314fa1e0a72e3

- f5977751fe62846a0f1d1f8c694bc1c212d253a0aecaeb5e7f4c231700e0cd22