Совместное исследование специалистов Red Canary Intelligence и Zscaler выявило новые фишинговые кампании, в которых злоумышленники используют социальную инженерию для тайной установки легитимных инструментов удаленного мониторинга и управления (RMM). Атаки нацелены на организации через четыре основные темы-приманки: фальшивые обновления браузеров, приглашения на встречи, приглашения на мероприятия и поддельные государственные формы.

Описание

По данным экспертов, злоумышленники активно применяют RMM-инструменты ITarian (Comodo), PDQ, SimpleHelp и Atera для получения удаленного доступа к системам. Эти решения популярны среди IT-специалистов для легитимного администрирования, что придает атакам видимость законности. Противники используют их для скрытного контроля над компрометированными системами, загрузки дополнительного вредоносного ПО, такого как инфостилеры, или в качестве предварительного этапа перед запуском программ-вымогателей (ransomware).

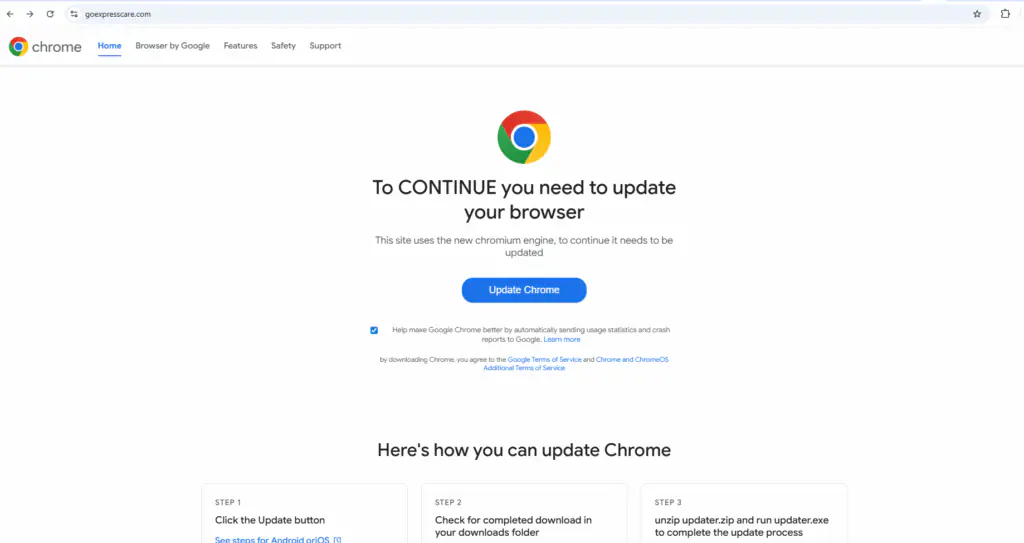

Одной из наиболее эффективных приманок остаются фальшивые обновления браузеров. Пользователи перенаправляются на скомпрометированные сайты, где видят сообщение о необходимости обновить браузер для продолжения работы. При нажатии на кнопку загружается не обновление, а установщик RMM-инструмента, например ITarian. Анализ кода показал использование сложных техник обхода защиты, включая определение устройства жертвы, динамическое создание iframe и сбор данных через системы аналитики.

Встречается и тактика двойной установки, когда злоумышленники быстро развертывают два разных RMM-инструмента для создания множественных каналов сохранения доступа. Например, в одной из атак после установки SimpleHelp немедленно развертывался ScreenConnect с уже отозванным сертификатом.

Эксперты также отмечают растущую тенденцию использования доверенных платформ, таких как Cloudflare R2, для хранения и распространения вредоносных нагрузок. Это позволяет обходить традиционные системы безопасности благодаря репутации легитимных сервисов.

Для защиты организациям рекомендуется усилить видимость на конечных точках и в сети, вести строгий перечень разрешенных RMM-инструментов, внедрить изоляцию браузеров и мониторить вновь зарегистрированные домены с подозрительными TLD. Раннее обнаружение и предотвращение таких атак возможно только при комплексном подходе к кибербезопасности, включающем как технические меры, так и обучение пользователей.

Индикаторы компрометации

IPv4

- 185.80.234.36

Domains

- abounour.com

- arc.dramaticdream.com

- attendrsvpvite.com

- bronogrowndsidesales.shop

- chromus.icu

- dragonshop.cloud

- dwssa.top

- go-envitelabel.com

- goexpresscare.com

- greendealsfoods.shop

- growingfoodsforanimal.top

- mserial.us

- mypanelsuper.online

- opalcatacomb.pro

- panelswp.com

- pserial.us

- raco.kangaroosim.com

- relay.kaykaysamba.xyz

- secure333.servconfig.com

- statementsonlineviewer.com

- streamsunfolded.pro

- taxescolletoronline.mywire.org

- tqewam.anondns.net

- www.pianepal.com

URLs

- doc-irs.us/secure/

- http://185.80.234.36:443/access/JWrapper-Windows64JRE-version.txt

- http://185.80.234.36:443/machine-{epoch timestamp}

- onlinebazar.us/isa/irsb/

MD5

- 215ea19c5cb47a38824cbc615a4b7eb6

- 414f71c189eca4d94b79fd656e754d8a

- 41aa0c658eb32b02ccf69a53b5b66e0e

- 556b8633082fb8704cbbfc4623389a6f

- 6900e58c5d4b4fd1846f75cae53dcaff

- 881ad54e17e352291af8823d967f7a79

- a877415c738f8be2fb0fbf18e08526ff

- bb727e1eeaf896f26d9dcb11c72ec6a9

- ccd9be696aeef8d1e95a3355914ce63d

- de833b2991446bcebcdfb82b0520e6f9

- e9e87a2d1e05873efb5afa608570c02a