За последний год специалисты Microsoft Threat Intelligence и Microsoft Defender Experts зафиксировали резкий рост популярности техники социальной инженерии ClickFix. Ежедневно тысячи корпоративных и частных устройств по всему миру становятся мишенями для атак, использующих этот метод. С начала 2024 года Microsoft помогла нескольким клиентам из различных отраслей отразить кампании, нацеленные на доставку таких вредоносных нагрузок, как известный Lumma Stealer. Эти угрозы затрагивают как Windows, так и macOS устройства и часто приводят к краже конфиденциальной информации и эксфильтрации данных.

Описание

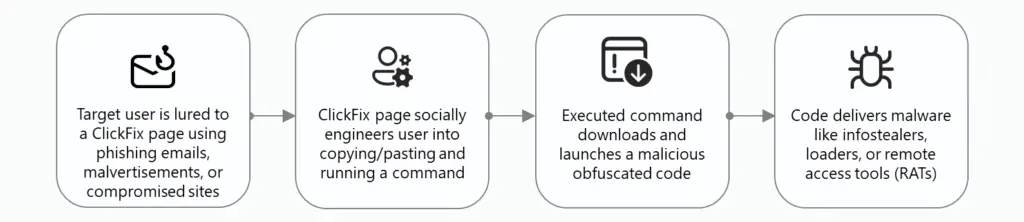

Техника ClickFix основана на манипулировании пользователями: злоумышленники эксплуатируют естественное желание людей решить мелкие технические проблемы или пройти проверку, например, CAPTCHA. Пользователям показываются инструкции, побуждающие их копировать, вставлять и запускать команды непосредственно в диалоговом окне «Выполнить» Windows, Windows Terminal или PowerShell. Часто эти атаки сочетаются с фишингом, вредоносной рекламой и компрометацией веб-сайтов, причём многие из них имитируют легитимные бренды и организации, чтобы вызвать меньше подозрений.

Поскольку ClickFix требует активного участия пользователя для запуска вредоносных команд, эта техника позволяет обходить традиционные и автоматизированные системы безопасности. Организации могут снизить риски, обучая сотрудников распознавать подобные уловки и внедряя политики, ограничивающие использование потенциально опасных функций, таких как диалоговое окно «Выполнить», если оно не нужно в повседневных задачах. Microsoft Defender XDR предоставляет комплексные средства защиты, обнаруживающие угрозы на различных этапах атаки.

Типичная атака ClickFix начинается с того, что злоумышленники используют фишинговые письма, вредоносную рекламу или скомпрометированные сайты, чтобы перенаправить пользователей на поддельные страницы, где те видят инструкции по «исправлению» проблемы. Добавление элемента взаимодействия с пользователем позволяет обойти многие автоматические системы защиты. Специалисты Microsoft отмечают, что злоумышленники постоянно совершенствуют методы обфускации JavaScript и команд, чтобы усложнить обнаружение.

После выполнения команды на устройство жертвы загружается вредоносное ПО. Среди наиболее распространённых нагрузок - инфостилеры, такие как LummaStealer, инструменты удалённого доступа (RAT), включая Xworm и AsyncRAT, а также загрузчики, например Latrodectus. Нередко вредоносный код выполняется непосредственно в памяти, что затрудняет его обнаружение традиционными антивирусными решениями.

В мае 2025 года была обнаружена кампания, нацеленная на португальские организации в сфере государственного управления, финансов и транспорта, с использованием трояна Lampion. Атака включала многоэтапный процесс заражения, начиная с фишинговых писем, содержащих ZIP-архив с HTML-файлом, который перенаправлял на поддельный сайт налоговой службы. Пользователям предлагалось выполнить команду PowerShell, что приводило к загрузке вредоносных скриптов. Хотя на момент расследования основной payload не был доставлен, механизм атаки демонстрирует высокую изощрённость.

Злоумышленники используют три основных способа доставки ClickFix: фишинг, вредоносная реклама и компрометация сайтов. Например, в марте 2025 года группа Storm-0426 организовала массовую рассылку писем с ссылками на поддельные страницы, имитирующие веб-хостеров. Другая кампания, обнаруженная в июне 2025 года, использовала подделку Администрации социального обеспечения США (SSA) для распространения утилиты ScreenConnect, которая затем предоставляла злоумышленникам полный контроль над системами жертв.

Вредоносная реклама также активно используется для перенаправления пользователей на ClickFix-страницы. В апреле 2025 года при попытке просмотра бесплатных фильмов пользователи попадали на поддельные сайты, где им предлагалось выполнить команды для установки Lumma Stealer. Объёмы трафика в таких кампаниях могут достигать сотен тысяч уникальных посещений в день.

Некоторые группы, такие как Storm-0249, перешли на компрометацию легитимных сайтов, вероятно, через уязвимости WordPress, для размещения ClickFix-приманок. При посещении такого сайта оригинальная страница быстро заменяется на поддельную с предложением пройти «проверку», часто имитирующую сервисы Cloudflare.

Реализации ClickFix разнообразны: некоторые используют скрытые iframe и удалённые ресурсы, другие - сложные методы обфускации. Например, на странице binancepizza[.]info был размещён фальшивый CAPTCHA от Cloudflare, а при взаимодействии с ним в буфер обмена автоматически копировалась вредоносная команда. Другие кампании имитируют платформы like Discord, чтобы привлечь больше жертв.

Важно отметить, что техника ClickFix адаптируется и под macOS. В июне 2025 года была зафиксирована кампания, нацеленная на пользователей macOS с целью доставки Atomic macOS Stealer (AMOS). Жертвам показывались инструкции для Windows, но в буфер обмена копировалась команда, специфичная для macOS, требующая ввода пароля и загрузки вредоносного файла.

На хакерских форумах с конца 2024 года продаются наборы для создания ClickFix-атак, стоимостью от $200 до $1500 в месяц. Эти инструменты позволяют настраивать различные параметры, включая выбор шаблонов (Google CAPTCHA, Cloudflare), обход антивирусов и UAC, а также поддержку нескольких языков.

Для защиты от ClickFix рекомендуется сочетание технических мер и обучения пользователей. Microsoft Defender XDR предоставляет встроенные механизмы обнаружения, включая предупреждения SmartScreen в Edge, анализ командной строки и мониторинг сетевой активности. Включение защиты на уровне сети позволяет блокировать подключения к вредоносным доменам на ранних этапах атаки.

Ключевые рекомендации включают обучение пользователей распознаванию социальной инженерии, настройку фильтрации электронной почты, использование управляемых браузеров и ограничение ненужных функций, таких как диалоговое окно «Выполнить». Также эффективны политики выполнения PowerShell и правила сокращения поверхности атаки, блокирующие запуск подозрительных скриптов.

ClickFix представляет собой evolving-угрозу, которая полагается на человеческий фактор, что делает её особенно опасной. Комплексный подход, сочетающий технологические решения и повышение осведомлённости, остаётся наиболее эффективным способом противодействия таким атакам.

Индикаторы компрометации

IPv4

- 16.171.23.221

- 185.234.72.186

- 3.138.123.13

- 3.23.103.13

- 45.94.31.176

- 5.8.9.77

- 83.242.96.159

Domains

- access-ssa-gov.es

- binancepizza.info

- cqsf.live

- derko-meru.online

- mein-lonos-cloude.de

- panel-spectrum.net

- tesra.shop