В ходе мониторинга киберугроз эксперты компании CloudSEK обнаружили новую кампанию, связанную с распространением Epsilon Red ransomware . Злоумышленники используют социальную инженерию, чтобы заставить жертв загружать и запускать вредоносные .HTA-файлы через поддельные страницы верификации ClickFix. Атака стала активной в июле 2025 года, и ее жертвами могут стать пользователи по всему миру.

Описание

Как работает атака?

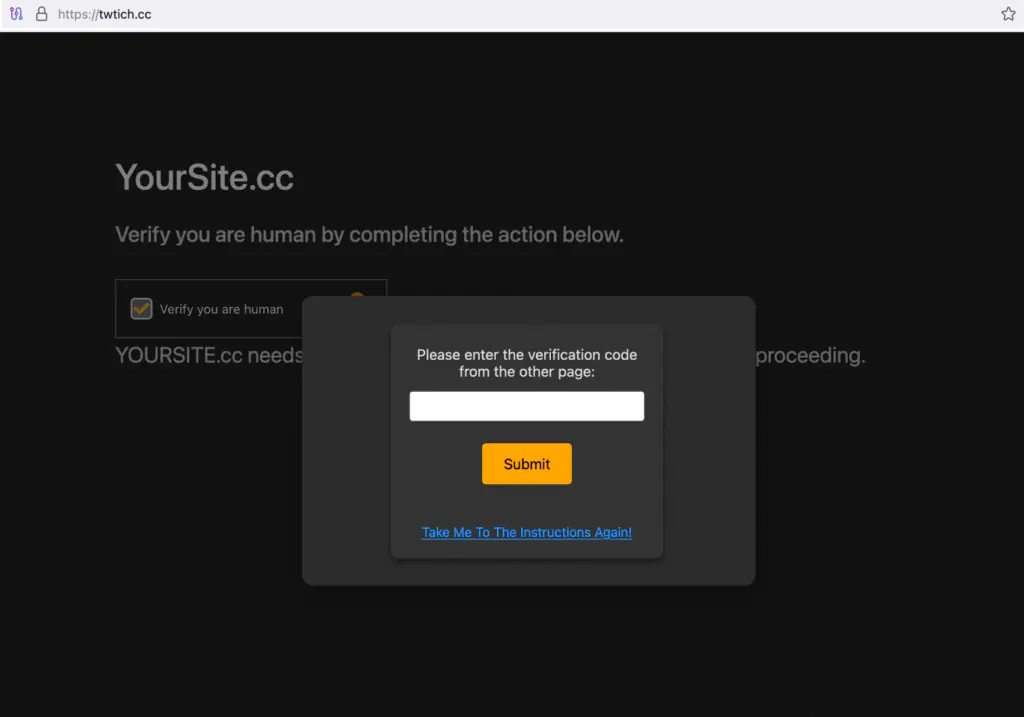

В отличие от предыдущих кампаний, где злоумышленники копировали вредоносные команды в буфер обмена, новая схема заставляет жертв переходить на вторую страницу. Там с помощью ActiveX автоматически запускаются скрытые команды, которые загружают и выполняют вредоносный payload с управляемого злоумышленниками IP-адреса.

Пример используемого кода показывает, что жертва перенаправляется в домашнюю директорию пользователя, после чего через curl загружается файл a.exe и запускается без отображения окна. Анализ файла подтверждает, что это Epsilon Red - ransomware, известный с 2021 года.

После заражения жертва видит поддельное сообщение о верификации с явной опечаткой («Verificatification»), что, вероятно, сделано намеренно, чтобы создать впечатление небрежности и снизить подозрительность.

Имитация популярных сервисов

Исследуя инфраструктуру злоумышленников, эксперты обнаружили, что те активно маскируются под известные сервисы, включая Discord Captcha Bot, Twitch, Kick, Rumble и OnlyFans. Кроме того, найдены романтические и dating-тематические страницы, также используемые для распространения вредоносного ПО.

Связь с REvil?

Epsilon Red известен тем, что его ransom-нота стилистически напоминает сообщения REvil, однако других явных совпадений между этими семействами ransomware не обнаружено.

Вывод

Новая волна атак Epsilon Red демонстрирует, что злоумышленники продолжают совершенствовать методы социальной инженерии, маскируясь под легитимные сервисы. Подобные кампании остаются серьезной угрозой, особенно для неосведомленных пользователей, которые могут случайно загрузить и запустить вредоносный код. Для противодействия таким угрозам критически важно повышать осведомленность о фишинговых схемах и внедрять современные системы защиты.

Индикаторы компрометации

IPv4 Port Combinations

- 155.94.155.227:2269

- 213.209.150.188:8112

Domains

- capchabot.cc

- twtich.cc

MD5

- 2db32339fa151276d5a40781bc8d5eaa

- 98107c01ecd8b7802582d404e007e493