Аналитический центр StrikeReady Labs сообщил о продолжающейся серии сложных фишинговых кампаний, нацеленных на государственные учреждения в регионе Восточной Европы. Активность, отслеживаемая с 2023 года, использует тщательно продуманные приманки, связанные с актуальными политическими и экономическими темами.

Описание

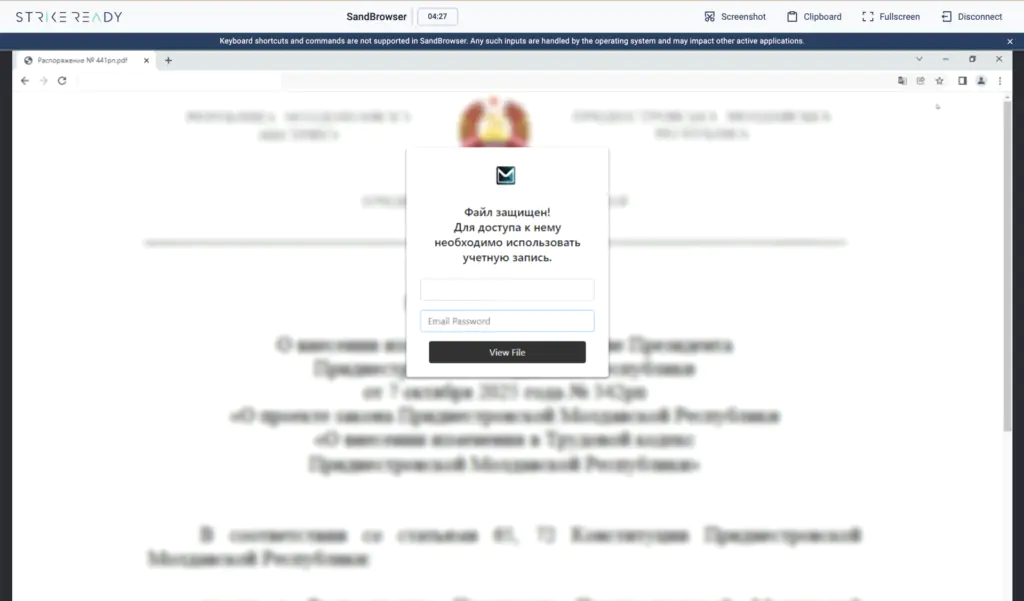

По данным исследователей, одна из последних атак была зафиксирована 5 декабря. Злоумышленники отправили целевые электронные письма, маскирующиеся под официальное распоряжение № 441рп. Вложение, имеющее двойное расширение ".pdf.html", при открытии загружало веб-страницу, имитирующую форму входа. Для усиления правдоподобности страница использовала размытый фон, визуально напоминающий бланк документа, что затрудняло детальный анализ содержимого пользователем.

Технический анализ показал, что фишинговая страница содержит сложную логику проверки вводимых учетных данных. Специальная функция на JavaScript проверяет введенный пароль на соответствие строгому регулярному выражению, что указывает на попытку собрать именно сложные пароли, соответствующие корпоративным политикам безопасности. Интересно, что данные передаются на сервер злоумышленников независимо от результата этой проверки. Это позволяет собирать также и второстепенные пароли, которые жертвы могут использовать в других системах.

Основной вектор атаки заключается в краже учетных данных. Введенные логин и пароль скрытно отправляются на сторонний сервис сбора данных. Анализ кода показал, что кампания использует единую инфраструктуру и шаблоны. Например, идентичные регулярные выражения и JavaScript-логика были обнаружены в более ранних фишинговых письмах, темы которых варьировались от "12-го пакета санкций" до обновлений каталога курсов НАТО.

Среди выявленных приманок значатся документы, предположительно адресованные правительственным структурам Боснии и Герцеговины, Черногории, Северной Македонии, Украины, Литвы, Болгарии и Молдовы. Темы писем включают отмену ограничительных мер, сканирование киберугроз, обновления дипломатических списков и внутренние регламенты отчетности. Такой широкий тематический охват свидетельствует о тщательной разведке целей и адаптации сообщений под конкретную аудиторию.

В рамках этой же кампании был обнаружен один файл, отличающийся по своей схеме работы. Вместо встроенной фишинговой логики он загружал потенциально вредоносный код с внешнего домена "timesyncwindows[.]com". Это может указывать на попытку доставить более опасный полезную нагрузку (payload), выходящий за рамки простого сбора учетных данных, например, для обеспечения устойчивости (persistence) в системе.

Эксперты по безопасности отмечают, что подобные атаки подчеркивают важность постоянной осведомленности сотрудников. Использование двойных расширений файлов, таких как ".pdf.html", является классическим методом обмана, рассчитанным на то, что пользователь увидит только первое, привычное расширение. Ключевыми мерами защиты остаются проверка адреса отправителя, внимательное отношение к неожиданным вложениям даже из, казалось бы, известных источников, и использование двухфакторной аутентификации, которая значительно снижает риски даже при компрометации пароля.

Индикаторы компрометации

Domains

- timesyncwindows.com

MD5

- 12c8f542da7df0e0ee0e7372bea440a5

- 569a4aa5e8e3a19c774a5a9f89a13e53

- 61333afaed8d3d8f339357f58ada3ce1

- 6569fc4ce09e16cf9ce2f1ca11d93a6f

- 8f1ffe4812375afc93cb09412ea61c99

- a803f4f0faaa784b8c69befc6f9954fd

- a8f6020437fe6ff5affa7d0fd79bba58

- adb270445426daa8387c829c72d13a2d

- c26b9dc342d4afaf45f82fc90800fde7

- d261a8ca873f6b56ef219f38d2e9f507

- d4e5e068d482164c7a4c223eebfadc0a

- d77032798062c368ec2ea083e399cfc9

- e0433f771a6ae3ae2da6eaa087aaee7c

- e42eac5cd0c1d34cf1956e321c3b4861

- f9867f84415b407c1969220e6f6d949c