Геополитические события всё чаще становятся инструментом для целевых кибератак. Лаборатория StrikeReady Labs зафиксировала новую кампанию группы Sidewinder APT (Advanced Persistent Threat - продвинутая постоянная угроза), которая изменила тактику и начала атаковать пользователей, интересующихся протестами в Непале. Акции протеста начались после блокировки социальных сетей и обвинений правительства в коррупции. Эти события привели к гибели десятков демонстрантов и отстранению руководства страны.

Описание

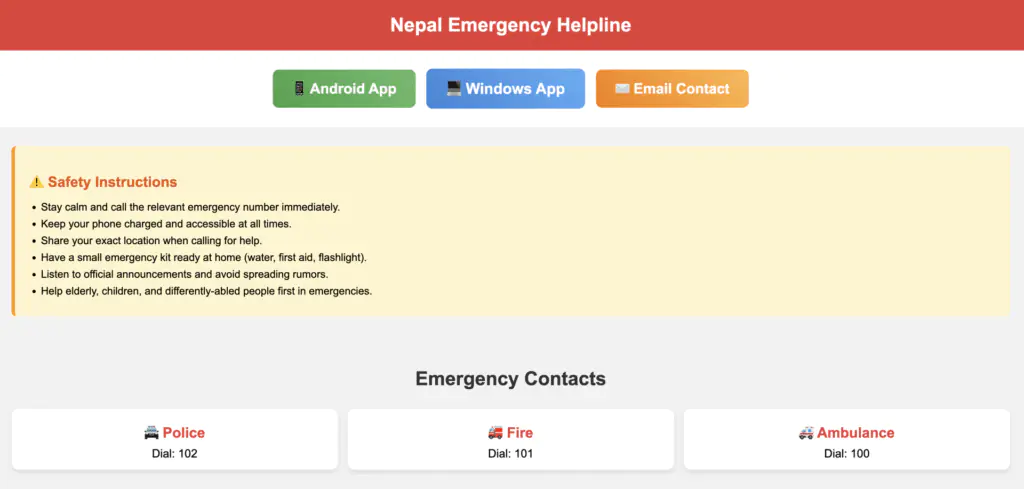

Как типично для этой группы, злоумышленники использовали тройную угрозу: мобильные вредоносные программы, вредоносное ПО для Windows и фишинг для достижения своих конечных целей - кражи данных. В первом примере атака имитировала непальскую службу экстренной помощи для прямого фишинга учётных данных.

Затем злоумышленники использовали личность генерала Ашока Сигдела, начальника генерального штаба армии, который на сентябрь 2025 года является действующим главой Непала. Любой, кто попытается услышать обращение генерала Сигдела, вместо этого установит на своё мобильное устройство вредоносное приложение Gen_Ashok_Sigdel_Live.apk.

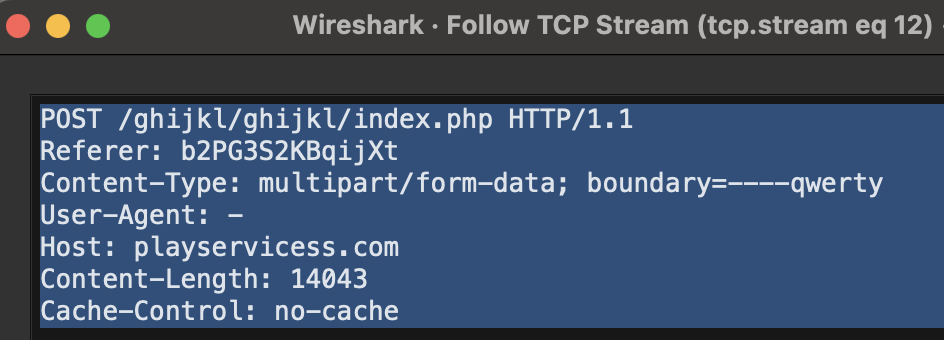

После успешного предоставления вредоносной программе разрешений на устройстве жертвы пользователю показывается легитимный контент. Однако в фоновом режиме вредоносное ПО начинает передавать данные, запрошенные злоумышленником. Как видно из анализа, вредоносная программа извлекает файлы документов и изображений и загружает их на домен playservicess[.]com.

В другом случае злоумышленники использовали вредоносную программу для Windows под названием EmergencyApp.exe для аналогичной кражи данных. Также был обнаружен другой образец для Android - Emergency_Help.apk, функционально схожий с упомянутым бэкдором.

Атака включала поддельный веб-сайт, выдающий себя за «Экстренную линию помощи», что ещё раз подтверждает использование социальной инженерии. При анализе сетевого трафика (pcap) была выявлена характерная сигнатура ‘qwerty’, которая может помочь в обнаружении подобных угроз.

Для охоты за угрозами специалисты по кибербезопасности могут использовать следующие данные: путь к файлу C:\Users\asdf\Desktop\9\x64\Release\ConsoleApplication1.pdb, граничный параметр boundary=----qwerty, а также путь /ghijkl/ghijkl/index.php. Эти индикаторы помогут выявить активность группы Sidewinder APT в корпоративных сетях.

Эксперты подчёркивают, что использование актуальных геополитических событий становится стандартной тактикой для APT-групп, стремящихся повысить эффективность своих атак. Рекомендуется усилить бдительность при получении сообщений, связанных с кризисными ситуациями, и использовать многофакторную аутентификацию для защиты учётных записей.

Индикаторы компрометации

IPv4

- 194.233.77.73

Domains

- playservicess.com

- playsevices.com

MD5

- 437b9fbd82500ee88b8b65e1722e99c5

- f535874179a64f1dc5e289be872026fc

- f9b828cc11a032dbb50bd0d85de007d1