Киберпреступники проводят целенаправленные фишинговые операции против военного и правительственного персонала в Южной Азии, используя темы, связанные с обороной, для распространения вредоносных архивов и приложений. Об этом свидетельствуют данные, полученные в результате анализа последних угроз.

Описание

Злоумышленники применяют изощренные методы, чтобы обмануть жертв. В числе недавно обнаруженных образцов - ZIP-архивы с названиями вроде «Coordination of the Chief of Army Staff’s Visit to China.zip», внутри которых находятся сжатые PDF-документы, выполняющие роль фишинговой приманки. После извлечения эти файлы перенаправляют пользователей на поддельные домены, размещенные на таких платформах, как Netlify. Мошенники имитируют legitimateные организации, включая армию Бангладеш, Управление генерального директора по закупкам обороны (DGDP) и турецкие оборонные компании.

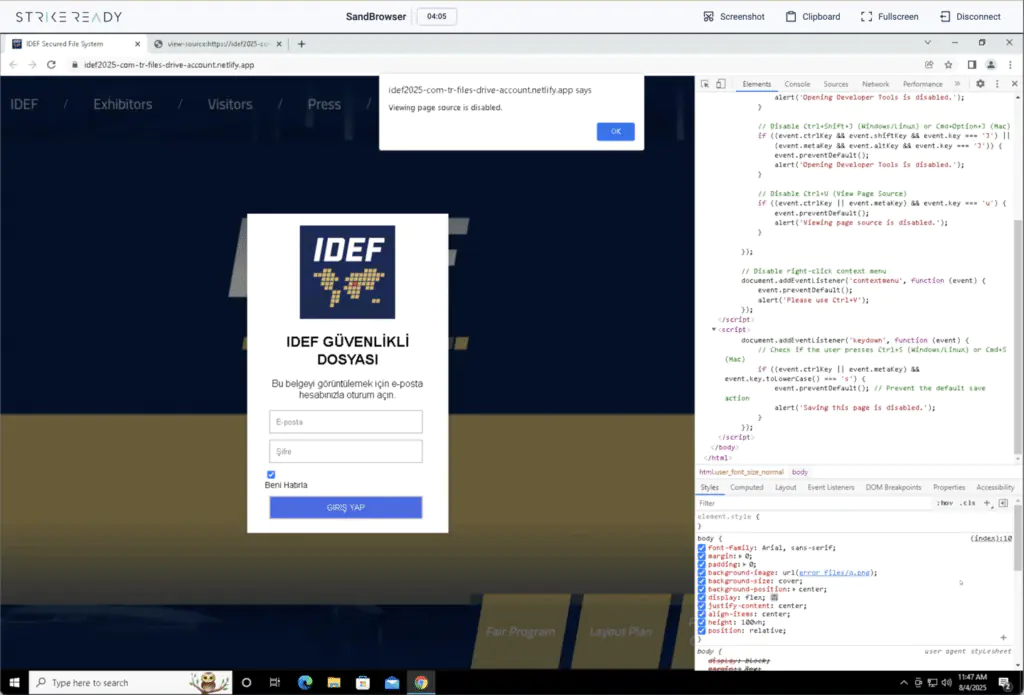

Анализ показывает, что в документы встроен JavaScript, который пытается заблокировать просмотр исходного кода. Эта тактика наблюдается в нескольких кампаниях. Исследователи также выявили кластер фишинговых артефактов, связанных общими именами файлов, MD5-хешами и встроенными URL. Среди тем приманок - международные выставки вооружений, такие как IDEF 2025, и визиты официальных лиц из стран Персидского залива.

Эти приманки ведут на страницы, предназначенные для сбора учетных данных. Злоумышленники создают копии официальных почтовых систем, например, mail-mod-gov-bd-account-conf-files.netlify.app, а затем перенаправляют украденные данные на вторичные командные серверы (C2), такие как mailbox3-inbox1-bd.com.

Операция выходит за рамки фишинга и включает мобильный шпионаж. Злоумышленники распространяют модифицированные версии открытого трояна Rafel RAT через APK-файлы, размещенные на доменах вроде updatemind52.com. Образцы, например Love_Chat.apk (MD5: 9a7510e780ef40d63ca5ab826b1e9dab), маскируются под чат-приложения или приложения для знакомств, используя контент с сайтов lovehabibi.com или isexychat.com, чтобы избежать подозрений.

Декомпиляция показывает, что эти приложения загружают конфиденциальные данные, включая документы, SMS, контакты и медиафайлы с зараженных устройств, на C2-серверы, такие как quickhelpsolve.com/public/commands.php. Предоставленные разрешения, включая ADD_DEVICE_ADMIN, READ_EXTERNAL_STORAGE и READ_CONTACTS, позволяют злоумышленникам получать постоянный доступ, выполнять удаленные команды и полностью контролировать устройство.

Исследование общей инфраструктуры C2, включая домен kutcat-rat.com, выявляет сеть связанных APK-файлов, таких как PvtChat.apk и voting.apk. В посадочных страницах часто используются метки времени Unix (например, соответствующие 28 марта 2025 года) для синхронизации.

Данные WHOIS связывают регистрационные email-адреса, такие как noraramly30121982@yahoo.com, с доменами play-googyle.com и mailserver-lk.com, которые ранее ассоциировались с масштабным фишингом. C2-панели, которые были публично проиндексированы и теперь отключены, содержали украденную информацию от жертв primarily из Индии, Бангладеш, Пакистана и Непала. Адресные книги указывали на военную принадлежность жертв через звания и места службы.

Кампания демонстрирует кроссплатформенную тактику: образцы вредоносного ПО для Windows, такие как EX_AMAN-2025.zip, используют те же C2-серверы, что и Android-трояны, включая updatemind52.com и play-googyle.com.

Атрибуции от вендоров, такие как UNK_ArmyDrive от Proofpoint, совпадают с данными открытых источников от Hunt IO и Twitter-аналитиков, указывая на группу, напоминающую APT Sidewinder, которая известна таргетированием южноазиатских военных структур.

Среди индикаторов компрометации - пути PDB, например C:\Users\Android\Desktop\full working with all and url encrypt\x64\Release\ConsoleApplication1.pdb, и сетевые строки, содержащие «ghijkl». Повторное использование сообщений об ошибках, жестко заданные временные метки и данные регистрантов облегчают кластеризацию угроз, подчеркивая устойчивую опасность для оборонного сектора.

Эти инструменты демонстрируют развивающееся использование commodity-malware для целевого шпионажа, что требует усиления мобильной безопасности и повышения осведомленности о фишинге в средах с высоким риском. Эксперты рекомендуют организациям, связанным с обороной и госуправлением, применять многофакторную аутентификацию, регулярно обновлять ПО и проводить тренировки по кибербезопасности для сотрудников.

Индикаторы компрометации

Domains

- isexychat.com

- kutcat-rat.com

- lovehabibi.com

- play-googyle.com

- playservicess.com

- quickhelpsolve.com

- updatemind52.com

Emails

- noraramly30121982@yahoo.com

MD5

- 01011bd3c58141165f2a4551f4c40609

- 0d106fd047d6a744b1dbecddbe9c2e99

- 12b6483d4843e99b57b86379197208cd

- 3b26fcd7c6994598dc53bb3f69725d68

- 4e13a48db966b3ebffb1fd49b3d2af8e

- 65a08e14ca41bfedf483d1ada74844a9

- 67e7cf00aa82d9b4cf0db2b55b7fb0b9

- 78bc9707f298552b7087ef385f098912

- 9a7510e780ef40d63ca5ab826b1e9dab

- b8eda465ffbc197d80a9ce7ab785f07a

- c8d2bf204349853b6d7d810ed2698924

- ce417487ac9ccfbb31fa28fde9365fd7

- dfa353ac65b29df7d14f72aca7d52f12