Государственные учреждения Сербии стали целью целевой фишинговой атаки, связанной с авиационной отраслью. По данным экспертов по кибербезопасности, за этим инцидентом стоит китайская группа APT (Advanced Persistent Threat - усовершенствованная постоянная угроза), которая параллельно атаковала организации в других европейских странах, включая Венгрию, Бельгию, Италию и Нидерланды.

Описание

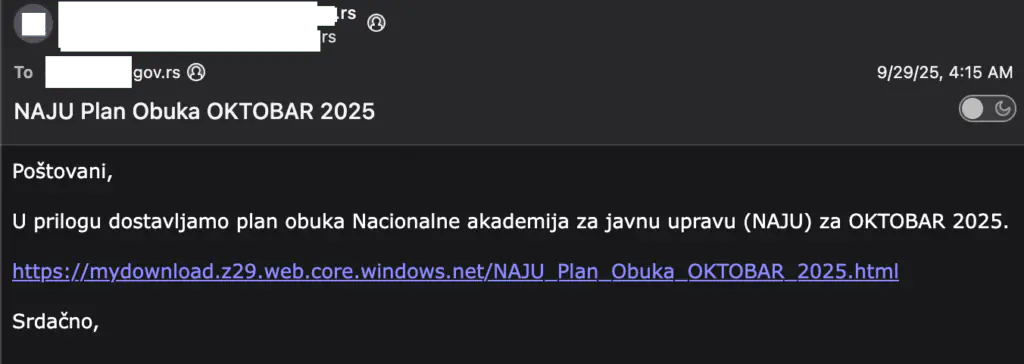

Атака началась с целевого фишингового письма, направленного в сербское правительственное ведомство, отвечающее за вопросы авиации. Злоумышленники использовали сложную социальную инженерию, представившись отправителями легитимных документов. При переходе по ссылке жертва попадала на поддельную страницу Cloudflare Turnstile - системы защиты от ботов, что создавало видимость законной процедуры проверки.

Особенностью этой кампании стала уникальная методика обфускации URL-адресов. Злоумышленники использовали механизм кодирования с применением операции XOR и ключа 23, преобразующего десятичные значения в читаемый URL-адрес. После декодирования строка вела на ресурс mydownload.z29.web.core.windows.net, где размещался архив с именем "NAJU Plan Obuka OKTOBAR 2025.zip".

Внутри архива находился LNK-файл, который при запуске выполнял сложную команду PowerShell. Скрипт читал байты ZIP-архива, пропускал первые 726 байт, затем извлекал 1 984 000 байтов и сохранял их во временный файл krnqdyvmlb.ta. Этот файл представлял собой TAR-архив, содержащий три компонента: исполняемый файл cnmpaui.exe, библиотеку cnmpaui.dll и файл данных cnmplog.dat.

Анализ показал, что злоумышленники использовали технику side-loading (побочной загрузки), при которой легитимная программа Canon Printer Assistant загружала вредоносную DLL-библиотеку. Во время выполнения атаки жертве показывался файл-приманка в формате PDF, чтобы скрыть настоящую активность. Установив связь с командным сервером naturadeco.net, вредоносная программа начинала выполнение своих функций.

Эксперты отмечают, что использование инструментов SOGU/PlugX/KorPlug является характерным признаком китайских APT-групп. За последнее десятилетие эти связи доказали свою надежность для атрибуции атак. Редкие исключения составляют только случаи, когда с конструкторами экспериментируют исследователи безопасности или красные команды.

Дальнейшее расследование выявило дополнительные образцы вредоносного ПО из смежных кампаний. Среди них архивы с названиями "Agenda_Meeting 26 Sep Brussels.zip", "JATEC workshop on wartime defence procurement" и "EPC invitation letter Copenhagen 1-2 October 2025.zip". Все они использовали аналогичные методы доставки и подключения к командным серверам, включая racineupci.org, cseconline.org и vnptgroup.it.com.

Аналитики также обнаружили более ранние артефакты атак этой же группы, включая файлы "NAJU Plan Obuka JUL AVGUST 2025.zip", "CamScanner.zip" и "проект бюджета.zip". В некоторых из этих кампаний злоумышленники использовали измененный алгоритм извлечения файлов, ища в данных последовательность из четырех байтов 0x55 перед извлечением MSI-файла.

Исследователи подчеркивают, что данная кампания демонстрирует высокий уровень технической изощренности и тщательную подготовку. Злоумышленники не только создали убедительные фишинговые материалы, но и реализовали сложные механизмы обфускации и выполнения вредоносного кода.

Индикаторы компрометации

Domains

- cseconline.org

- naturadeco.net

- racineupci.org

- vnptgroup.it.com

URLs

- mydownfile.z11.web.core.windows.net/Agenda_Meeting_26_Sep_Brussels.html

- mydownload.z29.web.core.windows.net/EPC_invitation_letter_Copenhagen_1-2_October_2025.html

- mydownloadfile.z7.web.core.windows.net/JATEC_workshop_on_wartime_defence_procurement_(9-11_September).html

MD5

- 02df7bfda531c0bdd3752832c5c21fe1

- 0538e73fc195c3b4441721d4c60d0b96

- 0a02938e088b74fe6be2f10bb9133f2a

- 227045c5c5c47259647f280bee8fe243

- 2eca69304c478dda6b67b14d1de3de1b

- 57245cc7224269dbb642fa5b409303c6

- 87e5299688e3fdae19bff67d760b533b

- 8ced06c048e7945cf2992f3963703831

- 9059d1980b44c6eb14e1ad9a5534b99e

- 93f4ef07fd4d202fc95e13878b43dd64

- a87b96ea0b53937e5957f5fbc04ef582

- c0749c78aff5f38cda0cec02a4f7be50

- f15c9d7385cffd1d04e54c5ffdb76526