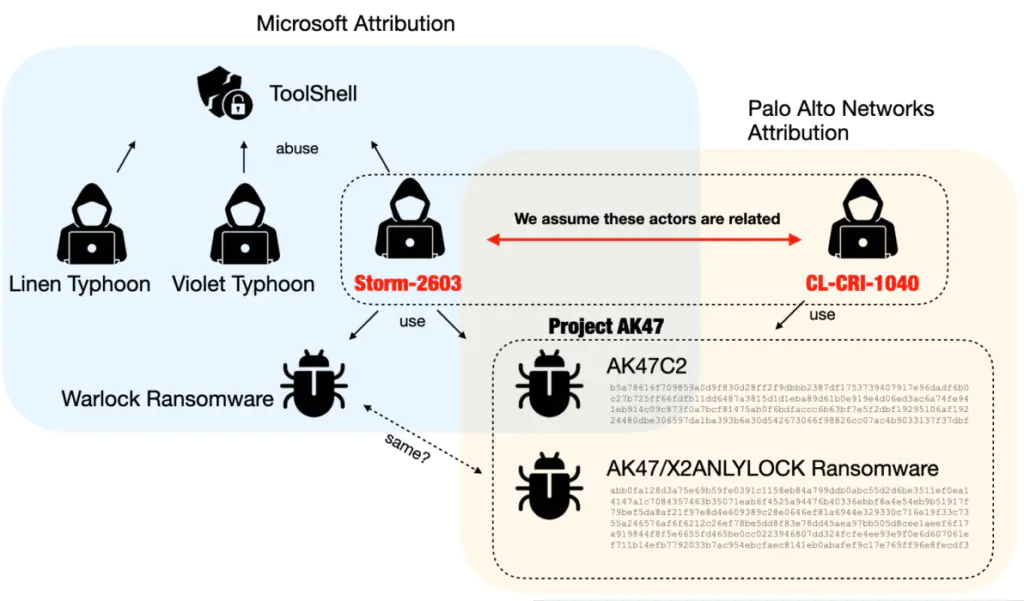

Исследователи подразделения Unit 42 компании Palo Alto Networks обнаружили значительное совпадение между активностью, описанной Microsoft как Storm-2603, и ранее отслеживаемой ими операцией CL-CRI-1040. Центральным элементом этой деятельности является набор инструментов Project AK47, включающий бэкдоры, программы-вымогатели и загрузчики. Об этом свидетельствует опубликованный сегодня технический отчет.

Описание

Пересечение с Microsoft и атрибуция

Согласно данным Unit 42, кластер активности CL-CRI-1040 демонстрирует высокую степень соответствия с описанием Storm-2603 - группой, которую Microsoft связывает с эксплуатацией уязвимостей в SharePoint (CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771) через цепочку эксплойтов ToolShell. Хотя Microsoft идентифицирует Storm-2603 как китайскую группу, Unit 42 указывает на недостаточность прямых доказательств для окончательной атрибуции к государственным структурам. Косвенным указанием на возможную связь с китайским сегментом служит использование в CL-CRI-1040 IIS-бэкдора, популярного в китайской хакерской среде.

Структура Project AK47

Project AK47, разрабатываемый с марта 2025 года, включает несколько взаимосвязанных компонентов:

- AK47C2: Многопротокольный бэкдор, поддерживающий DNS (dnsclient) и HTTP (httpclient) для командного управления. Обе версии используют идентичные алгоритмы шифрования XOR с ключом "VHBD@H". DNS-версия эволюционировала от JSON-форматирования данных (март 2025) к упрощенному протоколу (апрель 2025), фрагментирующему запросы для обхода ограничений длины доменных имен.

- AK47/X2ANYLOCK Ransomware: Программа-вымогатель на C++, шифрующая файлы с расширением .x2anylock. Использует гибридное AES/RSA-шифрование, завершает процессы конкурирующих приложений и распространяет записки с требованиями выкупа. Интересной особенностью является механизм самоуничтожения при обнаружении системного времени после 6 июня 2026 года.

- Загрузчики: Инструменты для DLL side-loading, маскирующие вредоносный код под легитимные исполняемые файлы (например, 7z.exe).

Финансовая мотивация и связи

Ретроспективный анализ выявил финансовую подоплеку CL-CRI-1040. Ключевые доказательства включают:

- Связь с LockBit 3.0: В архиве Evidencia.rar обнаружены образцы LockBit 3.0, а токен Tox ID (3DCE1C43491FC92E...) из записок AK47/X2ANYLOCK совпадает с идентификатором пользователя "wlteaml" в дампе баз данных LockBit, скомпрометированном в мае 2025 года. Имя пользователя интерпретируется как "warlock team LockBit".

- Операция Warlock Client: С июня 2025 года кластер связан с сайтом двойного шантажа "Warlock Client Leaked Data Show", использующим идентичный Tox ID. Microsoft упоминает развертывание Storm-2603 программ Warlock, но Unit 42 не обнаружил технических пересечений между Warlock и AK47/X2ANYLOCK.

Неоднозначность мотивации

Несмотря на финансовые индикаторы, исследователи не исключают иных сценариев. Совместное появление CL-CRI-1040 с группами, ориентированными на шпионаж (по данным Microsoft), оставляет возможность сотрудничества с государственными акторами или смешанной мотивации.

Заключение

Отслеживание Project AK47 подчеркивает сложность современного ландшафта киберугроз, где инструменты могут использоваться разными акторами с пересекающимися целями. Установление связи между эксплуатацией SharePoint, LockBit 3.0 и новым семейством вымогателей AK47/X2ANYLOCK демонстрирует эволюцию тактик финансово мотивированных групп. Дальнейший мониторинг CL-CRI-1040 остается приоритетом для исследователей безопасности.

Индикаторы компрометации

SHA256

- 078163d5c16f64caa5a14784323fd51451b8c831c73396b967b4e35e6879937b

- 0f4b0d65468fe3e5c8fb4bb07ed75d4762e722a60136e377bdad7ef06d9d7c22

- 1d85b18034dc6c2e9d1f7c982a39ca0d4209eb6c48ace89014924eae6532e6bc

- 1eb914c09c873f0a7bcf81475ab0f6bdfaccc6b63bf7e5f2dbf19295106af192

- 24480dbe306597da1ba393b6e30d542673066f98826cc07ac4b9033137f37dbf

- 257fed1516ae5fe1b63eae55389e8464f47172154297496e6f4ef13c19a26505

- 3b013d5aec75bf8aab2423d0f56605c3860a8fbd4f343089a9a8813b15ecc550

- 4147a1c7084357463b35071eab6f4525a94476b40336ebbf8a4e54eb9b51917f

- 55a246576af6f6212c26ef78be5dd8f83e78dd45aea97bb505d8cee1aeef6f17

- 5cc047a9c5bb2aa6a9581942b9d2d185815aefea06296c8195ca2f18f2680b3e

- 6f6db63ece791c6dc1054f1e1231b5bbcf6c051a49bad0784569271753e24619

- 7638069eeccf3cd7026723d794a7fd181c9fe02cecc1d1a98cf79b8228132ef5

- 79bef5da8af21f97e8d4e609389c28e0646ef81a6944e329330c716e19f33c73

- 7c31d43b30bda3a891f0332ee5b1cf610cdc9ecf772cea9b073ac905d886990d

- 7e9632ab1898c47c46d68b66c3a987a0e28052f3b59d51c16a8e8bb11e386ce8

- a919844f8f5e6655fd465be0cc0223946807dd324fcfe4ee93e9f0e6d607061e

- abb0fa128d3a75e69b59fe0391c1158eb84a799ddb0abc55d2d6be3511ef0ea1

- b5a78616f709859a0d9f830d28ff2f9dbbb2387df1753739407917e96dadf6b0

- c27b725ff66fdfb11dd6487a3815d1d1eba89d61b0e919e4d06ed3ac6a74fe94

- ceec1a2df81905f68c7ebe986e378fec0805aebdc13de09a4033be48ba66da8b

- d6da885c90a5d1fb88d0a3f0b5d9817a82d5772d5510a0773c80ca581ce2486d

- dbf5ee8d232ebce4cd25c0574d3a1ab3aa7c9caf9709047a6790e94d810377de

- edfae1a69522f87b12c6dac3225d930e4848832e3c551ee1e7d31736bf4525ef

- f01675f9ca00da067bdb1812bf829f09ccf5658b87d3326d6fddd773df352574

- f711b14efb7792033b7ac954ebcfaec8141eb0abafef9c17e769ff96e8fecdf3