Группа киберпреступников, стоящая за LockBit ransomware , продолжает совершенствовать свои тактики, чтобы оставаться незаметными для систем защиты. В последних атаках злоумышленники активно используют методы DLL sideloading и маскировки, что позволяет им обходить традиционные средства обнаружения. Эти техники не только усложняют детектирование вредоносной активности, но и позволяют злоумышленникам дольше оставаться в системе, расширяя возможности для кражи данных и шифрования файлов.

Описание

DLL Sideloading: как злоумышленники эксплуатируют доверие к легитимным приложениям

DLL sideloading - это техника, при которой злоумышленники заставляют легитимное приложение загружать вредоносную динамически подключаемую библиотеку (DLL) вместо оригинальной. Это достигается за счет манипуляций с порядком поиска DLL или подмены файла в каталоге, к которому обращается приложение. LockBit активно использует этот метод, упаковывая свою вредоносную DLL вместе с подписанными цифровой подписью легитимными программами.

Например, злоумышленники могут разместить вредоносную версию "jli.dll" в одной папке с "jarsigner.exe" (часть Java-платформы). Когда пользователь или система запускают "jarsigner.exe", он автоматически загружает поддельную DLL, которая инициирует выполнение вредоносного кода. Аналогичный подход применяется с другими популярными утилитами, такими как "MpCmdRun.exe" (компонент Windows Defender) или "Clink_x86.exe" (инструмент для работы с командной строкой).

Маскировка: как LockBit маскируется под системные процессы

Еще один ключевой метод, используемый LockBit, - маскировка. Злоумышленники переименовывают свои исполняемые файлы так, чтобы они выглядели как системные процессы (например, "svchost.exe" или "explorer.exe"), используют легитимные иконки и размещают файлы в стандартных каталогах вроде "C:\Windows\System32". Это усложняет обнаружение как для пользователей, так и для некоторых антивирусных решений.

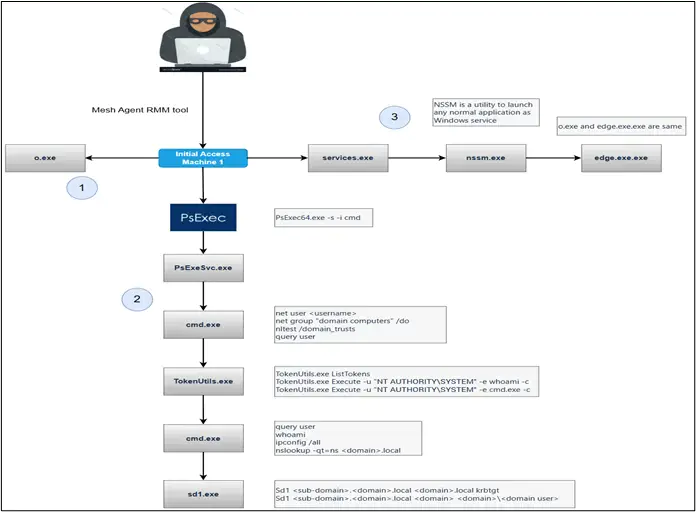

В ряде случаев атака начинается с удаленного доступа через такие инструменты, как MeshAgent или TeamViewer. После получения контроля злоумышленники загружают вредоносные файлы и используют утилиты вроде NSSM (для запуска RAT в качестве сервиса) или PsExec (для выполнения команд от имени SYSTEM). Дальнейшие этапы атаки включают сбор информации о домене, кражу учетных данных с помощью таких инструментов, как TokenUtils.exe и Sd1.exe, а также перемещение по сети с помощью групповых политик.

Заключение

Хотя первоначальные разработчики LockBit были нейтрализованы в результате операций правоохранительных органов в 2024 году, исходный код ransomware был утечек, что позволяет другим киберпреступным группам продолжать его использование. Это означает, что атаки с аналогичными TTP могут повториться в будущем, а организации должны быть готовы к новым вариантам скрытых атак через DLL sideloading и маскировку. Понимание этих методов позволяет лучше подготовиться к противодействию, однако ключевым аспектом остается постоянный мониторинг подозрительной активности и своевременное обновление систем защиты.

Индикаторы компрометации

Domains

- msupdate.updatemicfosoft.com

SHA256

- 011b31d7e12a2403507a71deb33335d0e81f626d08ff68575a298edac45df4cb

- 0201a6dbe62d35b81d7cd7d7a731612458644b5e3b1abe414b0ea86d3266ab03

- 086567b46fca2a27d404d9b61bdb482394e1591dc13f1302b813bb2ddf5e54cf

- 10f1a789e515fdaf9c04e56b8a5330cfb1995825949e6db8c9eaba4ea9914c97

- 1cd644b750884906b707419c8f40598c04f1402e4e93cbf4a33f3254846dc870

- 24480dbe306597da1ba393b6e30d542673066f98826cc07ac4b9033137f37dbf

- 4147589aa11732438751c2ecf3079fb94fa478a01ac4f08d024fb55f7ffb52f3

- 5ca8e1d001a2c3800afce017424ca471f3cba41f9089791074a9cb7591956430

- 785e5aaecd9430451f4b0bad637658e6afeea1e722b3d0dd674cb6a11f4ce286

- edcf76600cd11ef7d6a5c319087041abc604e571239fe2dae4bca83688821a3a

- f689ee9af94b00e9e3f0bb072b34caaf207f32dcb4f5782fc9ca351df9a06c97