Эксперты по кибербезопасности Point Wild обнаружили новую версию скрытного вредоносного ПО под названием Backdoor.Win32.Buterat, предназначенную для несанкционированного доступа к системам. В отличие от обычного вредоносного программного обеспечения, которое нацелено на немедленный ущерб или кражу данных, бэкдоры фокусируются на скрытности и длительном присутствии, позволяя злоумышленникам контролировать зараженные устройства удаленно, развертывать дополнительные вредоносные модули, извлекать конфиденциальную информацию и перемещаться по сетям с минимальным риском обнаружения.

Описание

Buterat, впервые выявленный в целевых атаках на корпоративные и государственные сети, распространяется преимущественно через фишинговые кампании, вредоносные вложения или поддельные загрузки программного обеспечения. После запуска маскирует свои процессы под легитимные системные задачи, изменяет ключи реестра для обеспечения устойчивости и использует зашифрованные или скрытые каналы связи, чтобы избежать обнаружения сетевыми средствами защиты.

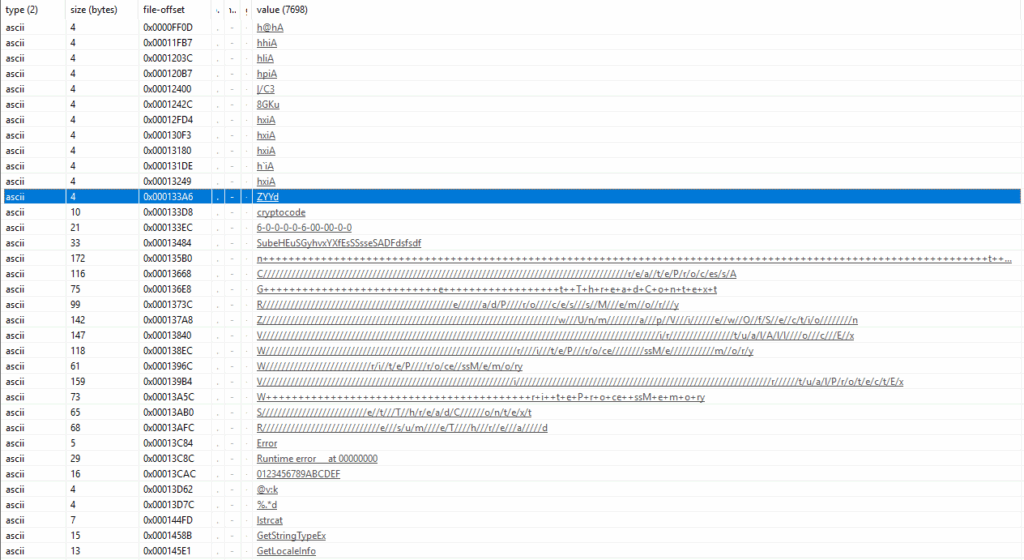

Анализ показал, что образец скомпилирован с помощью Borland Delphi и содержит зашифрованные строки, скрывающие исполняемый код, включая вызовы API для выполнения или загрузки вредоносных файлов.

Динамический анализ выявил, что выполнение кода начинается с адреса 0x00410AD8. Среди скрытых вызовов API выделяются SetThreadContext и ResumeThread. Первый предоставляет злоумышленникам точный контроль над выполнением потоков, позволяя перехватывать существующие потоки без создания новых или изменения точки входа процесса. Это делает его предпочтительным выбором для скрытной доставки вредоносной нагрузки, внедрения в потоки и уклонения от легких механизмов поведенческого обнаружения. Второй возобновляет поток, информация о котором была изменена злоумышленником.

Во время заражения на инфицированной системе создаются файлы: C:\Users\Admin\amhost.exe, C:\Users\Admin\bmhost.exe, C:\Users\Admin\cmhost.exe, C:\Users\Admin\dmhost.exe и C:\Users\Admin\lqL1gG.exe. Сетевая активность включает попытки подключения к подозрительному URL: http://ginomp3.mooo[.]com/, который, вероятно, является командным сервером.

Для предотвращения заражения и устранения последствий специалисты рекомендуют применять комплексный подход. К техническим мерам защиты относятся использование актуального антивирусного программного обеспечения, мониторинг сетевого трафика на предмет подозрительных соединений, настройка межсетевых экранов и систем обнаружения вторжений (IDS), контроль целостности систем на предмет неожиданного создания или изменения файлов, а также применение политик контроля приложений для предотвращения запуска неавторизованных исполняемых файлов.

Учитывая, что вредоносная программа использует зашифрованные или скрытые каналы связи и маскирует свои процессы под легитимные системные задачи, важно задействовать решения с поведенческим анализом для выявления необычной активности. Не менее важную роль играет обучение сотрудников: необходимо информировать их о рисках фишинговых кампаний и опасности загрузки программного обеспечения из ненадежных источников.

Buterat демонстрирует высокоскрытую и устойчивую методологию заражения, предназначенную для долгосрочного несанкционированного доступа к скомпрометированным системам. Своевременное обнаружение и устранение последствий критически важны для предотвращения длительного compromise (компрометирования). Специалистам рекомендуется внедрить мониторинг сети на предмет необычного исходящего трафика, проверки целостности файлов и анализ памяти для выявления внедренных потоков и неавторизованных процессов. Проактивный поиск угроз в сочетании с обновленными сигнатурами и правилами поведенческого обнаружения необходим для минимизации воздействия Buterat и аналогичных угроз типа бэкдор.

Индикаторы компрометации

URLs

- http://ginomp3.mooo.com/

Imphash

- 3a1c6ade174e0b7afaa15737bba99cab

MD5

- 5d73aad06259533c238f0cdb3280d5a8

SHA1

- 6a1c418664fe5214c8e3d2f8f5020e1cb4311584

SHA256

- 2d72cf5e200110f5d75669441abe053be11d11768038f68860706dff54fc6be6

- 6d57ce74d2af2192a533127c658cad041a75f3210c9c9c66c27f9822c0a0b091

- 73999153156cf5707c2cb88bea6c577a7abdc7ba2b62369fdb03cdc26f42e963

- 86f5a5bb4153ae4b4b2129f112534638cb15527c28b0a771e4fd8ba8870daf77

- c5cdb87162f6e9162a92b461909a3624547e0ec8b9ffe36c2150ec5f78ce1164

- f50ec4cf0d0472a3e40ff8b9d713fb0995e648ecedf15082a88b6e6f1789cdab