На фоне ажиотажа вокруг предстоящего фильма по Minecraft резко возросло количество загрузок связанного с игрой контента. Этим воспользовались киберпреступники, создавшие вредоносную кампанию, маскирующуюся под популярный клон Minecraft "Eaglercraft 1.12 Offline". Исследование показало, что под видом безобидной браузерной игры распространяется мощный троянец удаленного доступа NjRat, известный также как Bladabindi.

Описание

Тактика маскировки и заражения

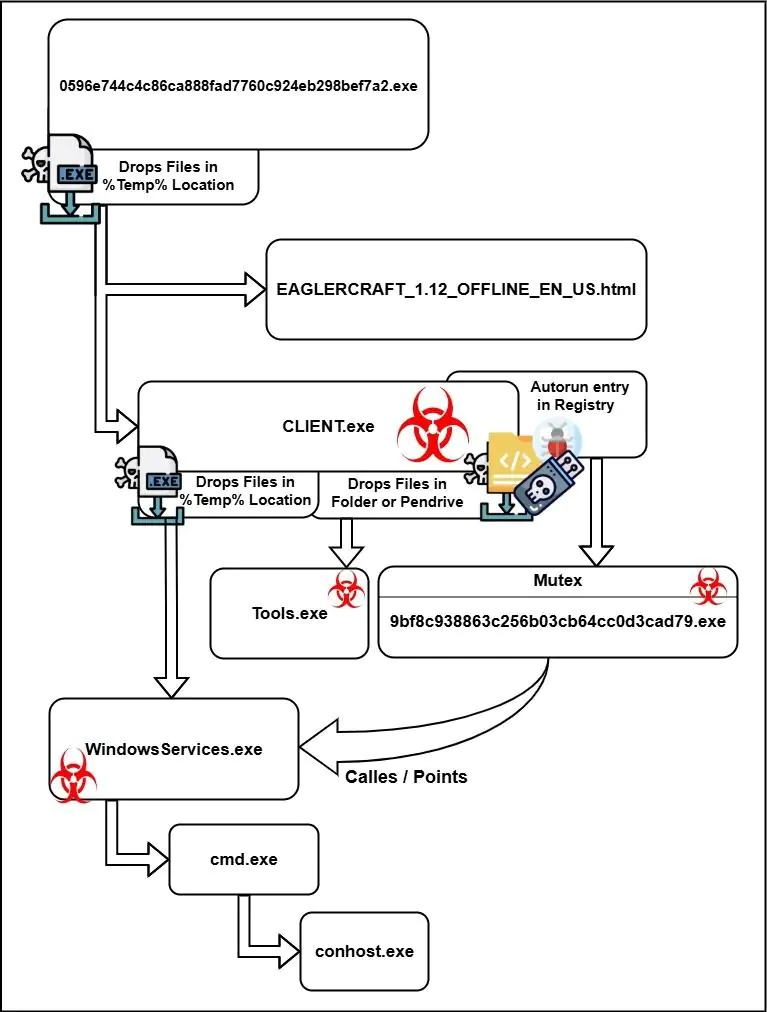

Вредоносный файл с именем 0596e744c4c86ca888fad7760c924eb298bef7a2.exe имитирует установщик Minecraft с поддельной цифровой подписью Microsoft. При запуске он открывает в браузере игру Eaglercraft, создавая видимость легитимного процесса. Параллельно в фоновом режиме троянец внедряет исполняемый файл WindowsServices.exe, дублирующийся под именами CLIENT.exe и Tools.exe. Файлы размещаются в %TEMP% и используют техники устойчивости через автозагрузку в реестре (HKLM и HKCU).

Возможности троянца NjRat

NjRat демонстрирует расширенный набор шпионских функций:

- Кейлоггинг с сохранением данных в реестре (ключ 9bf8c938863c256b03cb64cc0d3cad79)

- Захват скриншотов с оптимизацией для минимизации трафика

- Обход брандмауэра через команду netsh

- Обнаружение веб-камер и микрофонов

- Распространение через USB-устройства

- Антиотладочные механизмы, вызывающие BSOD при обнаружении инструментов анализа

Инфраструктура управления

Троянец устанавливает соединение с командным сервером через Ngrok-туннель 0.tcp.in.ngrok.io:12829. Анализ WHOIS показал, что конечная инфраструктура размещена в AWS Mumbai (IP 13.202.226.61). Коммуникация шифруется через HTTPS, что затрудняет обнаружение трафика.

Целевая аудитория и риски

Основной удар направлен на детей и неопытных игроков, ищущих бесплатные альтернативы Minecraft. Установка "офлайн-версии" приводит к полному компрометированию системы. Злоумышленники получают возможность:

- Похищать учетные данные через кейлоггер

- Активировать веб-камеру для скрытого наблюдения

- Экспортировать файлы и историю браузера

- Использовать систему как плацдарм для атак в локальной сети

Рекомендации по защите

Эксперты советуют скачивать игры исключительно с официальных платформ, проверять цифровые подписи издателей и использовать антивирусы с функциями поведенческого анализа. Особое внимание следует уделять файлам, предлагающим "офлайн-версии" популярных игр или требующим отключения защитных механизмов. Регулярное обновление ОС и приложений снижает риски эксплуатации уязвимостей.

Кампания демонстрирует эволюцию социальной инженерии: злоумышленники искусно сочетают ностальгию по популярной игре с современными техниками уклонения от обнаружения. Распространение через доверенные домены облачных сервисов усложняет блокировку на сетевом уровне, делая осведомленность пользователей ключевым фактором защиты.

Индикаторы компрометации

IPv4

- 13.202.226.61

Domains

- 0.tcp.in.ngrok.io

- ec2-3-6-231-193.ap-south-1.compute.amazonaws.com

MD5

- df116774536956eba650466db8c135b5

Mutex

- 9bf8c938863c256b03cb64cc0d3cad79