Аналитики из CRIL (Cybersecurity Research and Intelligence Labs) зафиксировали новую масштабную фишинговую кампанию, нацеленную на владельцев транспортных средств в Индии. Злоумышленники активно используют тему дорожных штрафов (e-Challan), рассылая SMS-сообщения с фальшивыми уведомлениями о просроченных платежах. В отличие от предыдущих атак, которые часто использовали вредоносные приложения для Android, текущая кампания полностью построена на веб-фишинге. Такой подход значительно снижает технический порог для злоумышленников и упрощает компрометацию жертв.

Описание

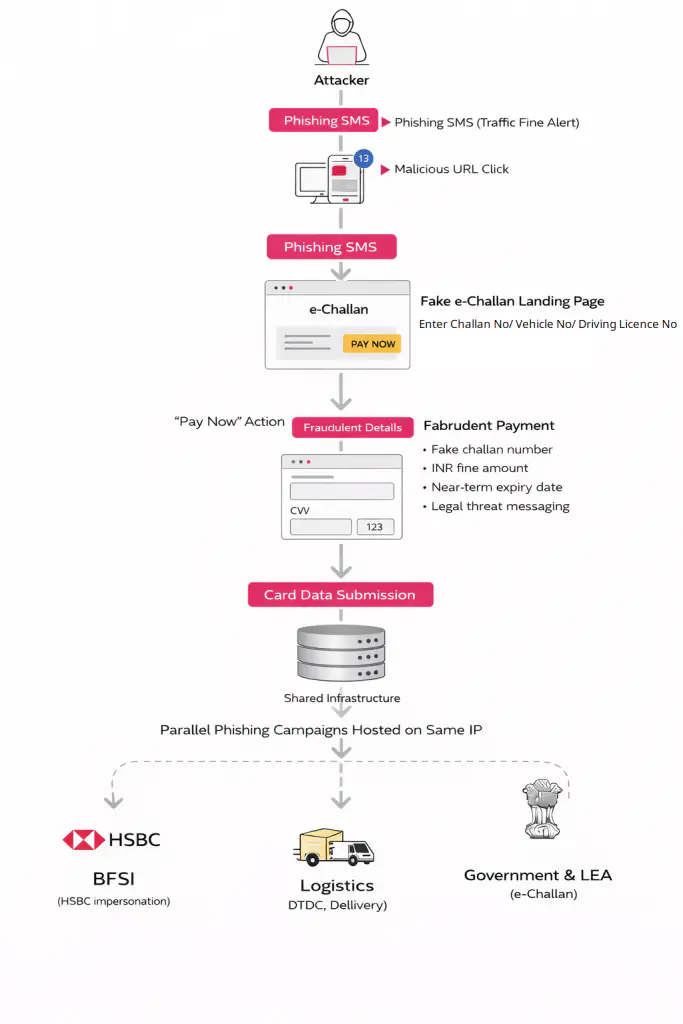

Мошенническая схема начинается с получения потенциальной жертвой SMS. Сообщение содержит угрожающий текст о необходимости срочно оплатить штраф за нарушение правил дорожного движения, чтобы избежать юридических последствий. Внутри письма размещена ссылка, имитирующая адрес официального правительственного сервиса. После перехода по ней пользователь попадает на тщательно подделанный фишинговый сайт. Этот ресурс в деталях копирует дизайн, логотипы и структуру легального портала государственных услуг, включая ссылки на Министерство автомобильного транспорта и шоссейных дорог (MoRTH) и Национальный информационный центр (NIC).

На поддельной странице жертву просят ввести данные транспортного средства и номер постановления. Независимо от введенной информации система мгновенно генерирует реалистично выглядящую запись о штрафе. При этом указывается относительно небольшая сумма, например, 590 индийских рупий, и намеренно устанавливается короткий срок оплаты. Интерфейс дополняют предупреждения о возможном приостановлении действия водительских прав и судебных разбирательствах. Этот этап служит для психологического давления и создания у пользователя ощущения подлинности угрозы.

Ключевой этап атаки - кража финансовых данных. После нажатия кнопки оплаты жертва перенаправляется на фальшивую платежную страницу. Важно отметить, что мошенники намеренно ограничили прием платежей только кредитными и дебетовыми картами, исключая более отслеживаемые системы вроде UPI. Страница имитирует безопасное соединение и обработку платежа через известный индийский банк, однако все введенные данные - номер карты, срок действия, CVV и имя держателя - напрямую передаются на серверы злоумышленников.

Исследование инфраструктуры показало, что одни и те же IP-адреса используются для размещения множества фишинговых доменов, имитирующих не только государственные сервисы, но и компании из секторов BFSI (банковские, финансовые услуги и страхование) и логистики. Например, на IP-адресе 101[.]33[.]78[.]145 было обнаружено более 36 доменов, связанных с e-Challan, а также фишинговые страницы, маскирующиеся под бренды HSBC, DTDC и Delhivery. Это указывает на наличие общего бэкенда для поддержки многопрофильных мошеннических операций, что характерно для профессиональных, а не разрозненных кампаний.

Анализ номера телефона, с которого происходила рассылка, подтвердил его регистрацию в индийской сети Reliance Jio. Более того, номер был связан с учетной записью Государственного банка Индии (SBI). Использование локального мобильного номера и ассоциация с крупным государственным банком повышают доверие жертв к подобным сообщениям.

Эксперты обращают внимание, что в кампании активно используется социальная инженерия, основанная на создании ощущения срочности. Такая тактика заставляет пользователей действовать быстро, пренебрегая базовыми мерами проверки. Даже предупреждения браузера или защитных систем, такие как Microsoft Defender, часто игнорируются под давлением искусственно созданной угрозы.

Для противодействия подобным угрозам специалисты по безопасности рекомендуют гражданам всегда проверять информацию о штрафах исключительно через официальные правительственные порталы, не переходя по ссылкам из SMS. Организациям следует отслеживать доменные имена, похожие на их официальные ресурсы. Командам SOC (Security Operations Center) критически важно мониторить общую фишинговую инфраструктуру, поскольку устранение одного домена может нарушить работу нескольких мошеннических кампаний одновременно. Телеком-провайдерам необходимо усиливать фильтрацию SMS-сообщений с финансовыми и государственными темами, а банкам - отслеживать шаблоны мошеннических операций по картам, не предъявленным физически, которые могут быть связаны с фишингом.

Индикаторы компрометации

IPv4

- 101.33.78.145

- 43.130.12.41

Domains

- delhirzexi.vip

- delhirzexu.vip

- delhisery.vip

- delhizery.vip

- dtdcspostb.vip

- dtdcspostc.vip

- dtdcspostv.vip

- echala.vip

- echallaxzm.vip

- echallaxzov.vip

- echallaxzrx.vip

- echallaxzv.vip

- echallaxzx.vip

- echalln.vip

- echallv.vip

- echallx.vip

- hsbc-vnd.cc

- hsbc-vns.cc

- parisvaihen.icu

- parizvaihen.icu

- parvaihacn.icu