Группа анализа продвинутые постоянные угрозы лабораторий SEQRITE выявила новую целевую кампанию, нацеленную на сотрудников правительственных учреждений Афганистана. Злоумышленники используют фишинговую приманку, имитирующую официальный правительственный документ, для атак на министерства и административные офисы. Эксперты детально изучили цепочку заражения, а также обнаружили ошибки в операционной безопасности (opsec) атакующих, которые позволили частично раскрыть их личность. Особое внимание злоумышленники уделили деталям документа, чтобы он выглядел как подлинное уведомление афганского правительства.

Описание

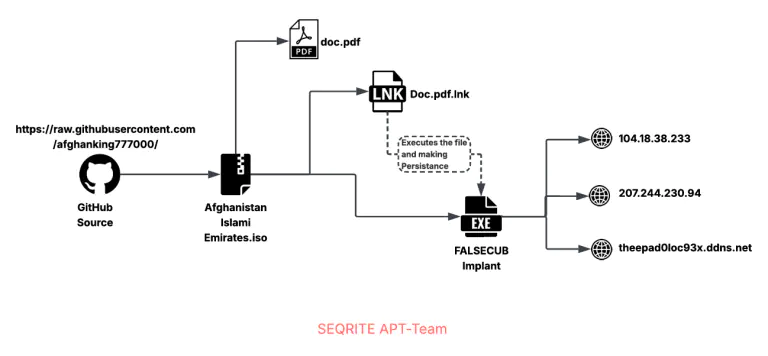

Кампания была обнаружена 23 декабря с помощью телеметрии SEQRITE. На следующий день тот же образец появился на платформе VirusTotal. Вредоносный файл распространялся через ссылку на GitHub, сокращенную с помощью сервиса TinyURL. Имя файла - Afghanistan Islami Emirates.iso. Этот файл содержит три элемента: поддельный документ PDF, вредоносный ярлык LNK и исполняемый файл, замаскированный под изображение.

Приманка представляет собой письмо, якобы исходящее от административного офиса премьер-министра Исламского Эмирата Афганистан. Документ составлен на языке пушту, содержит официальные логотипы, даты, регистрационные номера и составлен в строгом деловом стиле. Текст начинается с религиозного обращения, адресован уважаемым министерствам и административным офисам и содержит инструкции по финансовым отчетам с указанием жесткого дедлайна. Создание ощущения срочности является классическим методом социальной инженерии, чтобы подтолкнуть жертву к открытию вложения. Документ завершается подписью высокопоставленного чиновника, что призвано вызвать доверие у целевых жертв - государственных служащих.

Технический анализ кампании раскрывает трехэтапную цепочку заражения. На первом этапе используется ISO-образ. Эксперты полагают, что злоумышленники выбрали этот формат для обхода стандартных средств защиты электронной почты и на конечных точках (endpoint). Дело в том, что Windows монтирует ISO-файлы как виртуальные диски, что часто позволяет встроенным вредоносным нагрузкам (payload) избегать ограничений метки Mark-of-the-Web. Внутри образа находятся три файла: документ-приманка, вредоносный ярлык LNK и финальная вредоносная нагрузка, получившая название FALSECUB.

Второй этап осуществляется с помощью файла Doc.pdf.lnk. Этот ярлык выполняет несколько действий. Сначала он открывает поддельный PDF-документ на экране жертвы, отвлекая внимание. Затем он копирует исполняемый файл img.jpg (на самом деле это FALSECUB) в директорию C:\ProgramData\. После этого с помощью команды mklink создается жесткая ссылка (hardlink) в папке автозагрузки Windows (Startup) под именем searchmgr.exe. Это обеспечивает постоянство (persistence) угрозы в системе: вредоносная программа будет запускаться при каждой загрузке компьютера. Наконец, с помощью команды start имплант выполняется.

Финальная нагрузка, FALSECUB, представляет собой исполняемый файл, написанный на C++ и замаскированный под изображение с расширением .jpg. Программа содержит несколько функций для противодействия анализу. Она использует API GetTickCount64 и GlobalMemoryStatusEx для проверки, не запущена ли она в среде анализа, например, в виртуальной машине с малым объемом оперативной памяти. Также задействуется функция IsDebuggerPresent для обнаружения отладчика. Если подозрительная активность обнаружена, программа использует функции Sleep для задержки, а затем завершает работу.

Если проверки на анализ пройдены, имплант пытается подключиться к командному серверу злоумышленников (C2, Command and Control). Адрес сервера прописан в коде. Если соединение установить не удается, программа завершается. При успешном подключении имплант начинает получать команды от оператора в виде числовых идентификаторов.

Функционал FALSECUB включает сбор информации о системе. С помощью API GetUserNameW и GetComputerNameW программа определяет имя пользователя и имя компьютера. Также она узнает версию операционной системы Windows. Затем, используя GetDriveTypeW, имплант перечисляет все доступные диски в системе. Собранные данные передаются на сервер злоумышленников. Для этого в коде формируется команда curl, которая выполняется в скрытом режиме (с флагом CREATE_NO_WINDOW). Данные передаются через нестандартный порт на удаленный endpoint /upload/ с использованием специальных HTTP-заголовков для аутентификации. Дополнительно имплант способен перечислять и эксфильтрировать содержимое каталогов "Рабочий стол" и "Документы".

Инфраструктура атакующей стороны включает несколько IP-адресов и доменов. Один из адресов, 104[.]18[.]38[.]233, принадлежит компании Cloudflare. Другой, 207[.]244[.]230[.]94, по данным платформы FOFA, имеет открытый порт 3389 для протокола удаленного рабочего стола (RDP). Это позволяет предположить, что злоумышленники используют его для доступа к скомпрометированным машинам. Также используется домен theepad0loc93x.ddns[.]net, зарегистрированный через динамический DNS-сервис, что позволяет менять IP-адрес, оставляя доменное имя активным. Вся вредоносная инфраструктура размещена в автономных системах (ASN) AS 40021 (CONTABO) и AS 13335 (CLOUDFLARENET).

Расследование привело аналитиков к учетной записи на GitHub с именем afghanking777000, созданной 23 декабря. Вероятно, эта учетная запись использовалась как платформа для размещения вредоносного файла и была удалена после завершения операции. Дальнейший поиск выявил активность одного и того же псевдонима на различных платформах, включая Scribd, Pinterest и Dailymotion. На Scribd аккаунт размещал многочисленные юридические и административные документы, связанные с правительством Афганистана и движением "Талибан". Эти документы могли использоваться или планироваться к использованию в качестве приманок в других кампаниях.

Важным просчетом в операционной безопасности (opsec) стала повторное использование одних и тех же онлайн-персон. Телеметрия VirusTotal показывает, что исходная сокращенная ссылка была загружена из Пакистана. Один из аккаунтов на Pinterest также был связан с этим местоположением. Все это указывает на регионарно сфокусированную группу злоумышленников с невысоким или средним уровнем технической сложности. Повторное использование идентификаторов скорее характерно для индивидуального исполнителя или небольшой группы, а не для зрелой государственной APT-группы.

Эксперты SEQRITE APT Team отслеживают эту кампанию под кодовым названием Nomad Leopard ("Номадный леопард"). Хотя основная цель - Афганистан, есть основания полагать, что атакующие могут нацеливаться и на другие страны. Группа активно злоупотребляет легитимными платформами, такими как GitHub, для хостинга и распространения вредоносных файлов. Наличие у злоумышленников коллекции официальных документов свидетельствует о возможной подготовке к будущим кампаниям против государственного сектора.

Индикаторы компрометации

IPv4

- 104.18.38.233

- 207.244.230.94

Domains

- theepad0loc93x.ddns.net

URLs

- https://raw.githubusercontent.com/afghanking777000/-/refs/heads/main/Afghanistan%20Islami%20Emirates.iso

- https://tinyurl.com/3hjb6f95

SHA256

- 5838c834482fb54f8a642d92e4ece7bbde03e161c2d02c4e70edbe05c8190955

- 63f6c85fc16b346cc3f18da9380aee6ffbb3e735863e2e8f118f38737e0d1348

- 6c8936fea2fe9cbbcc6135941ac5fb6ea7819530a0914d8c0f39a015c0f2055d

- f817f65edbc77f7bbdd6e4f469e82c0e770b7e221bdb348f366a475a8a39242b