Эксперты лаборатории SEQRITE Labs обнаружили целенаправленную кибершпионскую кампанию, нацеленную на военнослужащих России и Беларуси, в частности на Воздушно-десантные войска (ВДВ) России и Спецназ Беларуси. Атака, получившая название SkyCloak, использует многоступенчатую цепочку заражения для развертывания скрытых сервисов через сеть Tor с применением мостов obfs4, что позволяет злоумышленникам анонимно взаимодействовать с компрометированными системами через onion-адреса.

Описание

Кампания SkyCloak продолжает серию атак на российские цели, зафиксированных в 2025 году. В начале года была обнаружена операция HollowQuill, нацеленная на академические и исследовательские институты, связанные с правительственными и оборонными секторами. В июле появилась кампания CargoTalon, атаковавшая аэрокосмическую и оборонную отрасли России с использованием импланта Eaglet, где наблюдались пересечения с группой HeadMare. Совсем недавно операция MotorBeacon была направлена против российских автомобильной и электронной коммерческой отраслей с применением бэкдора CAPI.

Основными целями SkyCloak стали Министерство обороны Российской Федерации и Республики Беларусь. Географический фокус кампании четко ограничен этими двумя странами, что указывает на целенаправленный характер атаки.

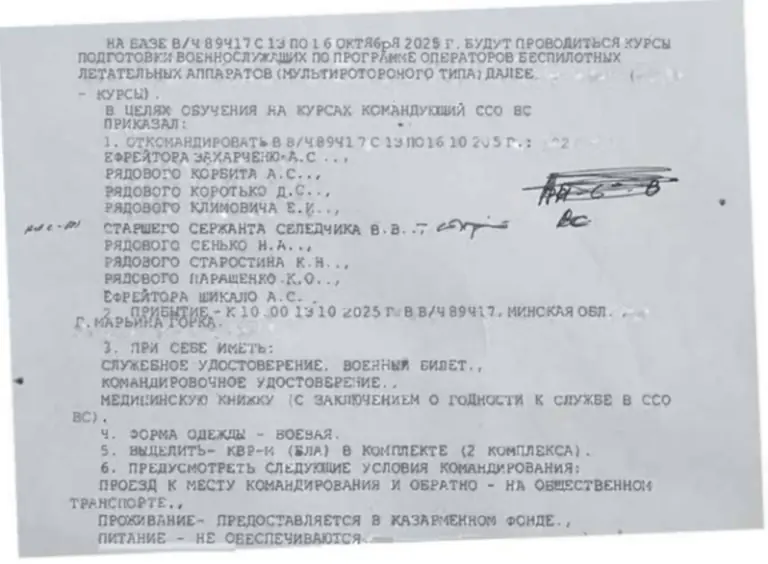

Инфекционная цепочка начинается с фишинговых писем, содержащих подготовленные приманки. Первая приманка представляет собой письмо о назначении от исполняющего обязанности командира воинской части 71289, относящейся к 83-й отдельной гвардейской десантно-штурмовой бригаде, дислоцированной в Уссурийске (Восточный военный округ). Вторая приманка предназначена для организации обучения военнослужащих с 13 по 16 октября 2025 года в воинской части 89417, которая относится к 5-й отдельной бригаде спецназа Беларуси, расположенной в Марьиной Горке под Минском.

Технический анализ показывает, что архивные файлы были загружены из Беларуси с датами модификации 15 и 21 октября 2025 года. Первоначальные фишинговые ZIP-архивы содержат ярлыки LNK с двойным расширением, которые запускают команды PowerShell, действующие как начальная стадия загрузки. Команды извлекают первый архивный файл в директории %APPDATA%\dynamicUpdatingHashingScalingContext или %USERPROFILE%\Downloads\incrementalStreamingMergingSocket, а затем используют его для извлечения второго архивного файла из папки ‘FOUND.000’.

Это многоступенчатое извлечение размещает полезные нагрузки в директориях ‘$env:APPDATA\logicpro’ или ‘$env:APPDATA\reaper’, читает содержимое текстового файла и выполняет его через скрытый процесс PowerShell. Сценарий PowerShell включает несколько проверок анти-анализа, включая проверку папки ‘Recent’ на наличие более десяти файлов ярлыков и подсчет количества процессов, что позволяет избежать песочниц и убедиться в нормальной активности пользователя.

После создания мьютекса для обеспечения работы только одного экземпляра, сценарий читает XML-файлы, заменяя имя пользователя, и регистрирует запланированные задачи для их немедленного запуска. Это устанавливает устойчивость и выполняет следующую стадию полезных нагрузок. Сценарий ожидает, пока файл hostname не будет создан локальным экземпляром Tor, после чего создает идентификационный сигнал в формате "<username>:<onion-address>:3-yeeifyem" или оканчивающийся на ":2-lrwkymi", используя curl через локальный SOCKS-прослушиватель Tor на порту 9050.

XML-файлы представляют собой определения запланированных задач Windows, которые выполняются ежедневно, начиная с 25 сентября 2025 года, и имеют триггер входа в систему для указанного пользователя. Эти задачи скрыты и настроены на выполнение даже при простое компьютера, по требованию и без сети. Они игнорируют несколько экземпляров и не имеют ограничения по времени выполнения.

Конечная стадия атаки включает выполнение EXE-файлов, которым передаются файлы конфигурации в качестве аргументов. Анализ показывает, что githubdesktop.exe, googlemaps.exe, ssh-shellhost.exe, ebay.exe (SFTP-сервер) и libcrypto.dll являются легитимными бинарниками “OpenSSH для Windows” с временными метками компиляции 13 декабря 2023 года. Это подтверждает, что злоумышленник развертывает автономный SSH-сервер внутри профиля пользователя с использованием Tor, вероятно, для скрытого удаленного администрирования и поддержания устойчивости после взлома.

Конфигурация SSH-сервера использует нестандартный порт 20321, отключает аутентификацию по паролю и разрешает доступ только по открытому ключу. Конфигурация Tor создает onion-сервис и открывает порты для SSH, SMB, RDP и других сервисов через Tor. Используется подключаемый транспорт obfs4 через переименованные бинарники obfs4proxy (confluence.exe или rider.exe) с мостами для скрытия соединений.

Инфраструктура кампании включает onion-адрес yuknkap4im65njr3tlprnpqwj4h7aal4hrn2tdieg75rpp6fx25hqbyd[.]onion для регистрации жертв через Tor. На основе данных netflow с портов мостов Tor был замечен трафик из России и нескольких соседних стран. IP-адреса мостов категоризируются как сервисы Tor или резидентные адреса.

Обнаруженная многоуровневая цепочка вторжения демонстрирует тщательно спланированную шпионскую операцию, нацеленную на установление скрытого удаленного доступа и перемещения внутри целевых сред. На основе текущих доказательств кампания соответствует активности восточноевропейской киберразведки, направленной на оборонный и правительственный секторы, хотя атрибуция остается маловероятной по сравнению с ранее документированными операциями.

Индикаторы компрометации

IPv4 Port Combinations

- 142.189.114.119:443

- 146.59.116.226:50845

- 156.67.24.239:33333

- 77.20.116.133:8080

Onion Domains

- yuknkap4im65njr3tlprnpqwj4h7aal4hrn2tdieg75rpp6fx25hqbyd.onion

MD5

- 0f6aaa52b05ab76020900a28afff9fff

- 219e7d3b6ff68a36c8b03b116b405237

- 229afc52dccd655ec1a69a73369446dd

- 23ad48b33d5a6a8252ed5cd38148dcb7

- 2599d1b1d6fe13002cb75b438d9b80c4

- 2731b3e8524e523a84dc7374ae29ac23

- 32bdbf5c26e691cbbd451545bca52b56

- 37e83a8fc0e4e6ea5dab38b0b20f953b

- 39937e199b2377d1f212510f1f2f7653

- 45b16a0b22c56e1b99649cca1045f500

- 664f09734b07659a6f75bca3866ae5e8

- 6eafae19d2db29f70fa24a95cf71a19d

- 77bb74dd879914eea7817d252dbab1dc

- 8716989448bc88ba125aead800021db0

- 9242b49e9581fa7f2100bd9ad4385e8c

- 952f86861feeaf9821685cc203d67004

- ae4f82f9733e0f71bb2a566a74eb055c

- b3382b6a44dc2cefdf242dc9f9bc9d84

- b52dfb562c1093a87b78ffb6bfc78e07

- b61a80800a1021e9d0b1f5e8524c5708

- b7ae44ac55ba8acb527b984150c376e2

- c8c41b7e02fc1d98a88f66c3451a081b

- cdd065c52b96614dc880273f2872619f

- d246dfa9e274c644c5a9862350641bac

- dcdf4bb3b1e8ddb24ac4e7071abd1f65

- dfc78fe2c31613939b570ced5f38472c

- e1a8daea05f25686c359db8fa3941e1d

- f6837c62aa71f044366ac53c60765739

- f6c0304671c4485c04d4a1c7c8c8ed94