Специалисты Seqrite Labs, занимающиеся расследованием сложных кибератак, выявили и отследили деятельность группы хакеров под кодовым названием UNG0002 (Unknown Group 0002). Эта структура проводит целенаправленные шпионские операции в ряде азиатских стран, включая Китай, Гонконг и Пакистан. Группа демонстрирует высокую техническую подготовку, используя различные методы скрытного внедрения вредоносного ПО, включая LNK-файлы, VBScript, а также инструменты постэксплуатации Cobalt Strike и Metasploit.

Описание

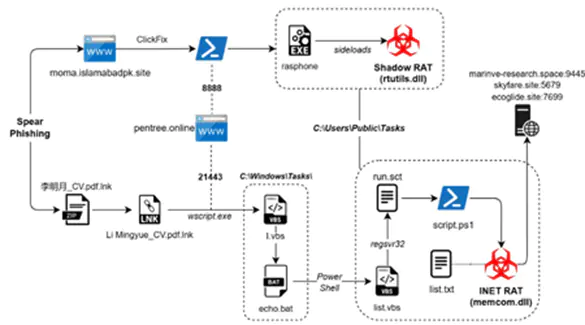

По данным аналитиков, UNG0002 развернула две крупные кампании: Operation Cobalt Whisper (май - сентябрь 2024 года) и Operation AmberMist (январь - май 2025 года). В рамках первой кампании было зафиксировано 20 цепочек заражения, направленных на оборонные, электротехнические предприятия и организации гражданской авиации. Второй этап активности, Operation AmberMist, отличается расширением целевых секторов - атакам подверглись игровая индустрия, разработчики программного обеспечения и академические учреждения. Кроме того, злоумышленники применили усовершенствованные импланты, такие как Shadow RAT, Blister DLL Implant и INET RAT.

Одним из наиболее изощренных методов, использованных UNG0002, стал так называемый ClickFix Technique - социальная инженерия, при которой жертву заставляют запустить вредоносный PowerShell-скрипт через поддельные страницы CAPTCHA. В частности, атакующие имитировали сайт Министерства морских дел Пакистана, чтобы повысить доверие к фишинговым сообщениям.

Еще одной характерной чертой группы стало активное использование техники DLL sideloading - подмены легальных библиотек в таких приложениях, как Rasphone и Node-Webkit, для выполнения вредоносного кода. Это позволяет злоумышленникам обходить стандартные средства защиты, оставаясь незамеченными в системе.

Эксперты также обратили внимание на тщательно проработанные документы-приманки. UNG0002 создавала поддельные резюме, имитирующие профили UI-дизайнеров игровых студий и студентов престижных вузов, специализирующихся на компьютерных науках. Это свидетельствует о глубоком анализе целевой аудитории и адаптации методов под конкретные жертвы.

Инфраструктура группы оставалась стабильной на протяжении более года - командные серверы использовали схожие шаблоны именования и стандарты безопасности. География атак и выбор жертв указывают на стратегическую направленность кампаний на сбор разведывательных данных.

Технический анализ выявил ряд любопытных артефактов, например, пути PDB-файлов, указывающие на среду разработки (C:\Users\The Freelancer\source\repos\JAN25\mustang\x64\Release\mustang.pdb для Shadow RAT и C:\Users\Shockwave\source\repos\memcom\x64\Release\memcom.pdb для INET RAT). Эти данные позволяют предположить, что группировка присваивает проектам кодовые имена, такие как "Mustang" и "ShockWave", возможно, в попытке имитировать другие известные хакерские коллективы.

Атрибуция киберпреступных группировок всегда сопряжена с трудностями, особенно когда речь идет о хорошо подготовленных организациях. UNG0002 отличается высокой адаптивностью - она заимствует методы из арсенала других хакеров, что осложняет анализ и сбивает с толку исследователей. Однако аналитики Seqrite Labs с высокой долей уверенности полагают, что группа базируется в Юго-Восточной Азии и специализируется именно на шпионской деятельности.

В заключение отметим, что подобные операции подчеркивают важность комплексного подхода к кибербезопасности. Организациям необходимо не только внедрять современные системы защиты, но и регулярно обучать сотрудников методам противодействия социальной инженерии. Кроме того, обмен информацией между экспертами, как это было в случае с malwarehunterteam, играет ключевую роль в борьбе с высокоорганизованными киберугрозами.

Индикаторы компрометации

SHA256

- 2140adec9cde046b35634e93b83da4cc9a8aa0a71c21e32ba1dce2742314e8dc

- 2bdd086a5fce1f32ea41be86febfb4be7782c997cfcb028d2f58fee5dd4b0f8a

- 2c700126b22ea8b22b8b05c2da05de79df4ab7db9f88267316530fa662b4db2c

- 2df309018ab935c47306b06ebf5700dcf790fff7cebabfb99274fe867042ecf0

- 4b410c47465359ef40d470c9286fb980e656698c4ee4d969c86c84fbd012af0d

- 4c79934beb1ea19f17e39fd1946158d3dd7d075aa29d8cd259834f8cd7e04ef8

- 4ca4f673e4389a352854f5feb0793dac43519ade8049b5dd9356d0cbe0f06148

- 55dc772d1b59c387b5f33428d5167437dc2d6e2423765f4080ee3b6a04947ae9

- 90c9e0ee1d74b596a0acf1e04b41c2c5f15d16b2acd39d3dc8f90b071888ac99

- a31d742d7e36fefed01971d8cba827c71e69d59167e080d2f551210c85fddaa5

- ad97b1c79735b1b97c4c4432cacac2fce6316889eafb41a0d97f2b0e565ee850

- b7f1d82fb80e02b9ebe955e8f061f31dc60f7513d1f9ad0a831407c1ba0df87e

- c3ccfe415c3d3b89bde029669f42b7f04df72ad2da4bd15d82495b58ebde46d6

- c49e9b556d271a853449ec915e4a929f5fa7ae04da4dc714c220ed0d703a36f7

- c722651d72c47e224007c2111e0489a028521ccdf5331c92e6cd9cfe07076918