Специалисты Seqrite Labs, занимающиеся мониторингом киберугроз, обнаружили активную фишинг-кампанию. Её цель - хищение конфиденциальной информации с помощью вредоносной программы Phantom stealer. Атака использует сложную цепочку заражения, начиная с поддельного письма о банковском переводе, что делает её особенно опасной для финансового сектора.

Описание

Кампания направлена в первую очередь на сотрудников финансовых, бухгалтерских и казначейских отделов российских компаний. Вторичными целями являются отделы закупок, юридические службы, HR-департаменты, а также малый и средний бизнес, использующий русский язык. Риски включают кражу учетных данных, мошенничество с инвойсами и платежами, несанкопированные переводы средств и последующее перемещение злоумышленников внутри корпоративных IT-систем.

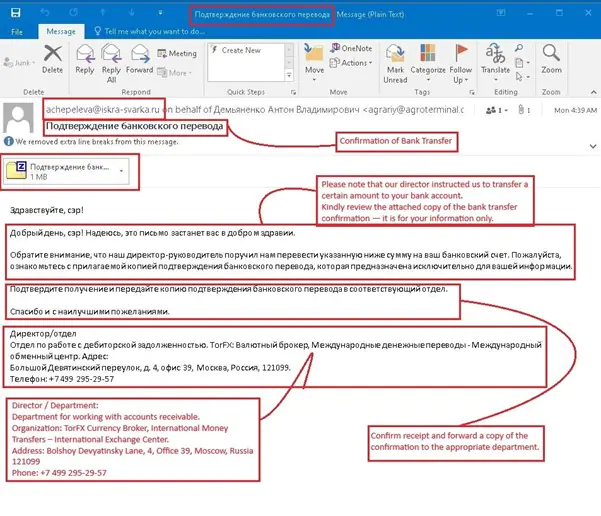

Атака начинается с фишингового письма на русском языке с темой «Подтверждение банковского перевода». Сообщение стилизовано под официальную деловую переписку от имени несуществующего сотрудника и якобы отправлено от имени брокера TorFX. Письмо содержит вложение - ZIP-архив размером около 1 МБ, замаскированный под документ с подтверждением перевода.

Внутри архива находится ISO-файл. При открытии он монтируется в системе как виртуальный CD-диск. На диске пользователь видит исполняемый файл, замаскированный под безобидный документ. Его запуск инициирует многостадийный процесс заражения. Сначала в память загружается начальный полезная нагрузка, скрытая внутри графического файла с использованием техник стеганографии. Затем расшифровывается и внедряется библиотека CreativeAI.dll, которая, в свою очередь, загружает финальный вредонос - Phantom stealer.

Анализ кода Phantom stealer выявил широкий арсенал функций, предназначенных для скрытного сбора и хищения данных. Модуль AntiAnalysis выполняет серию проверок окружения для обнаружения виртуальных машин, песочниц или средств анализа. При срабатывании любой проверки вредонос самоуничтожается, чтобы избежать изучения. Основная функциональность сосредоточена на краже критически важной информации.

Зловредная программа целенаправленно ищет данные криптовалютных кошельков как в браузерах, так и в установленных на компьютере приложениях. Для этого используется заранее составленный словарь идентификаторов расширений и путей в файловой системе. Модуль также извлекает аутентификационные токены Discord, проверяя их валидность через официальное API для сбора данных об аккаунтах, включая статус подписки Nitro.

Отдельные компоненты отвечают за сбор файлов по заданным маскам, извлечение паролей, куки-файлов и данных кредитных карт из всех браузеров на базе Chromium. Для постоянного мониторинга действий жертвы задействованы клавиатурный шпион и модуль слежения за буфером обмена. Все собранные данные упаковываются в ZIP-архив, в комментарии к которому добавляется системная информация о заражённом компьютере.

Для эксфильтрации похищенной информации Phantom stealer использует несколько каналов. Вредонос может отправлять данные через Telegram-бота, на Discord-вебхук или на FTP-сервер, управляемый злоумышленниками. В ходе анализа был идентифицирован один из таких вебхуков на платформе Discord.

Эксперты отмечают, что «Операция MoneyMount-ISO» демонстрирует растущую изощрённость современных вредоносных программ-похитителей данных. Использование ISO-образов в качестве начального вектора атаки позволяет обходить периметровые системы безопасности, которые часто настроены на сканирование более традиционных вложений. Тщательно продуманная социальная инженерия, нацеленная именно на финансовых сотрудников, увеличивает вероятность успеха атаки.

Для защиты от подобных угроз компаниям рекомендуется ужесточить политики обработки вложений в электронной почте, особенно архивных и контейнерных форматов. Критически важным является внедрение решений для мониторинга поведения приложений в памяти, способных обнаруживать инъекции вредоносного кода. Кроме того, необходимы регулярное обучение сотрудников, особенно в финансовых подразделениях, и усиление контроля за почтовыми потоками, обращёнными вовне.

Индикаторы компрометации

SHA256

- 27bc3c4eed4e70ff5a438815b1694f83150c36d351ae1095c2811c962591e1bf

- 4b16604768565571f692d3fa84bda41ad8e244f95fbe6ab37b62291c5f9b3599

- 60994115258335b1e380002c7efcbb47682f644cb6a41585a1737b136e7544f9

- 78826700c53185405a0a3897848ca8474920804a01172f987a18bd3ef9a4fc77