Аналитики Cyble Research and Intelligence Labs (CRIL) обнаружили сложную фишинговую кампанию, в которой различные группы угроз используют один и тот же универсальный загрузчик вредоносного ПО. Атаки отличаются высокой степенью целевого подбора и направлены в основном на государственные и промышленные организации в Италии, Финляндии и Саудовской Аравии.

Описание

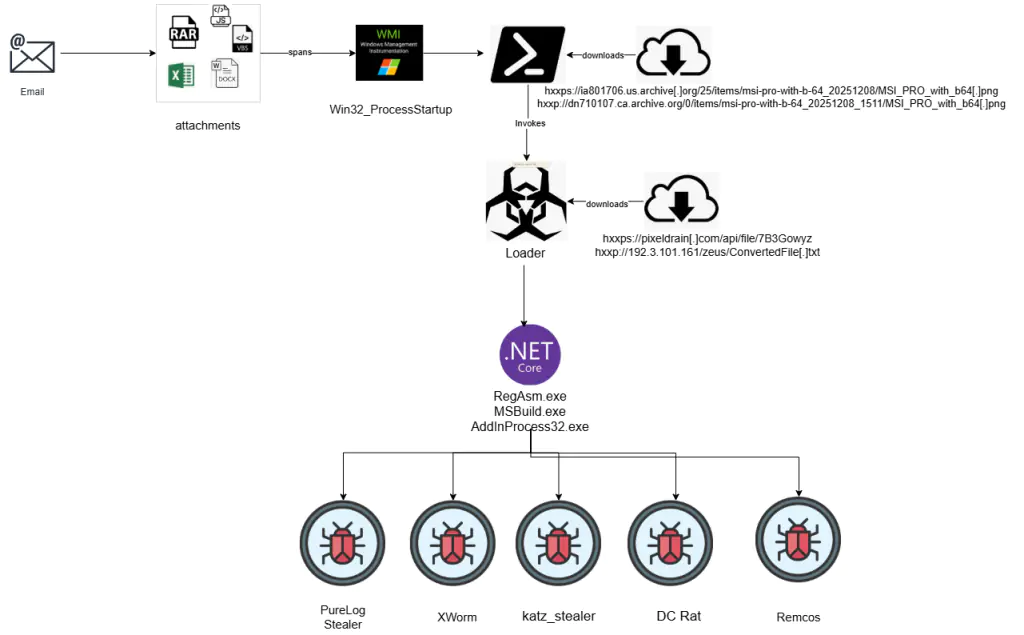

Кампания демонстрирует высокий уровень технической изощренности. Злоумышленники применяют разнообразные векторы заражения, включая скомпрометированные документы Office, эксплуатирующие уязвимость CVE-2017-11882, вредоносные SVG-файлы и ZIP-архивы с ярлыками LNK. При этом все методы доставки сходятся к использованию единого загрузчика, который затем доставляет на машину жертвы удаленные троянцы (RAT, Remote Access Trojan) и программы-похитители данных.

Особую скрытность операции обеспечивают несколько продвинутых техник. Во-первых, для маскировки под легитимный трафик полезная нагрузка (payload) скрывается внутри обычных изображений с помощью стеганографии и загружается с легальных файлообменных платформ. Во-вторых, злоумышленники троянизируют открытые библиотеки, добавляя вредоносный функционал в исходный код, что позволяет сборке сохранять легитимный вид и обходить сигнатурный анализ.

Ключевым элементом кампании является многоступенчатый конвейер, минимизирующий цифровые следы. Он состоит из четырех этапов. Начальный этап включает выполнение сильно обфусцированного JavaScript-скрипта, который запускает скрытый процесс PowerShell. Далее, скрипт PowerShell извлекает стеганографическую полезную нагрузку из изображения. Затем, с помощью рефлексивной загрузки (Reflective Loading), .NET-сборка выполняется непосредственно в памяти, без записи на диск. Финальный этап - это инъекция кода в легитимный системный процесс, такой как RegAsm.exe, что позволяет вредоносной активности маскироваться под обычную системную утилиту.

В одном из последних образцов исследователи также обнаружили новый метод обхода контроля учетных записей (UAC, User Account Control). Вредоносная программа отслеживает события создания системных процессов и инициирует запрос UAC в момент запуска легитимного приложения. В результате пользователь, думая, что подтверждает обычную операцию, невольно предоставляет вредоносному коду повышенные привилегии.

Анализ инфраструктуры и артефактов показал, что идентичные образцы загрузчика и шаблоны его выполнения связывают эту кампанию с более широкой экосистемой, используемой несколькими группами угроз. Стандартизированная методология, включающая стеганографию, обращение строк с кодированием Base64 и злоупотребление доверенными исполняемыми файлами .NET, указывает на то, что загрузчик может быть частью общего фреймворка, распространяемого или продаваемого на теневом рынке.

Итоговая полезная нагрузка варьируется в зависимости от целей атакующих. В проанализированном случае загрузчик доставлял похититель данных PureLog Stealer, который собирает широкий спектр конфиденциальной информации. В перечень целей входят учетные данные и cookies браузеров, данные криптокошельков и менеджеров паролей, а также детальная информация о системе. Это представляет прямую угрозу для целостности коммерческой тайны и безопасности учетных записей в целевых отраслях.

Обнаружение новой техники обхода UAC подтверждает, что данная угроза продолжает эволюционировать. Эксперты по безопасности рекомендуют организациям в указанных регионах и секторах проявлять повышенную бдительность к вложениям в электронной почте, даже если они выглядят как безобидные изображения или документы от деловых партнеров.

Индикаторы компрометации

IPv4

- 38.49.210.241

URLs

- http://192.3.101.161/zeus/ConvertedFile.txt

- http://dn710107.ca.archive.org/0/items/msi-pro-with-b-64_20251208_1511/MSI_PRO_with_b64.png

- https://ia801706.us.archive.org/25/items/msi-pro-with-b-64_20251208/MSI_PRO_with_b64.png

- https://pixeldrain.com/api/file/7B3Gowyz

SHA256

- 0f1fdbc5adb37f1de0a586e9672a28a5d77f3ca4eff8e3dcf6392c5e4611f914

- 3dfa22389fe1a2e4628c2951f1756005a0b9effdab8de3b0f6bb36b764e2b84a

- 5c0e3209559f83788275b73ac3bcc61867ece6922afabe3ac672240c1c46b1d3

- 917e5c0a8c95685dc88148d2e3262af6c00b96260e5d43fe158319de5f7c313e

- bb05f1ef4c86620c6b7e8b3596398b3b2789d8e3b48138e12a59b362549b799d

- c1322b21eb3f300a7ab0f435d6bcf6941fd0fbd58b02f7af797af464c920040a