В последние месяцы специалисты по кибербезопасности зафиксировали резкий рост целевых атак на пользователей macOS, использующих новые методы социальной инженерии и устойчивую инфраструктуру. Эта операция выделяется фокусом на сообщество разработчиков, используя доверие к распространенным инструментам и платформам с открытым исходным кодом для заманивания жертв в выполнение вредоносного кода.

Описание

Вместо грубого взлома или уязвимостей нулевого дня операторы применяют тщательно продуманный обман: поддельные порталы для загрузки, манипуляции с буфером обмена и скрытие команд. Основная цель - доставка программ-вымогателей Odyssey Stealer и AMOS (Atomic macOS Stealer), способных извлекать системную информацию, данные браузеров и учетные данные криптовалютных кошельков.

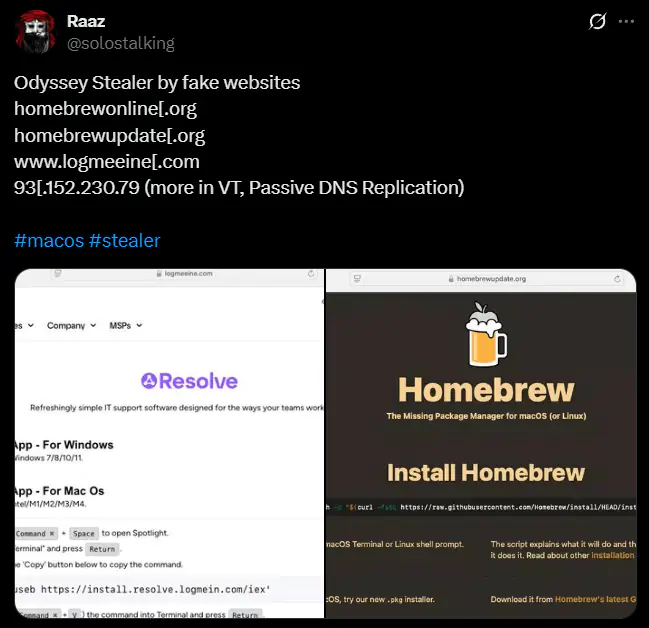

Начало расследования положили данные исследователя Raaz, обнаружившего поддельные веб-сайты, распространяющие Odyssey Stealer среди пользователей macOS. Анализ выявил подозрительные домены, включая homebrewonline[.]org, homebrewupdate[.]org и logmeeine[.]com, которые имитировали легитимные платформы. Пассивные DNS-данные показали, что эти домены являются частью взаимосвязанной сети, использующей одни и те же серверы.

Инфраструктурный анализ выявил два долгоживущих IP-адреса - 93.152.230[.]79 и 195.82.147[.]38, зарегистрированных на физическое лицо. Такой тип регистрации нетипичен для легитимных организаций и соответствует моделям поведения злоумышленников. На этих серверах обнаружились активные службы: порт 80 для фишинговых страниц, порт 22 для удаленного администрирования и порт 21 для передачи файлов, что свидетельствует о централизованном хабе для управления кампанией.

Особенностью атаки стала техника социальной инженерии, когда пользователей побуждают вставить в Терминал команду в кодировке base64. При нажатии кнопки "Копировать" на поддельной странице JavaScript незаметно помещает в буфер обмена закодированную команду curl, которая загружает и выполняет вредоносный скрипт. Для усиления эффекта страница блокирует выделение текста и контекстное меню, затрудняя проверку содержимого.

Исследование выявило 85 фишинговых доменов, использующих одинаковую схему доставки вредоносных нагрузок. Декодирование команд показало централизованную инфраструктуру с повторяющимися путями доставки, такими как /d/vipx и /d/roberto. Повторное использование SSL-сертификатов и совпадения цифровых отпечатков JARM подтвердили связь между различными кампаниями.

Анализ поведения вредоносного ПО выявил многоэтапный процесс выполнения. После загрузки установщик пытается получить привилегии администратора через sudo, проводит проверку на наличие виртуальной среды и собирает детальную информацию о системе. Особое внимание уделяется противодействию анализу: скрипт ищет маркеры виртуализации и завершает работу при их обнаружении.

Для снижения рисков эксперты рекомендуют блокировать известные вредоносные домены и IP-адреса на уровне DNS, ограничивать выполнение скриптов из временных каталогов и ужесточать политики привилегий. Пользователям следует избегать вставки команд из непроверенных источников и загружать программное обеспечение только из официальных репозиториев.

Кампания Odyssey Stealer и AMOS демонстрирует, как злоумышленники используют доверие разработчиков к инструментам с открытым исходным кодом для распространения вредоносного ПО. Повторное использование инфраструктуры, сертификатов и знакомых тем для загрузки размывает границы между легитимным и вредоносным программным обеспечением, требуя повышенного внимания к перекрывающимся доменам и скрытым нагрузкам для раннего обнаружения и реагирования.

Индикаторы компрометации

IPv4

- 195.82.147.38

- 93.152.230.79

Domains

- filmoraus.com

- homebrewclubs.org

- homebrewfaq.org

- homebrewonline.org

- homebrewupdate.org

- logmeeine.com

- logmeln.com

- sites-phantom.com

- tradingviewen.com