Группа хакеров, связанная с APT MuddyWater, проводит целенаправленную фишинговую кампанию против финансовых директоров и руководителей высшего звена по всему миру. Атака включает многоэтапную доставку вредоносных нагрузок, злоупотребление легитимными инструментами удаленного доступа и создание скрытых механизмов persistence на компрометированных системах. Эксперты отмечают эволюцию методов и инфраструктуры злоумышленников, что усложняет обнаружение и противодействие.

Описание

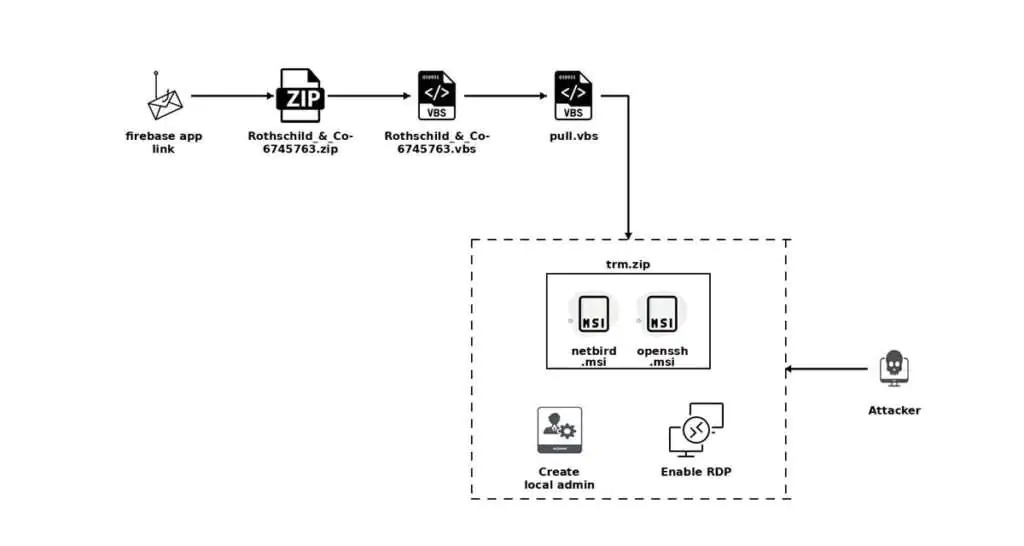

Кампания начинается с целевых писем, маскирующихся под сообщения от рекрутеров Rothschild & Co. В письмах содержится ссылка на фишинговую страницу, размещенную на платформе Firebase, где жертве предлагается решить математическую задачу CAPTCHA для подтверждения "человеческой активности". Этот прием повышает доверие и отсекает автоматические системы анализа.

После успешного прохождения CAPTCHA пользователь перенаправляется на вторую стадию атаки, где ему предлагается загрузить ZIP-архив, замаскированный под документ PDF. Внутри архива находится VBS-скрипт, который при запуске инициирует многоэтапный процесс загрузки и выполнения вредоносных компонентов. Скрипт загружает дополнительные нагрузки с управляемых злоумышленниками серверов, используя для этого IP-адреса 192.3.95.152 и 198.46.178.135, что свидетельствует о смене инфраструктуры.

Основная цель атаки - установка легитимных инструментов удаленного доступа NetBird и OpenSSH, которые затем используются для создания скрытых учетных записей администратора, включения RDP и настройки автоматического запуска служб. Это позволяет злоумышленникам сохранять постоянный контроль над системами без обнаружения.

Аналитики обнаружили перекрытия в тактиках, техниках и процедурах (TTP) с ранее задокументированными активностями APT MuddyWater, включая использование одинаковых учетных данных, ключей настройки NetBird и сходных схем доставки нагрузок. Кроме того, инфраструктура атаки, включая домены Firebase и IP-адреса, ранее связывалась с этой группировкой.

Были идентифицированы дополнительные фишинговые домены, такие как googl-165a0[.]web[.]app и cloud-233f9[.]firebaseapp[.]com, использующие идентичные математические CAPTCHA и механизмы шифрования для перенаправления жертв. Это указывает на использование единого набора инструментов и адаптацию кампании под разные цели.

Индикаторы компрометации

IPv4

- 192.3.95.152

- 198.46.178.135

Domains

- cloud-233f9.firebaseapp.com

- cloud-233f9.web.app

- cloud-ed980.firebaseapp.com

- cloud-ed980.web.app

- googl-165a0.web.app

- googl-6c11f.firebaseapp.com

- googl-6c11f.web.app

- my1cloudlive.com

- my2cloudlive.com

- my-sharepoint-inc.com

- web-16fe.app

URLs

- http://192.3.95.152/cloudshare/atr/pull.pdf

- http://192.3.95.152/cloudshare/atr/trm

- http://198.46.178.135/34564/cis.ico

- http://198.46.178.135/34564/files/001

MD5

- 0aa883cd659ef9957fded2516b70c341

- 23dda825f91be93f5de415886f17ad4a

- 2cddc7a31ea289e8c1e5469f094e975a

- 5325de5231458543349152f0ea1cc3df

- 7ddc947ce8999c8a4a36ac170dcd7505

- f359f20dbd4b1cb578d521052a1b0e9f