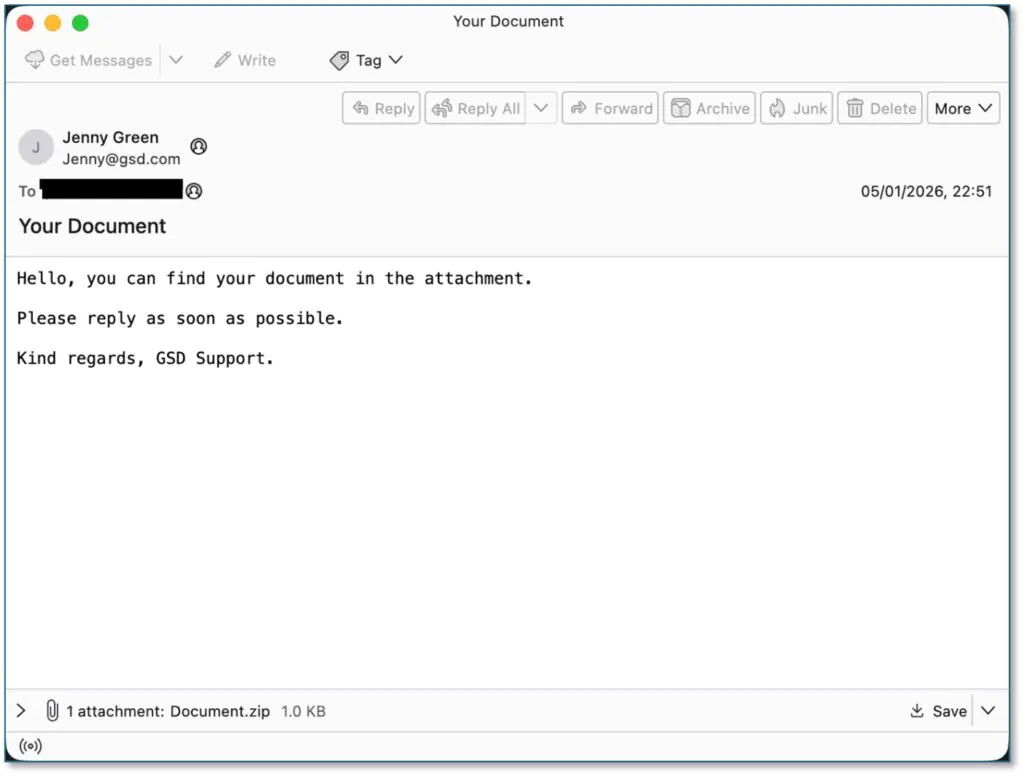

Исследователи компании Forcepoint зафиксировали масштабную кампанию, использующую ботнет Phorpiex. Атака начинается с фишинг-писем, тема которых - «Your Document» («Ваш документ»). Этот заголовок активно использовался в крупных кампаниях на протяжении всего 2024 и 2025 годов. В письме содержится безобидное на вид вложение, которое на самом деле является злонамеренным файлом ярлыка Windows (.lnk). Этот вредоносный ярлык наглядно показывает, как злоумышленники продолжают использовать повседневные типы файлов для получения первоначального доступа к системе жертвы. Комбинируя методы социальной инженерии, скрытного выполнения и использования встроенных средств системы (Living-off-the-Land, LotL), файл незаметно загружает и запускает вторую стадию полезной нагрузки, не вызывая подозрений.

Описание

Файл-вложение носит имя Document.doc.lnk. Это классический трюк, основанный на настройках Windows по умолчанию, которые скрывают известные расширения файлов. Для жертвы файл выглядит как обычный документ Word. Метаданные показывают, что ярлык использует значок из системной библиотеки shell32.dll, завершая иллюзию знакомой иконкой документа. Ярлыки Windows остаются одним из самых простых способов превратить один клик в выполнение кода. В почтовых ящиках .lnk-файл можно замаскировать под нормальный документ, используя двойные расширения. Атакующие также полагаются на знакомые визуальные подсказки. Заимствуя значки из легитимных ресурсов Windows, вложение может с первого взгляда выглядеть как доверенный тип файла. Это сочетание «имени, похожего на документ», и узнаваемого значка снижает уровень осторожности пользователя, особенно в массовом фишинге, где цель - скорость и масштаб.

После открытия ярлык незаметно запускает cmd.exe в фоновом режиме, который, в свою очередь, вызывает PowerShell для получения удаленной полезной нагрузки. Файл spl.exe загружается с контролируемого злоумышленниками IP-адреса и записывается на диск как %userprofile%\windrv.exe - имя, призванное имитировать легитимный драйвер Windows. Затем PowerShell выполняет только что загруженный файл, завершая доставку второй стадии без какой-либо видимой активности, которая могла бы насторожить пользователя.

Phorpiex - это модульный ботнет, предоставляемый по модели Malware-as-a-Service, который активен примерно с 2010 года. Его часто используют для распространения вторичных нагрузок, таких как программы-вымогатели, криптомайнеры и компоненты спама. В данном случае цепочка заражения в конечном итоге приводит к развертыванию GLOBAL GROUP - операции «ransomware-as-a-service» (RaaS), которая появилась как преемник вымогателя Mamona.

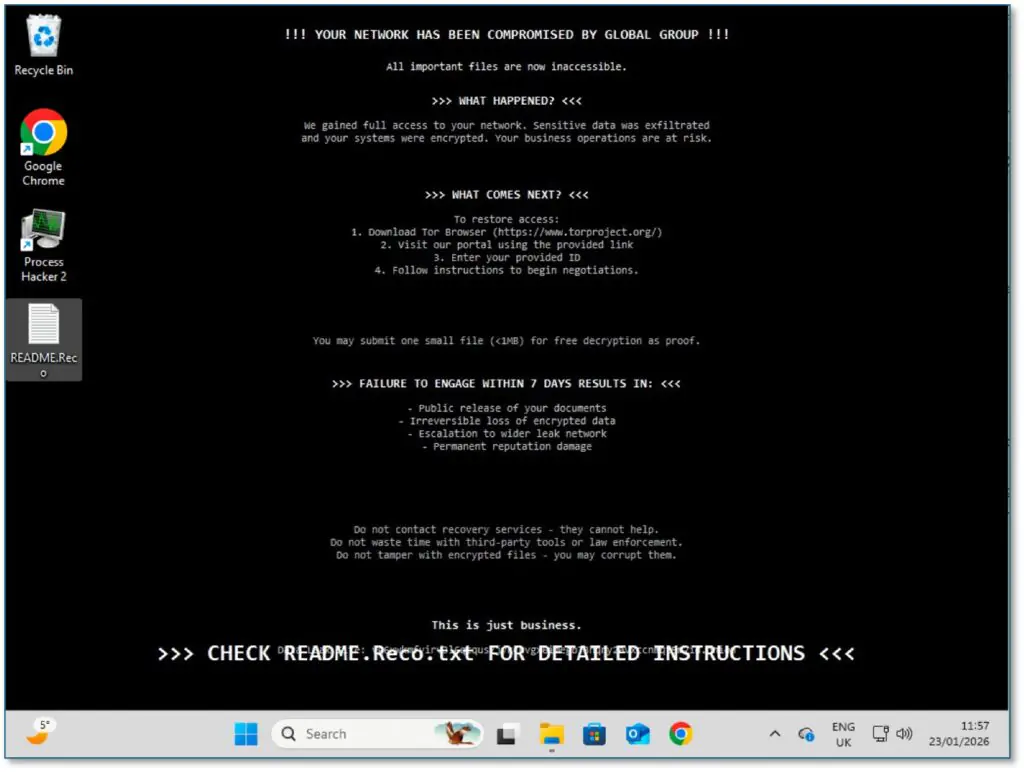

Программа-вымогатель GLOBAL GROUP отличается от традиционных семейств тем, что работает в полностью «тихом» (mute) режиме. Она не связывается с командным сервером (C2), а выполняет всю активность локально на скомпрометированной системе. Вымогатель не получает внешний ключ шифрования, а генерирует его на самой целевой машине. Следовательно, несмотря на заявления в вымогательской записке, GLOBAL GROUP не осуществляет эксфильтрацию данных и полностью способен работать в изолированных или автономных средах. Такой дизайн, ориентированный на офлайн-режим, также повышает вероятность уклонения от обнаружения в сетях, где мониторинг в основном полагается на наблюдение за подозрительным сетевым трафиком.

Статический анализ показывает, что образец GLOBAL GROUP не упакован. Бинарный файл содержит множество строк, и по ним можно сделать выводы о его поведении. Вымогатель использует команду ping в качестве простого таймера перед самоудалением с диска, чтобы затруднить последующий форензик-анализ. Команда создает новый экземпляр командного процессора, который отправляет три эхо-запроса ICMP на необычный адрес обратной связи 127.0.0.7. Поскольку Windows вводит задержку примерно в одну секунду между каждым ping, опция -n 3 приводит к паузе примерно в три секунды. Эта задержка позволяет вымогателю завершить выполнение и корректно завершиться из памяти. Как только последовательность ping завершается, финальная часть команды удаляет бинарный файл вымогателя с диска.

Вредоносное ПО включает функции против виртуализации и анализа, перечисляя запущенные процессы на хосте. Оно проверяет наличие процессов, связанных с виртуальными средами и распространенными инструментами анализа. Кроме того, оно идентифицирует процессы, связанные с базами данных, и завершает их, чтобы снять блокировки с файлов, тем самым увеличивая объем данных, доступных для шифрования. Модуль очистки обеспечивает устойчивость, копируя себя в %windir%\Temp\cleanup.exe и создавая службу Windows, настроенную на запуск по требованию. Он использует Планировщик заданий для создания задачи с именем «CoolTask», которая выполняется при запуске системы с привилегиями SYSTEM, запускает ее немедленно, а затем удаляет запланированную задачу, чтобы уменьшить свои цифровые следы, сохраняя устойчивость через службу.

Образец поддерживает боковое перемещение и сетевое распространение. Он использует библиотеку ACTIVEDS.dll и выполняет LDAP-запросы для сбора информации из Active Directory, что позволяет ему перечислять объекты домена и идентифицировать дополнительные конечные точки в сети. Вредоносное ПО также способно создавать службы Windows на удаленных машинах, обеспечивая автоматическое развертывание по домену. Используя ADVAPI32.dll, оно может взаимодействовать с функциями обработки учетных данных, позволяя выдавать себя за пользователей, в том числе эскалируя привилегии до администратора домена. Кроме того, образец включает механизмы для манипулирования журналами событий или их очистки, что помогает скрыть его активность и затруднить анализ.

Вымогательская записка встроена непосредственно в бинарный файл. Во время выполнения GLOBAL GROUP запускает свой экземпляр в отдельном процессе. Этот временный исполняемый файл выполняет основную функцию вымогателя. Он шифрует пользовательские файлы и документы в нескольких каталогах, добавляя к файлам расширение .Reco. Файлы шифруются с использованием алгоритма ChaCha20-Poly1305. Эта версия, используемая GLOBAL GROUP, значительно надежнее, чем более ранние образцы Mamona, для которых доступны публичные инструменты дешифрования. ChaCha20-Poly1305 использует аутентифицированное шифрование (Poly1305), что означает невозможность изменения файла. Дешифрование невозможно без приватного ключа злоумышленника.

Записка README.Reco.txt о выкупе размещается в различных местах на скомпрометированном хосте. Злоумышленники направляют жертв для связи через сайт .onion в сети Tor. Кроме того, GLOBAL GROUP можно идентифицировать по нескольким признакам. Во-первых, вредоносная программа заменяет обои рабочего стола пользователя на сообщение о том, что система была скомпрометирована GLOBAL GROUP. Другой отличительной чертой является наличие мьютекса Global\Fxo16jmdgujs437, видимого в строках вредоносного ПО. Авторы вредоносных программ обычно используют мьютексы, чтобы предотвратить одновременный запуск нескольких экземпляров одного и того же вредоносного ПО на одной системе. Кроме того, зашифрованные файлы содержат уникальную метку - xcrydtednotstill_amazingg_time!!, которая характерна для GLOBAL GROUP. Эту метку можно наблюдать, исследуя зашифрованный файл в HEX-редакторе.

Эта кампания демонстрирует, как давно существующие семейства вредоносных программ, такие как Phorpiex, остаются высокоэффективными в сочетании с простыми, но надежными методами фишинга. Используя знакомые типы файлов, такие как ярлыки Windows, злоумышленники могут получить первоначальный доступ с минимальными усилиями, обеспечивая плавный переход к высокоэффективным нагрузкам, таким как GLOBAL GROUP. Его полностью автономное выполнение, локальная генерация ключей и агрессивное удаление следов делают обнаружение и восстановление особенно сложными. Эта тенденция к тихому, самодостаточному ПО-вымогателю подчеркивает важность приоритетного мониторинга поведения конечных точек, а не только сетевой активности. Согласно заявлению Forcepoint, фишинг-письмо и .lnk-вложение блокируются системами анализа электронной почты и веб-аналитики, а загруженное вредоносное ПО добавляется в базу данных вредоносных хэшей.

Индикаторы компрометации

URLs

- http://178.16.54.109/lfuck.exe

- http://178.16.54.109/spl.exe

SHA256

- 55f3a2d89485bb40ea45e5fa1f24828f71a81ef4ccc541b6657fc7a861ef3add

- 70a4afab44d6a9ecd7f42ab77972be074dec8383a47a2011eb0133a230a4fae3

Mutex

- Global\Fxo16jmdgujs437