Специалисты группы Lat61 Threat Intelligence опубликовали детальный анализ новой вариации печально известного ботнета Mirai, демонстрирующий значительную эволюцию угрозы с момента ее появления в 2016 году. Исследование, проведенное Сакши С. Раут, показывает, что современные версии вредоносного программного обеспечения стали более изощренными и многофункциональными.

Описание

Mirai продолжает оставаться одной из самых значительных киберугроз для устройств Интернета вещей (IoT). Первоначально известный масштабными DDoS-атаками (распределенными атаками типа "отказ в обслуживании"), ботнет эволюционировал в многофункциональную платформу для киберпреступности. Атака на DNS-провайдера Dyn в 2016 году, которая привела к масштабным перебоям в работе таких популярных сервисов, как Twitter, Reddit и Netflix, продемонстрировала разрушительный потенциал ботнетов из скомпрометированных IoT-устройств.

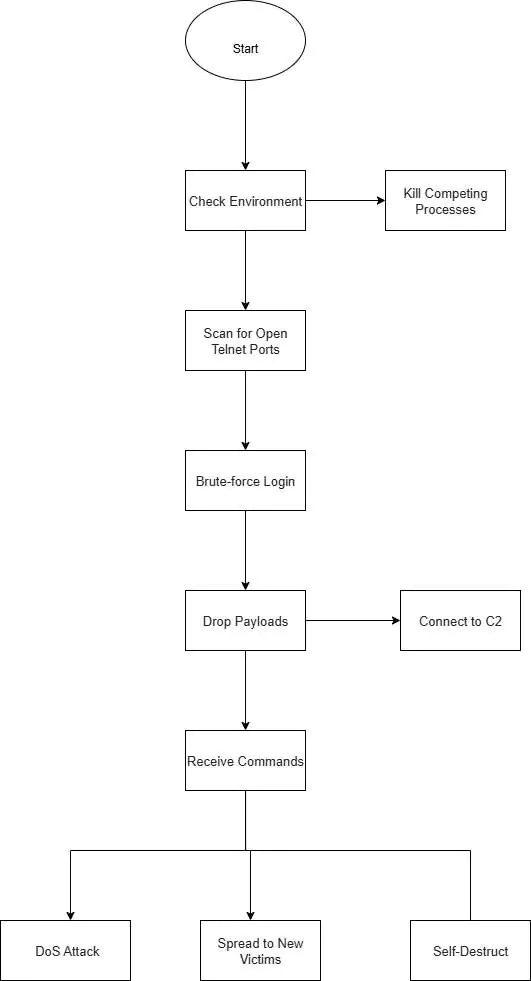

Современные варианты Mirai демонстрируют повышенную сложность и адаптивность. Как показал анализ образца от июня 2025 года, вредонос теперь использует упаковку UPX для обфускации бинарного кода, что значительно затрудняет его обнаружение антивирусными средствами. Кроме того, новые версии активно применяют стандартные сетевые утилиты, такие как wget, curl и tftp, для загрузки дополнительных вредоносных полезных нагрузок, что делает ботнет более модульным и адаптируемым к различным инфраструктурам.

Статический анализ выявил, что новый образец представляет собой 32-битный исполняемый файл ELF для архитектуры ARM, что подтверждает его ориентацию на IoT-устройства. В ходе исследования обнаружены многочисленные ссылки на сообщения об ошибках RPC (удаленного вызова процедур), включая "RPC: Can’t encode arguments" и "Program unavailable", что указывает на активное взаимодействие с сетевыми службами.

Динамический анализ продемонстрировал использование вредоносным ПО техники самоудаления после выполнения - файл удаляется с диска, но процесс продолжает работать в памяти. Сетевой мониторинг выявил установленные соединения с известным вредоносным IP-адресом 65.222.202[.]53 и подозрительную активность на порту 80, характерную для попыток эксплуатации уязвимостей.

Критическим отличием новой версии стала ее модульная архитектура. В то время как оригинальный Mirai использовал жестко заданные IP-адреса для подключения к командным серверам, современный вариант динамически загружает дополнительные компоненты, создает lock-файлы для обеспечения устойчивости в системе и использует команды управления системой для поддержания контроля над зараженными устройствами.

Для защиты от подобных угроз эксперты рекомендуют комплексный подход. Необходимо регулярно обновлять прошивки IoT-устройств, изменять стандартные учетные данные доступа, использовать современные антивирусные решения с функциями поведенческого анализа. Особое внимание следует уделять мониторингу сетевой активности - необъяснимый трафик или повышенная нагрузка на процессор могут свидетельствовать о заражении.

Угроза ботнетов типа Mirai остается актуальной в условиях растущей распространенности IoT-устройств. Их уязвимость в сочетании с развитой инфраструктурой киберпреступности создает постоянный риск для интернет-безопасности в глобальном масштабе. Осведомленность об методах работы таких угроз и своевременное применение защитных мер становятся критически важными для обеспечения кибербезопасности.

Индикаторы компрометации

IPv4

- 160.30.44.120

- 65.222.202.53

MD5

- 7fece27824b34816e0cc18c2ab3ee3ff

SHA1

- 85f2287445fc0de461e357a7a2ffc26cd26955ad

SHA256

- a80261af4b7f2cad62a55983686c91c2a1aa78033451b851c4ac4f5fdb6f94a6

Связанные индикаторы

- Индикаторы компрометации ботнета Mirai (обновление за 01.07.2025)

- Индикаторы компрометации ботнета Mirai (обновление за 23.06.2025)

- Индикаторы компрометации ботнета Mirai (обновление за 20.06.2025)

- Индикаторы компрометации ботнета Mirai (обновление за 19.06.2025)

- Индикаторы компрометации ботнета Mirai (обновление за 18.06.2025)

- Индикаторы компрометации ботнета Mirai (обновление за 16.06.2025)

- Индикаторы компрометации ботнета Mirai (обновление за 14.06.2025)

- Индикаторы компрометации ботнета Mirai (обновление за 12.06.2025)

- Индикаторы компрометации ботнета Mirai (обновление за 11.06.2025)

- Индикаторы компрометации ботнета Mirai (обновление за 10.06.2025)

- Две ботнет-сети атакуют уязвимость Wazuh: Mirai распространяется через CVE-2025-24016

- [GS-064] Mirai Botnet IOCs

- [GS-063] Mirai Botnet IOCs

- Индикаторы компрометации ботнета Mirai (обновление за 16.09.2025)