Эксперты по кибербезопасности зафиксировали рост кампаний, использующих метод социальной инженерии, условно названный «ClickFix». Эта техника представляет собой не автономное вредоносное ПО, а скорее изощренную схему обмана, в ходе которой злоумышленники побуждают самих пользователей выполнить вредоносные команды. Атака маскируется под рутинные шаги по устранению неполадок или процедуры проверки, что в конечном итоге приводит к непреднамеренной установке опасного программного обеспечения.

Описание

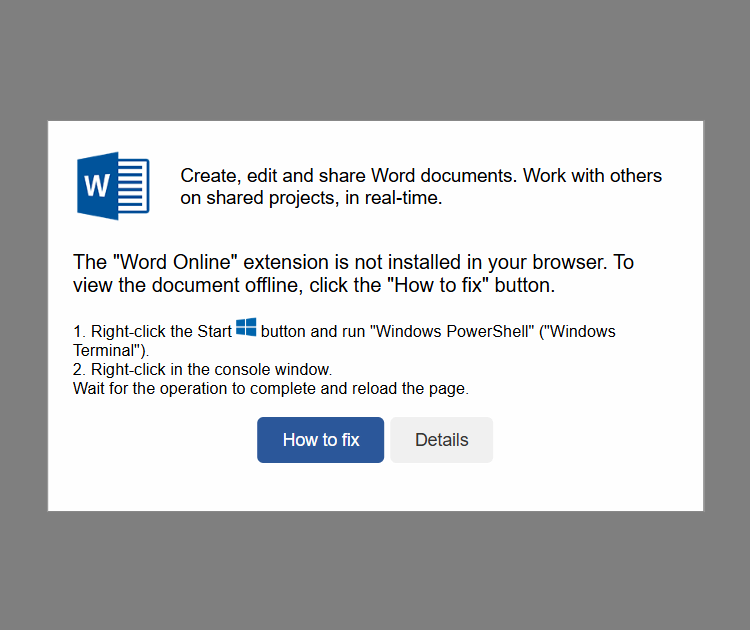

Типичный сценарий начинается с веб-страницы, которая отображает пользователю сообщение об ошибке. Например, окно может утверждать, что расширение «Word Online» не установлено в браузере, и для просмотра документа офлайн предлагается нажать кнопку «How to fix» («Как исправить»). Однако, прежде чем выполнить это действие, анализ кода страницы выявляет несколько сегментов данных, закодированных в формате Base64. Эти данные скрыты с помощью механизмов обфускации, включая функцию обращения строки, что затрудняет их прямое обнаружение.

После декодирования этих строк исследователи обнаруживают многослойную структуру. Первый слой Base64 скрывает внутри себя второй закодированный фрагмент. После его расшифровки раскрывается истинная цель - вредоносная команда PowerShell. Этот скрипт выполняет многоэтапную атаку. В первую очередь он загружает из удаленного источника файл HTA (HTML Application), который сохраняется на локальном диске по пути "c:\users\public\nC.hta". Затем с помощью команды "Start-Process" этот файл запускается, инициируя доставку вредоносной полезной нагрузки. Для маскировки следов скрипт также очищает буфер обмена и завершает сеанс PowerShell.

Ключевой элемент атаки - встроенный в HTML-страницу JavaScript. Этот код активируется при нажатии пользователем кнопки «How to fix». Он выполняет несколько скоординированных действий: декодирует скрытый скрипт PowerShell, управляет элементами интерфейса и, что наиболее важно, копирует декодированную вредоносную команду прямо в буфер обмена пользователя. Далее злоумышленники используют социальную инженерию, инструктируя пользователя нажать Win+R для открытия окна «Выполнить», а затем Ctrl+V для вставки содержимого буфера. Эта последовательность привычных сочетаний клавиш призвана снизить бдительность и побудить к выполнению скрипта, истинная природа которого остается скрытой.

После запуска загруженный HTA-файл устанавливает соединение с заданным доменом и запускает PowerShell-скрипт с удаленного сервера. Этот скрипт, в свою очередь, создает на диске C: директорию, куда распаковывает и автоматически исполняет исполняемый файл AutoIt и сопутствующий скрипт. Анализ показывает, что этот этап служит для развертывания дополнительных компонентов. Например, файл с именем "fckhffh.a3x" содержит реализацию алгоритма шифрования DES (Data Encryption Standard), что может указывать на попытку шифрования данных или коммуникаций. В результате выполнения на систему сбрасывается DOS-файл, и, как установили исследователи, в системе активируется известный вредоносный фреймворк DarkGate, который устанавливает связь со своей командной инфраструктурой (C2, Command and Control).

Поскольку пользователь сам инициирует выполнение начальной команды, традиционное антивирусное программное обеспечение может не сработать на первом этапе. Тем не менее, после доставки полезной нагрузки зараженная система начинает проявлять симптомы. К ним относятся замедленная работа, зависания, появление неожиданных файлов, изменение настроек, возникновение несанкционированного программного обеспечения или панелей инструментов в браузере, внезапные перенаправления веб-поиска или всплывающая реклама, а также подозрительная сетевая активность, связанная с обращением к C2-серверам.

Данный случай наглядно демонстрирует эволюцию тактик злоумышленников, которые все чаще комбинируют методы социальной инженерии с техническими уловками для обхода защитных механизмов. Эксперты рекомендуют проявлять крайнюю осторожность при следовании непроверенным инструкциям по устранению неполадок в интернете, особенно если они требуют выполнения команд через PowerShell или окно «Выполнить». Кроме того, важно поддерживать программное обеспечение в актуальном состоянии и использовать комплексные решения безопасности, способные анализировать поведение приложений.

Индикаторы компрометации

SHA256

- 1533221ca97e88f5010b4a8b4d392232034dd07f154b13d4413c19693c0304c3

- 40be7be16cdaa414898db0014d26afd9cf516ba209f074a95c346227e690acd4

- 4f5f733c7ca71d514991ac3b369e34ce1c3744ff604c88481522edced14cc22c

- ca628638c20f6a67ac80782dc872e1e06b84cda68accf5e912ade6645c689f04

- fab36431b9760b48eb84d671e7c10e16e0754ec86517d665c10811cd0670e06b