Исследователи кибербезопасности раскрыли детали продолжающейся более года масштабной спам-кампании, проводимой бразильской группировкой, связанной с банковским троянцем Lampion. Атака претерпела значительные изменения: злоумышленники перешли от рассылки ссылок к использованию вложений в письмах, начали активно применять компрометированные корпоративные и личные почтовые ящики для рассылки, а также внедрили новую социальную инженерию под названием ClickFix для первоначального заражения. Финальная полезная нагрузка - стилер (программа для кражи данных) Lampion - также была существенно модифицирована и теперь представляет собой единый файл гигантского размера, что затрудняет его анализ.

Описание

Кампания, активная как минимум с 2019 года, нацелена в основном на пользователей португальского языка, а ее главной целью остается кража учетных данных для банковских систем. По данным телеметрии, количество новых заражений исчисляется десятками в день, а общее число активных инфекций достигает сотен. В ходе расследования был выявлен многоэтапный механизм заражения, который постоянно эволюционирует.

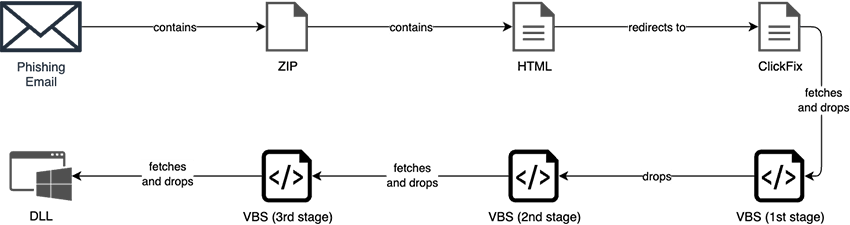

Одним из ключевых изменений, отмеченных с сентября 2024 года, стал переход на использование вложенных ZIP-архивов в фишинговых письмах вместо ссылок на них. Эти архивы содержат HTML-файл, который, в свою очередь, перенаправляет жертву на загрузку второго ZIP-архива с начальным зловредным скриптом. Позже, в декабре 2024 года, группа внедрила технику ClickFix. Данный метод социальной инженерии заключается в том, что жертве показывается поддельное сообщение, побуждающее ее вставить и выполнить вредоносную команду непосредственно в диалоговом окне «Выполнить» в Windows. Это позволяет злоумышленникам загрузить и запустить первый скрипт, минуя необходимость загрузки дополнительных архивов.

Цепочка заражения состоит из нескольких этапов, реализованных на основе обфусцированных скриптов Visual Basic (VBS). Первая стадия, помимо своей основной задачи по загрузке следующего компонента, теперь получила механизм персистентности (устойчивости), прописываясь в папку автозагрузки Windows. Это усложняет очистку системы от вредоноса. Вторая и третья стадии отвечают за коммуникацию с сервером управления и контролем (C2), загрузку финальной полезной нагрузки и сбор базовой телеметрии о системе жертвы.

Финальным звеном цепочки является обновленный стилер Lampion. В отличие от ранее описанных версий, которые состояли из нескольких файлов, теперь это единственная библиотека DLL, чей размер искусственно раздут до рекордных 700 мегабайт. Этот прием, известный как «раздувание» (bloating), используется для противодействия автоматическому анализу, так как многие сервисы и средства защиты имеют ограничение на размер загружаемых файлов. Файл защищен упаковщиком VMProtect и содержит зашифрованные ZIP-архивы в своих ресурсах. Среди новых функций стилера исследователи обнаружили скрипт, который постоянно проверяет и принудительно завершает работу популярных браузеров, таких как Chrome, Firefox и Edge, что, вероятно, делается для вмешательства в банковские операции или кражи активных сессий.

Инфраструктура злоумышленников демонстрирует высокий уровень технической подготовки и гибкости. Она распределена по нескольким компонентам, каждый из которых использует различные облачные сервисы и хостеры. Для размещения фишинговых страниц ClickFix используются пять различных веб-хостингов. Стадии загрузки скриптов VBS размещены на множестве виртуальных приватных серверов (VPS) и в облачных хранилищах. Критически важной особенностью всей инфраструктуры является наличие механизмов черного списка IP-адресов, которые разрывают цепочку заражения при обращении с IP-адресов исследователей или систем безопасности, что значительно затрудняет анализ угрозы.

Использование компрометированных учетных записей для рассылки фишинговых писем повышает доверие к атаке со стороны жертв, так как письма приходят с реальных, а не поддельных адресов. Тематика писем остается актуальной для целевой аудитории и вращается вокруг банковских переводов, налоговых документов и электронных чеков. Постоянные обновления тактик, многоступенчатая цепочка заражения и сложная инфраструктура свидетельствуют о серьезных усилиях бразильской группировки по сохранению скрытности и устойчивости своих операций. Специалисты по безопасности рекомендуют проявлять повышенную бдительность к письмам с вложениями, даже приходящим с известных адресов, и избегать выполнения непроверенных инструкций, предлагаемых веб-страницами или письмами.

Индикаторы компрометации

IPv4

- 13.59.230.115

- 18.117.197.248

- 18.118.119.134

- 18.119.162.166

- 18.119.172.89

- 18.191.184.105

- 18.191.92.74

- 18.216.243.226

- 18.217.135.41

- 18.217.248.15

- 18.218.202.49

- 18.220.202.32

- 18.222.225.156

- 18.222.239.78

- 3.129.15.144

- 3.135.194.95

- 3.139.85.102

- 3.140.185.203

- 3.141.199.105

- 3.142.120.202

- 3.143.249.225

- 3.143.3.178

- 3.144.17.125

- 3.144.28.162

- 3.144.37.134

- 3.145.112.240

- 3.148.178.15

- 3.148.240.228

- 3.16.180.197

- 52.14.189.234

- 83.242.96.159

Domains

- atportal-das-financas.com

- at-portaldasfinancas.com

- at-portal-das-financas.com

- at-portaldasfinancas.org

- at-portaldasfinancas-pt.com

- at-portaldasfinancas-pt.org

- autoridade-tributaria.com

- autoridadetributaria.org

- autoridade-tributaria.org

- autoridade-tributaria-gov.com

- autoridade-tributaria-pt.com

- autoridadetributaria-pt.org

- autoridade-tributaria-pt.org

- fat-doc-online.com

- indebt-faturas.com

- ld-18-06-jnxbdf-g.s3.us-east-2.amazonaws.com

- ld-g-06-10-nfdsgsjhk.s3.us-east-2.amazonaws.com

- ld-g-23-10-hsdiwbep.s3.us-east-2.amazonaws.com

- ld-sbdjiepd-09-06-g.s3.us-east-2.amazonaws.com

- ld-sdiend-11-02-g.s3.us-east-2.amazonaws.com

- ld-uiwesdlei-23-07-g.s3.us-east-2.amazonaws.com

- portaldasfinancas.org

- portaldasfinancas-at.com

- portal-das-financas-pt.com

- portaldasfinancas-pt.org

- portal-das-financas-pt.org