Исследователи кибербезопасности обнаружили критическую уязвимость нулевого дня в Web Application Firewall (WAF, межсетевой экран веб-приложений) компании Cloudflare, которая позволяла злоумышленникам обходить все настроенные правила безопасности и получать прямой доступ к защищенным исходным серверам. Инцидент, ставший примером рисков в скрытых служебных механизмах, был оперативно устранен после ответственного раскрытия.

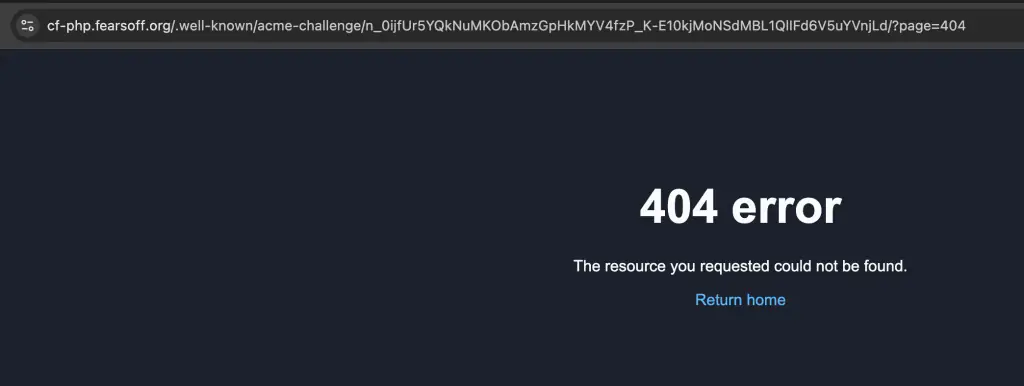

Специалисты компании FearsOff выявили эту брешь 9 октября 2025 года. Уязвимость заключалась в логической ошибке при обработке запросов к пути, используемому для автоматической проверки SSL/TLS-сертификатов. Речь идет о протоколе ACME (Automatic Certificate Management Environment, среда автоматического управления сертификатами), который применяется для автоматической выдачи сертификатов. В частности, для подтверждения владения доменом используется специальный шаблон URL: "/.well-known/acme-challenge/{token}".

Изначально этот путь предназначен исключительно для автоматизированных систем проверки. Однако, как установили исследователи, инфраструктура Cloudflare содержала фатальный изъян. При получении любого запроса к пути "/.well-known/acme-challenge/*" система отключала все функции WAF, чтобы не мешать легитимной проверке сертификатов. При этом код не проверял, соответствует ли параметр "token" в запросе действительному активному вызову для конкретного имени хоста. Следовательно, злоумышленники могли отправлять произвольные запросы по этому пути и полностью обходить защиту WAF.

Для подтверждения серьезности проблемы исследователи развернули тестовые среды. Они настроили строгие правила WAF, блокирующие весь трафик к нескольким доменам. Обычные запросы к этим доменам действительно блокировались, а пользователи видели стандартную страницу блокировки Cloudflare. Однако идентичные запросы, направленные через путь ACME-проверки, успешно достигали исходных серверов, игнорируя все настроенные ограничения. Этот обход был абсолютным и не зависел от содержимого запроса.

Последствия такого обхода оказались глубже, чем просто несанкционированный доступ. Например, на приложениях, построенных на Spring Boot, исследователи использовали технику обхода пути сервлетов (например, "..;/") для получения доступа к чувствительным конечным точкам Actuator, таким как "/actuator/env". Подобный доступ раскрывал конфиденциальные данные, включая переменные окружения, учетные данные базы данных и токены API. В приложениях на Next.js логика серверного рендеринга могла выдать операционные детали, не предназначенные для публичного доступа. Уязвимости включения локальных файлов в PHP-приложениях становились полностью эксплуатируемыми, что позволяло читать системные файлы.

Кроме того, эксперты проверили, что обход затрагивает не только правила на уровне зоны, но и правила на уровне аккаунта. Они создали правило для блокировки запросов, содержащих определенный тестовый заголовок. На обычных путях правило работало корректно. Тем не менее, тот же запрос, отправленный через путь ACME-проверки, проходил без какой-либо оценки. Это открывало возможность для целого класса атак, основанных на манипуляции заголовками, включая SQL-инъекции, подделку межсайтовых запросов (SSRF) через "X-Forwarded-Host", отравление кэша и другие методы.

Cloudflare отреагировала оперативно и развернула постоянное исправление 27 октября 2025 года. Патч модифицировал логику обработки ACME-вызовов. Теперь функции WAF отключаются только в том случае, если токен в запросе соответствует валидному активному вызову для конкретного имени хоста. Компания подчеркнула, что от клиентов не требуется никаких дополнительных действий, а также заявила об отсутствии свидетельств вредоносной эксплуатации этой уязвимости в дикой природе.

Хронология событий стала образцом ответственного раскрытия информации. Изначальный отчет был отправлен через платформу HackerOne 9 октября. Валидация со стороны вендора началась 13 октября, а 14 октября отчет был классифицирован командой HackerOne. Финальное исправление было развернуто 27 октября. Примечательно, что в процесс независимой верификации была вовлечена команда безопасности Crypto.com, а непосредственное взаимодействие с генеральным директором Cloudflare Мэттью Принсом помогло ускорить выпуск патча.

Данный инцидент ярко иллюстрирует, как служебные пути, созданные для автоматизации, могут превращаться в опасные векторы атаки при несогласованном применении политик безопасности. Логика "белого списка" для определенных маршрутов требует чрезвычайно тщательной валидации. Уязвимость в Cloudflare напоминает о важности постоянного аудита даже тех компонентов, которые считаются вспомогательными. В конечном счете, безопасность сложных распределенных систем зависит от последовательного применения защитных механизмов на всех уровнях обработки запросов.