С июня по июль 2025 года команда Cloudflare Email Security зафиксировала серию кибератак, в которых злоумышленники активно эксплуатировали функции защиты ссылок от Proofpoint и Intermedia. Эти сервисы предназначены для сканирования потенциально опасных URL перед переходом пользователя, однако атакующие нашли способ обходить защитные механизмы, маскируя фишинговые страницы под доверенные домены.

Описание

Функция обертывания ссылок (link wrapping) используется компаниями вроде Proofpoint для добавления дополнительного уровня проверки: вместо прямого перехода на сайт пользователь сначала попадает на промежуточный сервис, который анализирует URL на предмет вредоносности. Например, ссылка на http://malicioussite[.]com преобразуется в https://urldefense[.]proofpoint[.]com/v2/url?u=httpp-3A__malicioussite[.]com. Если сайт уже известен как опасный, переход блокируется. Однако если сканер еще не успел внести ресурс в черный список, вредоносный контент остается доступным.

Cloudflare обнаружил, что злоумышленники научились использовать эту особенность для обхода защиты. В частности, они взламывают почтовые аккаунты, защищенные Proofpoint, и рассылают фишинговые письма с уже обернутыми ссылками. Такой подход повышает доверие жертв, поскольку URL содержит домен Proofpoint, что снижает уровень подозрений.

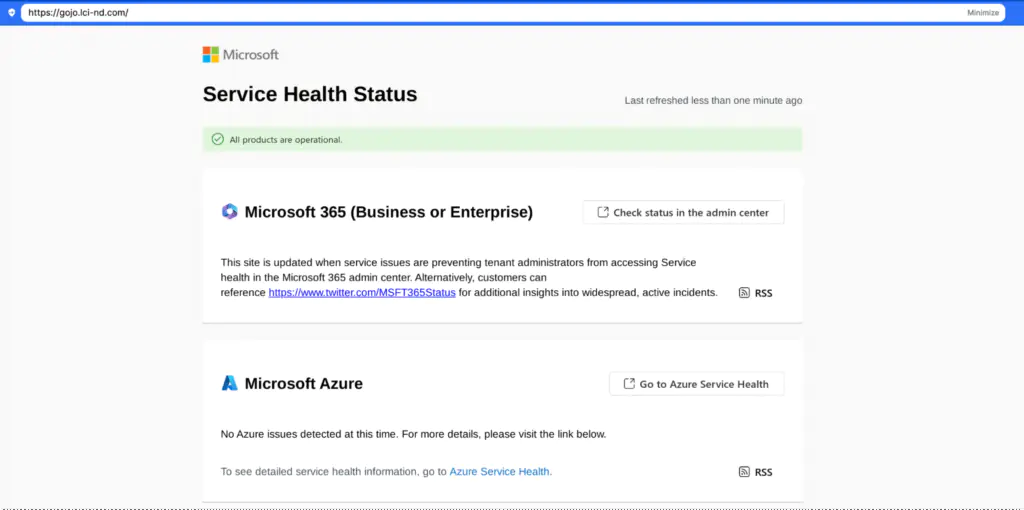

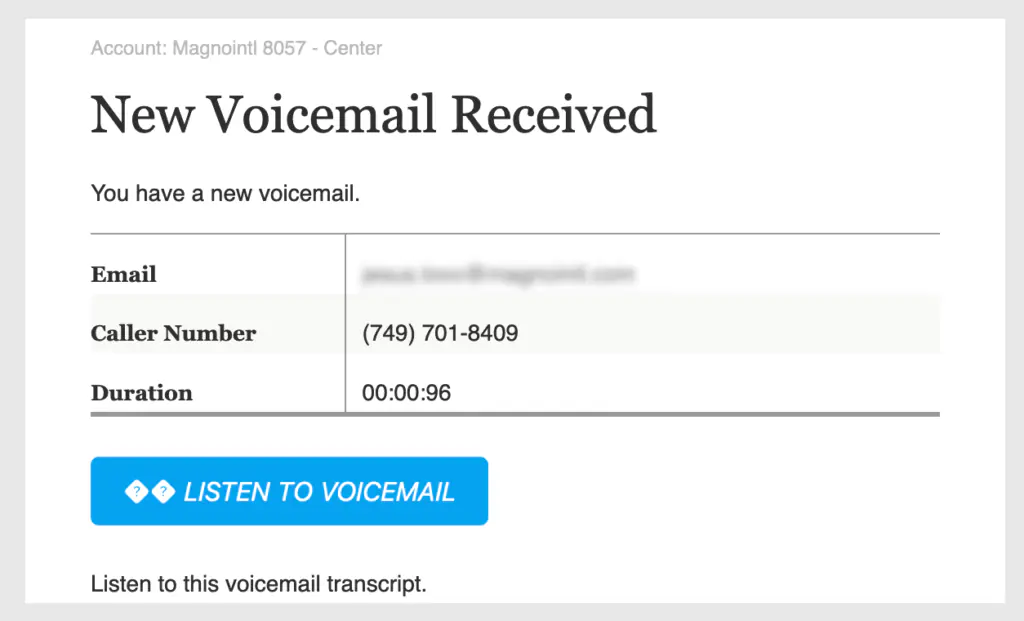

Одним из распространенных методов стало использование многоуровневых перенаправлений. Атакующие сначала укорачивали URL с помощью сервисов вроде Bitly, затем отправляли его через скомпрометированный аккаунт, защищенный Proofpoint. В результате создавалась цепочка перенаправлений: сокращенная ссылка → Proofpoint → фишинговая страница. Например, в одном из писем, маскирующихся под уведомление о голосовом сообщении, кнопка «Прослушать запись» вела на укороченный URL, который в итоге перенаправлял на поддельную страницу входа в Microsoft 365.

Аналогичные схемы наблюдались и в случае с Intermedia. Злоумышленники взламывали корпоративные почтовые ящики, защищенные Intermedia, и рассылали фишинговые письма с автоматически обернутыми ссылками. Например, в одном из писем, имитирующем уведомление от сервиса Zix, кнопка «Просмотреть документ» вела на домен url[.]emailprotection[.]link, за которым скрывалась фишинговая страница, размещенная на платформе Constant Contact. В других случаях ссылки перенаправляли на поддельные страницы Word или Microsoft Teams, также предназначенные для кражи учетных данных.

Эксперты Cloudflare отмечают, что подобные атаки особенно опасны, поскольку жертвы с большей вероятностью доверяют ссылкам с защищенных доменов, таких как Proofpoint или Intermedia. Кроме того, использование многоступенчатых перенаправлений усложняет обнаружение угрозы как для пользователей, так и для автоматических систем защиты.

Хотя в некоторых случаях вредоносные ссылки уже заблокированы, подобные схемы могут быть использованы повторно. Атакующие продолжают адаптироваться к защитным механизмам, сочетая социальную инженерию с техническими ухищрениями. Компаниям и пользователям рекомендуется проявлять повышенную бдительность даже при получении писем, содержащих ссылки с доверенных сервисов.

Индикаторы компрометации

URLs

- https://7sovxyhbb.cc.rs6.net/error.jsp?e=7sovxyhbb.

- https://ddms03smf0d0dqeqmm.z21.web.core.windows.net

- https://ddms03smf0d0dqeqmm.z21.web.core.windows.net/

- https://Gojo.lci-nd.com

- https://s7991.mjt.lu/lnk/AVsAAHFeEYgAAc442HAAA_j6qL0AAYKJwxkAoQJeADAzvgBoXEngBR928bCaSBqJwy2W7VW5yAAsGhY/1/3wIgjH7WJCaWg14ggbmciA/aHR0cHM6Ly91cmxkZWZlbnNlLnByb29mcG9pbnQuY29tL3YyL3VybD91PWh0dHBzLTNBX19nb2pvLmxjaS0yRG5kLmNvbSZkPUR3TUNhUSZjPWV1R1pzdGNhVERsbHZpbUVOOGI3alhyd3FPZi12NUFfQ2RwZ25WZmlpTU0mcj1KSFBkSDJlWWhKajhrSlBDc2FGSjBjZXg5dG5GRF9tQTFHUlQ0V0dQYVhVJm09VkRod2NCUHZfNENXcnBEQU1oT1pudk5qX0ZkbER0S3BqR2NOaklTZXVjeEVTVk10cktjVWp5ZkgyTlJxSnZ4OCZzPWxmSU01NnpNU3BLT3V0YVBnNVVnMDIyVnZ6c3BQYmZYTWtDMFNrb3dTbjQmZT0

- https://url.emailprotection.link/?b3lqgzpZDq61f7F3b5CODwahIJAeptv1BDAZiNNh26wyAEn43xWiHDrrg2E5N--NCdodywY1rhlAlRwALj8ntrFVEbcisVA_9ZUcqv7MDIMw_ywzT6GDIa4sRm7dyv8ZyieCzKUdnNS0NYd2OhaaxLYKHwGwkghamXI9QU-wSUZ_WYPq06Q4wyW1X4o2i_dHuyCFMwwCvzps30SiitBbyRWR-__tRS4KGrApVQ8x8ES1JNp06JAkTEBm5YsP6AkKuwtrT-YPCXRBNMf7eOWrxQHBzfrMP1rxEA4GnhzyZWiPvBaxsagOHjLUyyCk3p89eciquFHFIZc-eXHB3vY2cKyCfj8K2sDK_JIDNEQMMHJYrN61RjWh5r_20l0_kKdTAS8DDVO46tcOIqlrIsNhpfTEFIieChldQlQ8xrl9mH6lx2NUK2C2fJ6UL3Jg61hW6PV4MVzWsteIXgB1322yRFQ~~

- https://url.emailprotection.link/?bWAGY3CVTOdXyKVyobe9gnItJOEJbm1tY2HTkP9NpEnkIf26F00zxMsb9S6ZkoTubTBb8VAKEW8Xzl3H78zXbLUsx6G1-SLbGVekrCZe8ixy5rk7O3KF7s-l7K_qIAAgHPcF6tTEW65MVGDvSqMhxQKLuSkOMktCIaifpyyFNqrfq2SJQ2xYDeXI0zGUBPdYV8EpnEqSz3jxvefaMUh2FPZ54bxAa1H79K2-v_JH5ebOzqRN6OXD06HjrjOZCg59G

- https://url.emailprotection.link/?bxjbUYmuj6LZ8gva4U4EvSoPow5PY2-dEop13podg0U_Ts3FSoC5MBvCPBU7NO92zUu6Pb7cdp5unw1W5ZWPTA4gHQPYQd24oFvE57mLiv3eV3xTuMCvxzmUiWPZry7I9-MmjCMloz-I_mdEvkkJ8ZEAamiaFw7kmIQoiTsApuLbeLFDiF4cR_dnaRZOP655E-QuVaJhm1_K2RuK_jwP4Cq9WtSUBdgXM_swewimayYMhRMC33IE05SfXI0SBTz_eydAXkzgG2GXDLPb1qvf-YcSmpbelhKJi4mv1ADdik3DCE3X9F9MARwi2xp7AIsTr466lEdaYzz5RzeJaDrya9A~~

- https://urldefense.proofpoint.com/v2/url?u=https-3A__gojo.lci-2Dnd.com&d=DwMCaQ&c=euGZstcaTDllvimEN8b7jXrwqOf-v5A_CdpgnVfiiMM&r=JHPdH2eYhJj8kJPCsaFJ0cex9tnFD_mA1GRT4WGPaXU&m=VDhwcBPv_4CWrpDAMhOZnvNj_FdlDtKpjGcNjISeucxESVMtrKcUjyfH2NRqJvx8&s=lfIM56zMSpKOutaPg5Ug022VvzspPbfXMkC0SkowSn4&e=

Email Fingerprints

- 0a454b5ae642aa6131c9f6734590e205cb84:258ecaee8d3b24963cce163874a3