Эксперты SANS Internet Storm Center (ISC) обнаружили новую целевую активность по сканированию веб-серверов, которая началась 13 января 2026 года. Атака направлена на поиск критически важных конфигурационных файлов через необычный и потенциально уязвимый путь, начинающийся с "/$(pwd)/".

Описание

Согласно данным, собранным сенсорами ISC, злоумышленники пытаются получить доступ к файлам, содержащим чувствительную информацию, таким как переменные окружения, состояния инфраструктуры и конфигурации DevOps. В частности, сканируются пути, включающие шаблон "/$(pwd)/", за которым следуют имена целевых файлов: ".env.staging", ".env.production", ".env", "terraform.tfstate", "docker-compose.yml" и другие. Данные файлы часто содержат пароли, ключи API и другие секреты, развертываемые по ошибке в публично доступных веб-корневых каталогах.

Аналитик ISC Йоханнес Ульрих отметил, что активность пока носит ограниченный характер. Первые зондирующие запросы на его собственный сенсор были зафиксированы 21 января. Однако использование подобного шаблона пути может указывать на попытку эксплуатации неправильной обработки командной подстановки или на поиск артефактов, оставленных скомпрометированными инструментами сборки в ходе атаки на цепочку поставок.

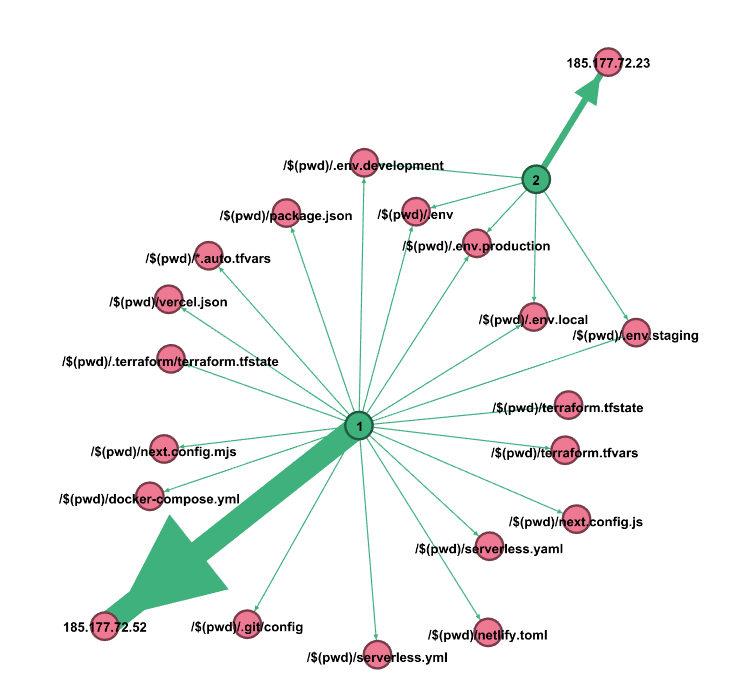

Визуализация данных в инструменте Gephi, предоставленная ISC, показывает взаимосвязь между запросами, исходящими с двух IP-адресов. Для анализа логов использовался запрос ES|QL в Kibana, который фильтровал события по наличию в теле HTTP-запроса строки, соответствующей шаблону ".*\/\$\\(pwd\\).*".

| 1 2 3 4 5 6 | FROM cowrie* | WHERE event.reference == "no match" | KEEP related.ip,http.request.body.content | WHERE http.request.body.content IS NOT NULL | WHERE http.request.body.content RLIKE ".*\\/\\$\\(pwd\\).*" | STATS COUNT(http.request.body.content) BY related.ip, http.request.body.content |

Эксперты опубликовали индикаторы компрометации (IoC), связанные с этой кампанией. Основными источниками сканирования являются IP-адреса "185.177.72[.]52" и "185.177.72[.]23".

Данная атака подчеркивает сохраняющуюся проблему утечки конфиденциальных данных через файлы конфигурации. Злоумышленники постоянно совершенствуют методы поиска таких артефактов, используя как известные, так и новые векторы. Получение доступа к файлам типа ".env" или "terraform.tfstate" может привести к полному компрометированию облачной инфраструктуры, баз данных и смежных сервисов.

Для защиты специалистам по информационной безопасности рекомендуется регулярно проводить аудиты веб-корневых директорий на наличие непреднамеренно размещенных конфигурационных файлов. Кроме того, необходимо обеспечивать корректную настройку прав доступа и использовать инструменты контроля целостности. Важно также настроить системы обнаружения вторжений (IDS) на отслеживание попыток доступа к путям, содержащим шаблоны вроде "$(pwd)" или другие команды оболочки.

Индикаторы компрометации

IPv4

185.177.72.23

185.177.72.52