Вслед за заявлением Илона Маска о планах отправить робота Optimus на Марс в составе миссии Starship, киберпреступники развернули масштабную фишинговую кампанию. Эксперты по безопасности зафиксировали волну поддельных сайтов, имитирующих официальную страницу предзаказа робота Tesla, целью которых является кража персональных данных пользователей.

Описание

Тревога от Internet Storm Center

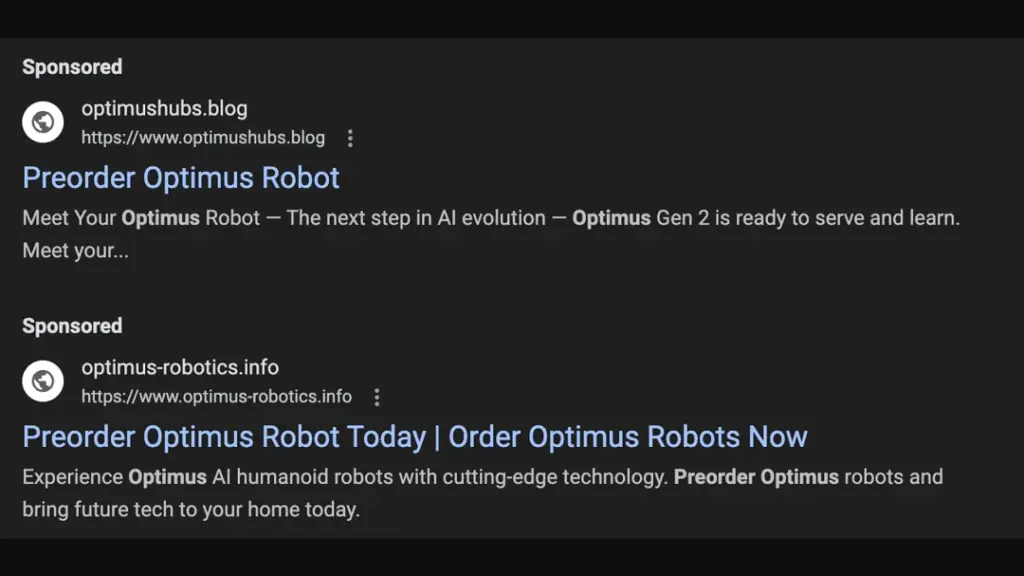

10 августа доктор Йоханнес Ульрих, декан исследовательского отдела SANS Technology Institute и основатель Internet Storm Center, опубликовал данные о злоупотреблении платформой Google Ads. Мошенники размещали рекламные объявления с ключевыми запросами "Optimus Tesla preorder", которые занимали верхние позиции в поисковой выдаче - выше официального сайта Tesla. Примечательно, что компания на данный момент не открывала предзаказы на гуманоидного робота, что делает все подобные предложения заведомо мошенническими.

Хотя на момент проверки Moonlock (кибербезопасностного проекта) активные рекламные кампании обнаружить не удалось, эксперты связывают это с оперативным снятием объявлений после публикации доклада Ульриха или действиями модераторов Google. Сами же фишинговые сайты, часть из которых остаётся доступной, демонстрируют признаки целенаправленной организации.

Техника обмана: от SEO до Cloudflare

Анализ доменов, выявленных Ульрихом (включая optimushubs[.]blog и optimus-robotics[.]info), показал их активную SEO-оптимизацию под новостные тренды. В метатегах обнаружены ключевые фразы вроде "Optimus pre-order" и "robotic launch system", призванные перехватывать трафик пользователей, ищущих информацию о марсианской миссии SpaceX.

Дополнительное расследование Moonlock выявило более совершенные сайты-клоны (newoptimus[.]info, gen-robotics[.]info), отличающиеся профессиональным дизайном. Все ресурсы используют сервисы Cloudflare для хостинга и управления DNS, что позволяет злоумышленникам скрывать реальные IP-адреса и затрудняет их отслеживание.

Механика мошенничества и уровень угрозы

В отличие от классических схем, на большинстве сайтов отсутствуют формы для ввода банковских карт. Вместо этого жертвам предлагается оставить контакты через "формы предзаказа", которые перенаправляют на неработающие или деактивированные страницы сбора данных (имя, email, телефон). По данным Ульриха, лишь на одном ресурсе была найдена кредитная форма, но и она оказалась нефункциональной.

Технический анализ не выявил вредоносного кода или скрытых загрузок, однако экспертов насторожили ошибки в реализации инфраструктуры:

- Некорректное использование CDN Tailwind CSS, теоретически позволяющее подгружать вредоносные скрипты.

- Ошибки типа Stack Overflow на некоторых сайтах, которые могут свидетельствовать либо о низкой квалификации разработчиков, либо о попытках эксплуатации уязвимостей.

Это указывает на противоречивый профиль злоумышленников: их навыки в веб-разработке и маркетинге контрастируют с небрежностью в технической реализации. Эксперты склоняются к версии, что за кампанией стоят малоопытные, но амбициозные мошенники, использующие автоматизированные инструменты для масштабирования атак.

Заключение

Несмотря на кустарный уровень части сайтов, кампания демонстрирует адаптивность киберпреступников к инфоповодам. По данным Moonlock, утечки данных через такие формы могут приводить к целевому фишингу, финансовому мошенничеству и кражам личных данных. Эксперты прогнозируют повторение схемы на фоне будущих анонсов Tesla и SpaceX, подчёркивая необходимость проверять первоисточники и избегать импульсивных действий в интернете.

Индикаторы компрометации

Domains

- auth.cp-tesla.com

- corp-tesla.com

- exclusive-tesla.com

- Gen-robotics.info

- hyper-tesla.com

- newoptimus.info

- offers-tesla.com

- optimushubs.blog

- optimus-robotics.info

- prelaunch-tesla.com

- private-tesla.com

- www-tesla.com