Исследователи из AhnLab Security Intelligence Center (ASEC) обнаружили новую кампанию кибератак, в которой злоумышленники активно используют легитимные инструменты удалённого мониторинга и управления (Remote Monitoring and Management, RMM). Для проникновения в системы жертв применяются такие платформы, как Syncro, SuperOps, NinjaOne и ScreenConnect. Особенностью атак стала их хитрая маскировка: вредоносное программное обеспечение распространяется под видом видеофайлов через фишинговые страницы, имитирующие Google Диск.

Описание

Атака начинается с того, что жертва получает электронное письмо с вложенным PDF-документом. Имена файлов используют социальную инженерию и включают такие ключевые слова, как «Счёт», «Заказ на продукт» или «Платёж», что наводит на мысль о деловой переписке. При открытии документа пользователь видит либо высококачественное изображение, скрывающее содержимое, либо сообщение об ошибке загрузки. В обоих случаях жертву побуждают перейти по ссылке для «скачивания» корректной версии файла.

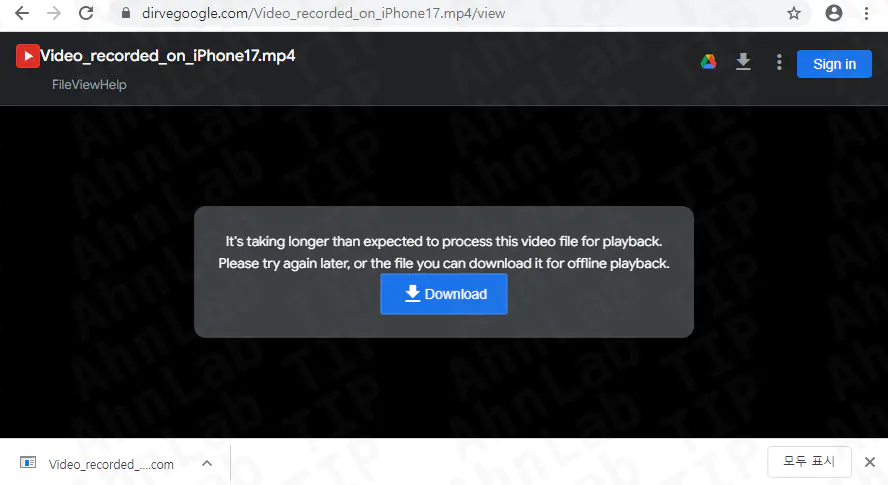

Ссылка ведёт на фишинговую веб-страницу, оформленную как Google Диск, где предлагается скачать файл с названием вроде «Video_recorded_on_iPhone17.mp4». На самом деле, это исполняемый установщик одного из инструментов RMM. Использование знакомых брендов, таких как Adobe или Google, и маскировка под безобидный видеофайл значительно повышают шансы на успешное обманывание пользователя.

Ссылка ведёт на фишинговую веб-страницу, оформленную как Google Диск, где предлагается скачать файл с названием вроде «Video_recorded_on_iPhone17.mp4». На самом деле, это исполняемый установщик одного из инструментов RMM. Использование знакомых брендов, таких как Adobe или Google, и маскировка под безобидный видеофайл значительно повышают шансы на успешное обманывание пользователя.

Установленные инструменты RMM, такие как Syncro или ScreenConnect, сами по себе не являются вредоносными. Они предназначены для легитимного удалённого администрирования IT-инфраструктуры компаний. Однако, попав под контроль злоумышленников, эти средства предоставляют им практически неограниченный доступ к заражённому компьютеру. Более того, поскольку это легальное программное обеспечение, оно часто не детектируется традиционными антивирусами и межсетевыми экранами, которые ориентированы на поиск известных вредоносных программ.

Анализ цифровых сертификатов, использованных для подписи вредоносных установщиков, показал, что одна и та же группа угроз действует как минимум с октября 2025 года. Кроме установщиков RMM, злоумышленники также распространяют загрузчики (downloader), разработанные с помощью NSIS. Эти загрузчики содержат скрипты для скачивания дополнительного вредоносного кода (payload) на систему жертвы.

Данный метод атаки не нов. Ранее инструменты удалённого доступа, такие как LogMeIn и PDQ Connect, уже использовались в подобных кампаниях. Известно, что RMM-платформы активно эксплуатируются различными киберпреступными группировками, включая операторов программ-вымогателей (ransomware) Chaos и Royal, а также китайскую APT-группу (Advanced Persistent Threat) MuddyWater.

Для защиты от подобных угроз эксперты по безопасности настоятельно рекомендуют проявлять повышенную бдительность при работе с электронной почтой. Не стоит открывать вложения или переходить по ссылкам в письмах от непроверенных отправителей. Крайне важно поддерживать операционную систему и все установленные программы безопасности в актуальном состоянии, чтобы обеспечить защиту от известных уязвимостей. Организациям следует пересмотреть политики безопасности, уделив особое внимание мониторингу сетевой активности, связанной с использованием легальных инструментов удалённого администрирования, которые могут быть скомпрометированы.

Индикаторы компрометации

Domains

- dirvegoogle.com

URLs

- https://adobe-download-pdf.com/43taHls

- https://adobe-download-pdf.com/4o8R8Gx

- https://anhemvn124.com/

- https://dirvegoogle.com/Video_defective_product.mp4/view

- https://dirvegoogle.com/Video_recorded_on_iPhone17.mp4/view

MD5

- 0578e58a356ff3872028024d0e5455b8

- 09bc8258b13cde77eda9df8557679023

- 194beafd45e50537302e15a5f23d8fcf

- 1ea5deb693a66a8246d68672516a977c

- 20edd3723531c7361bb75f9c1f9aec33