В октябре 2023 года специалисты по кибербезопасности обнаружили новую версию вредоносного ПО-похитителя (stealer) под названием Phantom 3.5. Его цель - кража конфиденциальной информации, включая пароли, куки браузеров, данные кредитных карт, учетные данные криптокошельков и IP-адреса жертв. Похищенные данные злоумышленники могут использовать для кражи личностей, захвата учетных записей или даже для превращения зараженной машины в инструмент для более масштабных атак. Распространение трояна начинается с файла под названием "Adobe 11.7.7 installer", который впервые был замечен на VirusTotal 29 октября. Это имя является поддельным.

Описание

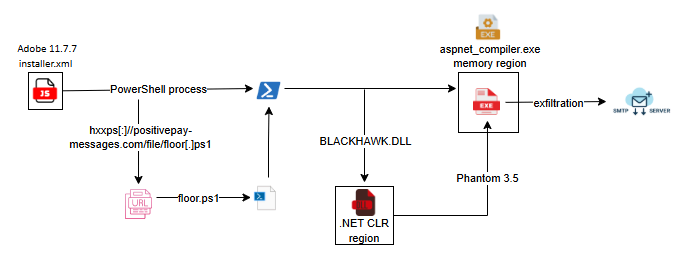

Первоначальный файл представляет собой замаскированный под инсталлятор XML-документ со встроенным JavaScript. При его запуске в песочнице (sandbox) можно наблюдать, как он обращается к удаленному серверу и загружает PowerShell-скрипт с адреса positivepay-messages[.]com/file/floor.ps1. Этот скрипт выполняется с параметрами, скрывающими окно PowerShell и обходящими политики безопасности системы. В его коде обнаруживаются ссылки на легитимный исполняемый файл Windows "aspnet_compiler.exe", команды для создания постоянного присутствия (persistence) в системе и завершения процессов.

Ключевая часть анализа связана с расшифровкой полезной нагрузки (payload). PowerShell-скрипт содержит данные, зашифрованные алгоритмом RC4. Ключ для расшифровки также хранится внутри скрипта в формате base64. После дешифровки с помощью таких инструментов, как CyberChef, исследователи получили доступ к основному скрипту. Он загружает в память .NET-сборку "BLACKHAWK.dll", которая служит инжектором. Эта библиотека, в свою очередь, внедряет исполняемый PE-файл (полезную нагрузку) в память легитимного процесса "aspnet_compiler.exe". Этот метод, известный как инъекция процесса (Process Injection), используется для сокрытия вредоносной активности.

Извлеченная полезная нагрузка оказалась .NET-сборкой, которая и является самим похитителем Phantom. Анализ кода в dnSpy выявил сложные механизмы противодействия анализу. Например, троянец проверяет имя пользователя системы на соответствие списку из 112 имен, которые часто используются в виртуальных машинах и песочницах. При обнаружении признаков анализа он активирует функцию самоуничтожения (melt), которая удаляет следы своей работы. Для обеспечения постоянного присутствия в системе вредоносное ПО создает запись в реестре Windows для автозапуска.

Phantom демонстрирует широкий спектр возможностей по краже данных. В частности, он использует технику "Heaven's Gate", позволяющую 32-битному процессу выполнять 64-битный код. Это помогает обходить пользовательские хуки (user-mode hooks) систем мониторинга. Троянец собирает мастер-ключи шифрования из браузеров на движке Chromium (Chrome, Edge), что дает ему доступ к сохраненным паролям, кукам и данным кредитных карт. Также он крадет информацию из криптокошельков, установленных в браузерах и на рабочем столе, учетные данные Discord, FileZilla, Outlook, пароли от Wi-Fi и делает скриншоты экрана.

Собранные данные упаковываются и отправляются злоумышленникам по различным каналам, включая SMTP и Telegram. Учетные данные для SMTP-сервера хранятся в зашифрованном виде внутри кода троянца. Кроме того, вредоносная программа имеет встроенный кейлоггер, который отслеживает нажатия клавиш и разделяет вводимый текст по словам.

Атака Phantom 3.5 наглядно демонстрирует, насколько изощренными стали современные угрозы. Злоумышленники используют многоступенчатые схемы, сложное обфусцирование и техники уклонения от обнаружения. Для защиты эксперты рекомендуют проявлять крайнюю осторожность при загрузке файлов из непроверенных источников, даже если они имеют знакомые названия вроде "установщика Adobe". Необходимо использовать надежное антивирусное ПО, регулярно обновлять системы и соблюдать правила кибергигиены.

Индикаторы компрометации

Domains

- positivepay-messages.com

URLs

- http://positivepay-messages.com/file/floor.ps1

MD5

- 01b397cbd39f7dd310cc1252b19de411

- 052777dbde7d784903467ed572f7aad7

- 2be5f6afa114ee5607d88bc5aeec4d32

- cccdcbf3c3b6c16ab4743a1289327439

- f39eff2188ee90a9cb48ce90a09fefb3